流量数据包-7

2022 年中职网络安全竞赛之“湖南省赛”数据包解析

中职网络安全竞赛之“湖南省赛”数据包解析_通过本地pc中的渗透测试平台kali2020下载靶机中的数据包-CSDN博客

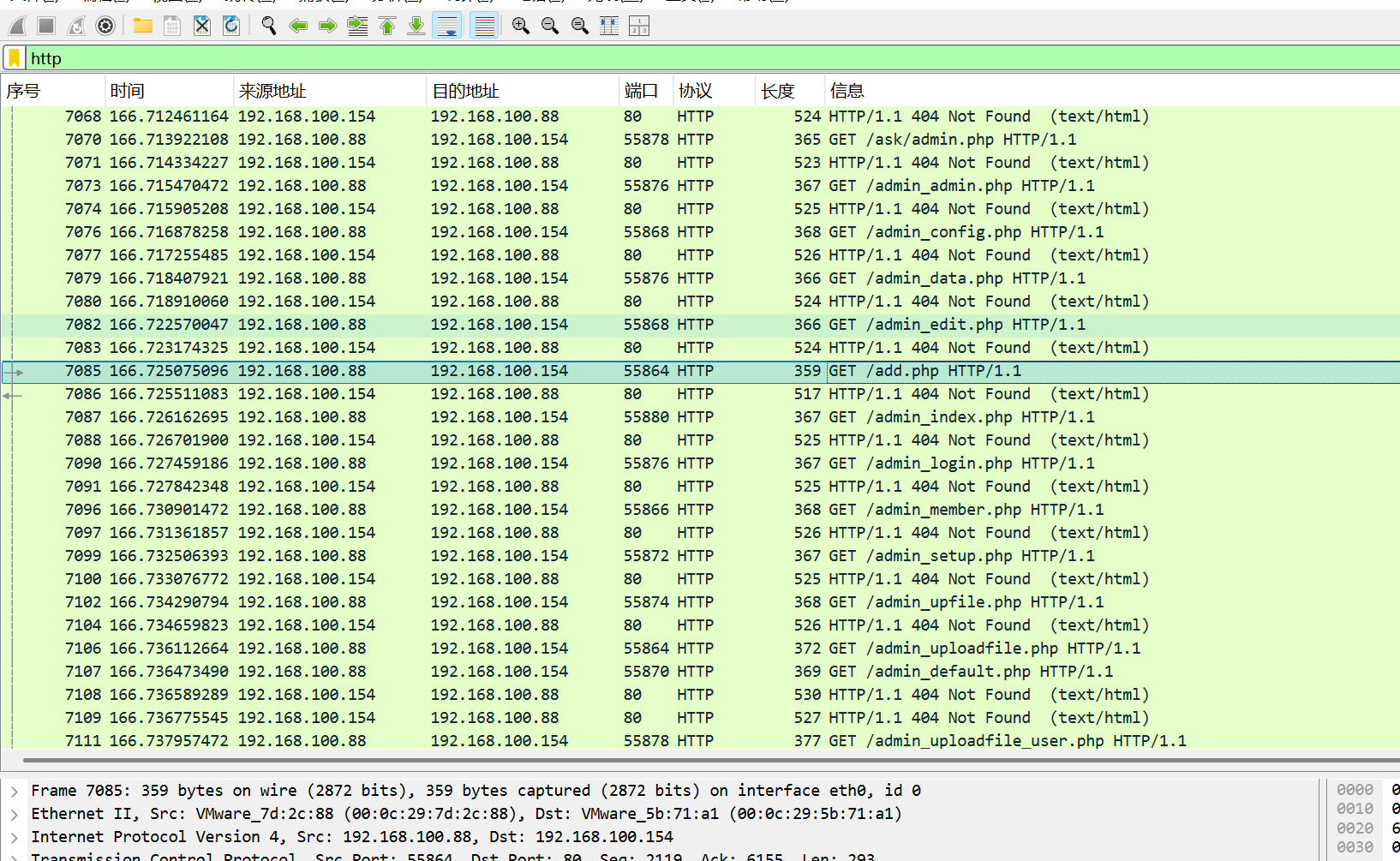

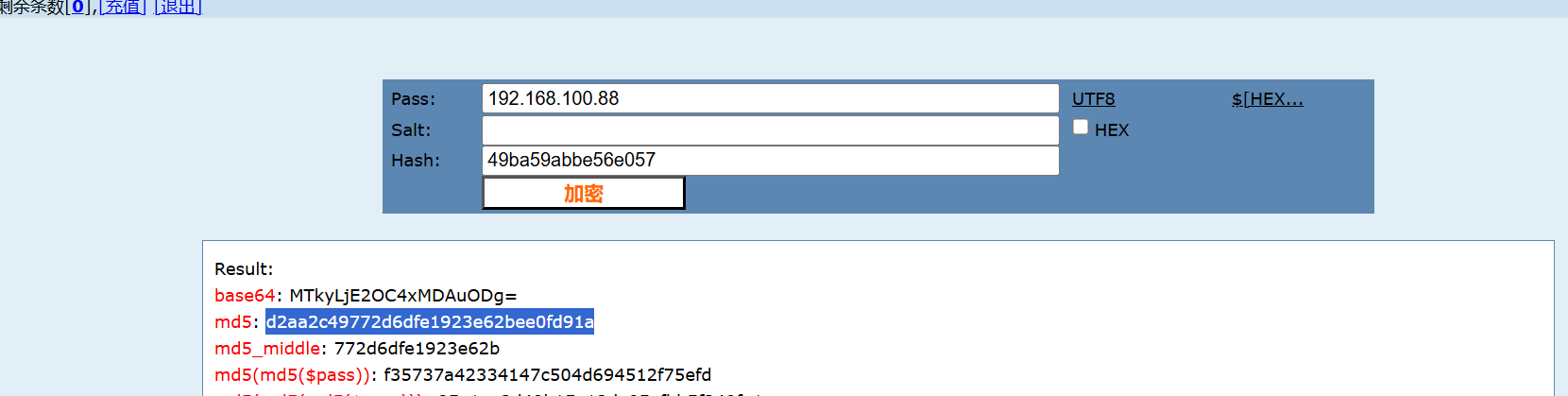

1.通过WIRESHARK软件分析数据包内的数据,找到黑客攻击服务器所用的内网IP,将黑客使用的IP地址进行MD5加密后作为FLAG进行提交;

在扫目录

flag{d2aa2c49772d6dfe1923e62bee0fd91a}

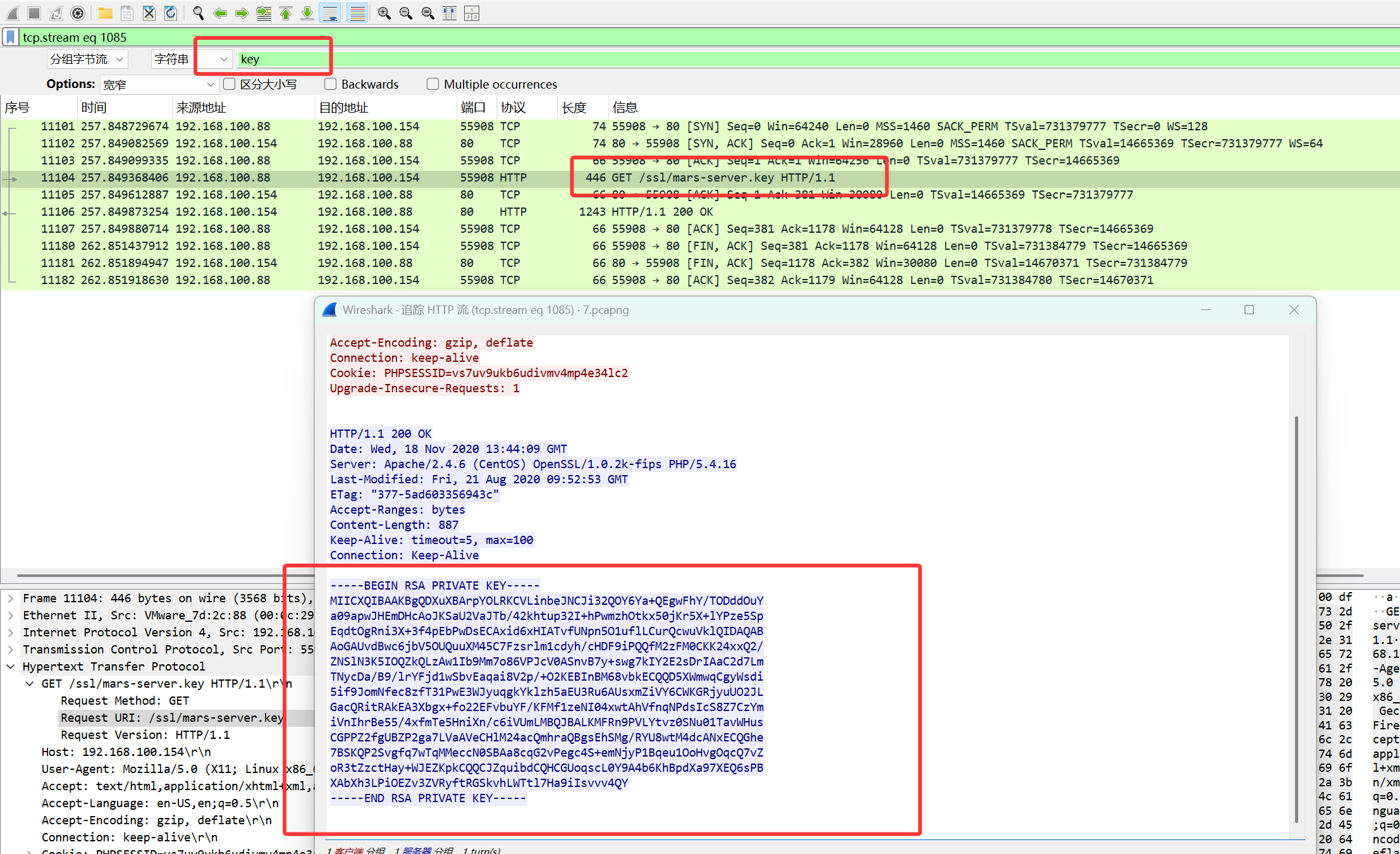

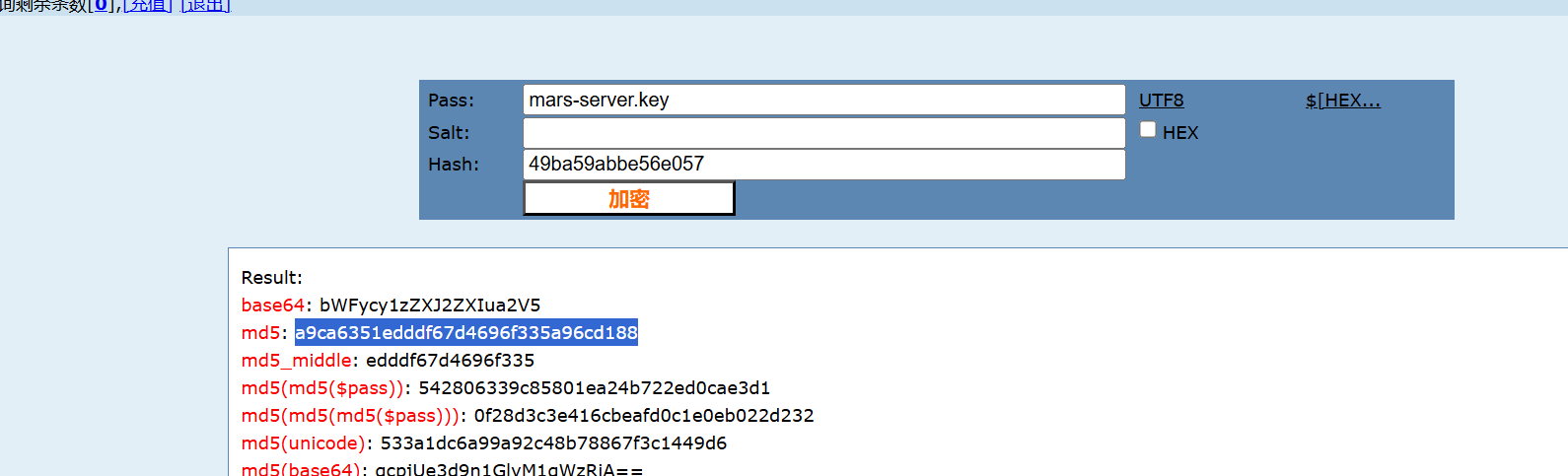

2.通过WIRESHARK软件分析数据包内的数据,找到黑客在网站中下载的私钥文件,将黑客下载的私钥文件的文件名进行MD5加密后作为FLAG进行提交;

flag{a9ca6351edddf67d4696f335a96cd188}

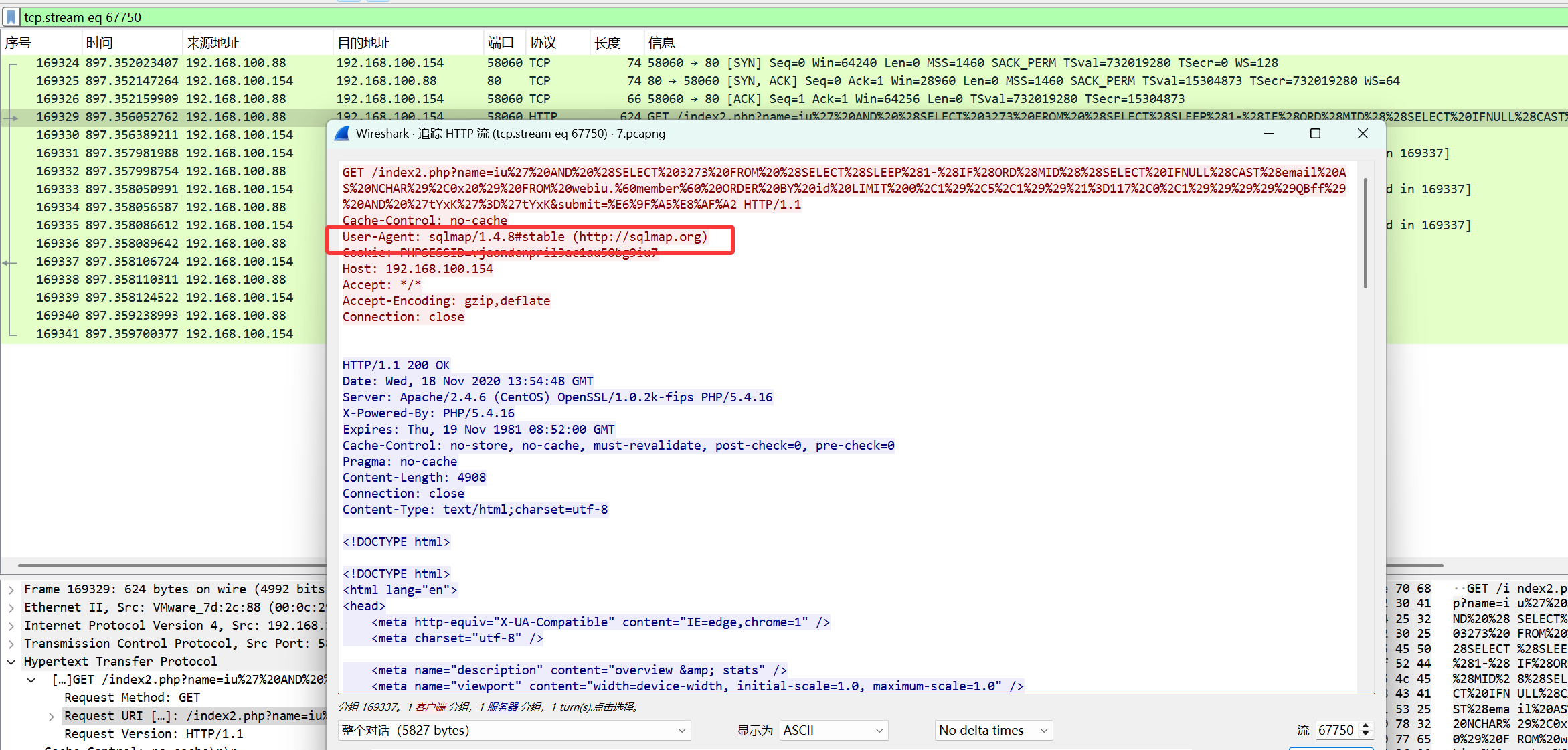

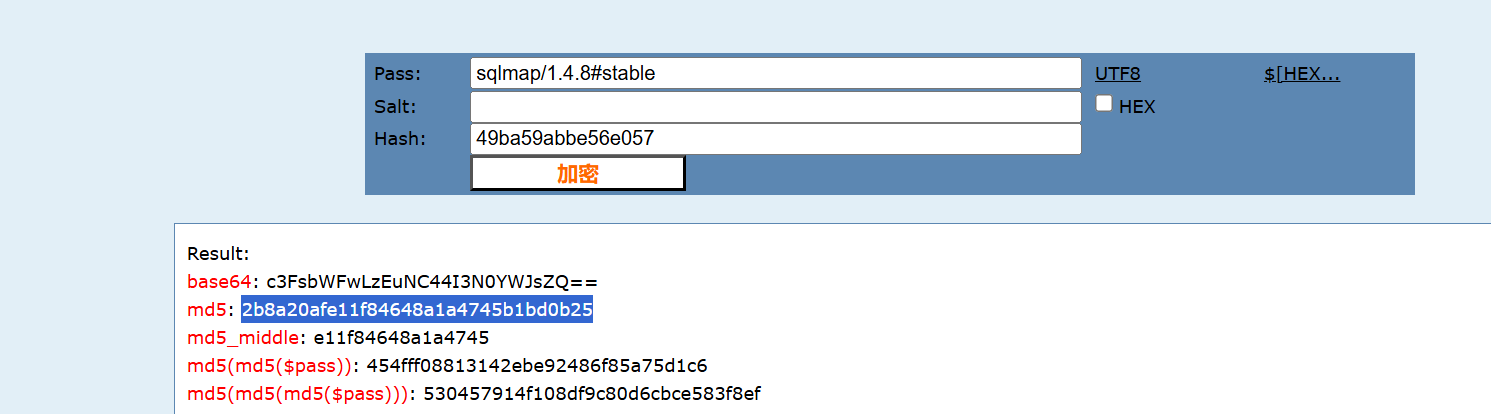

3.通过WIRESHARK软件分析数据包内的数据,找到黑客通过SQL注入攻击时的软件名称,将软件名称以及版本MD5加密后作为FLAG进行提交(如MD5加密前:sqli/2.1.1#stablest);

随机找到一个 sql 注入的数据包

flag{2b8a20afe11f84648a1a4745b1bd0b25}

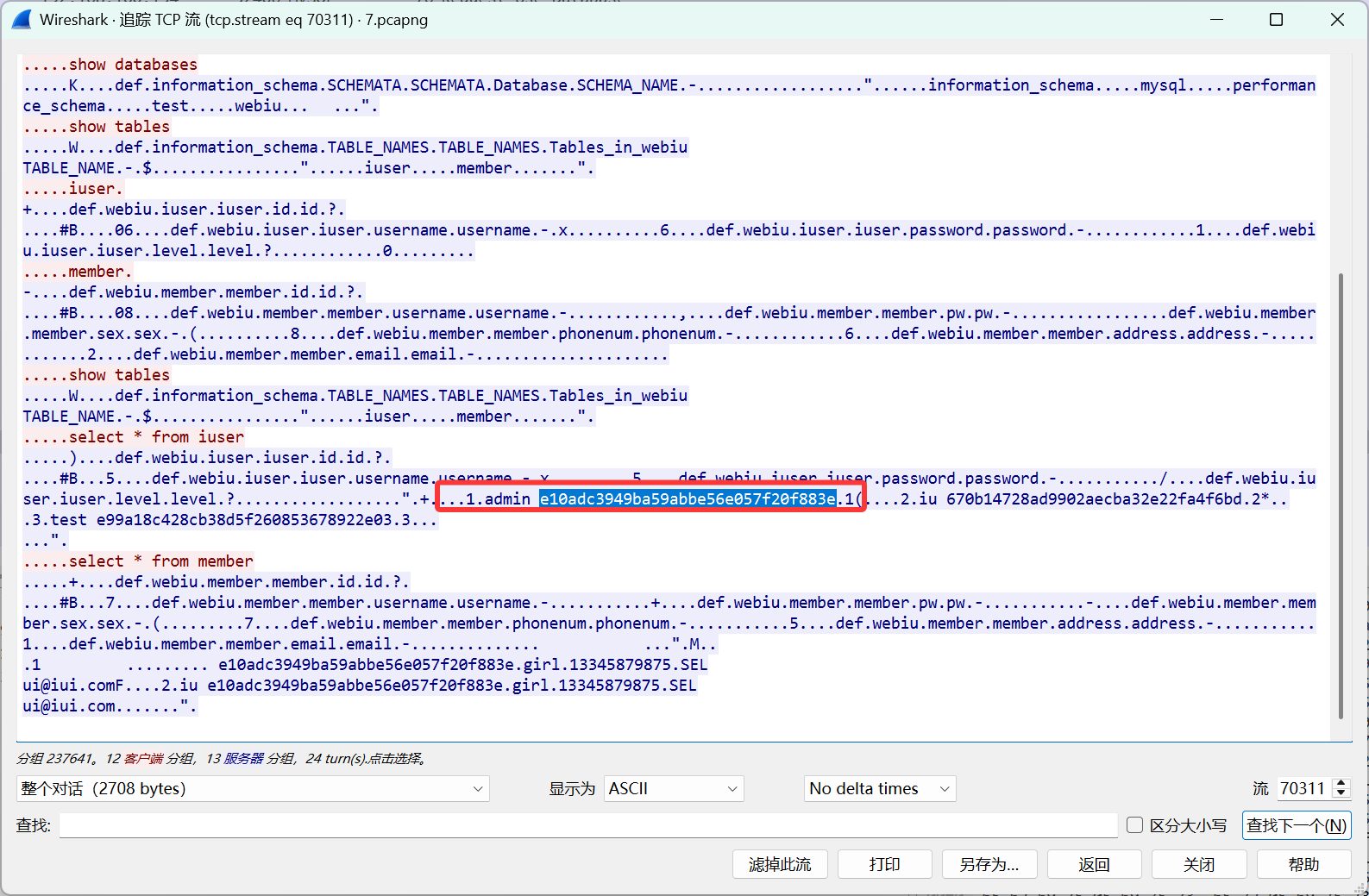

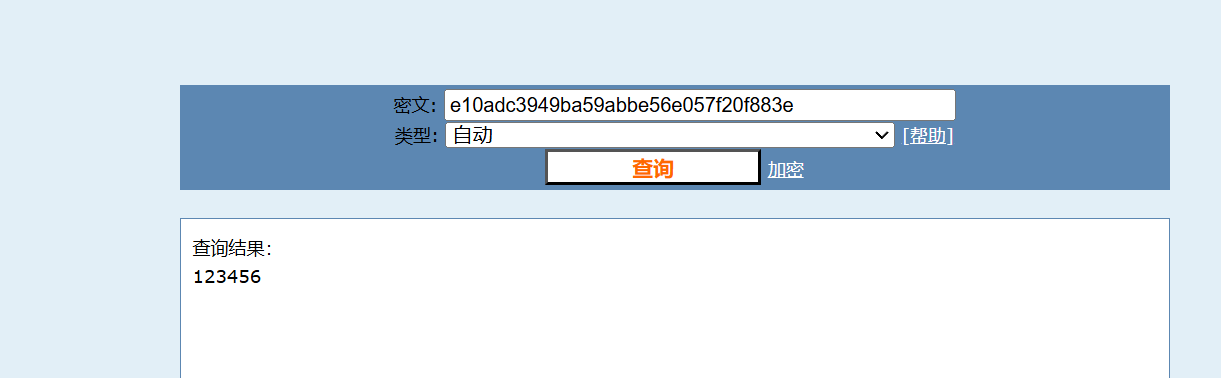

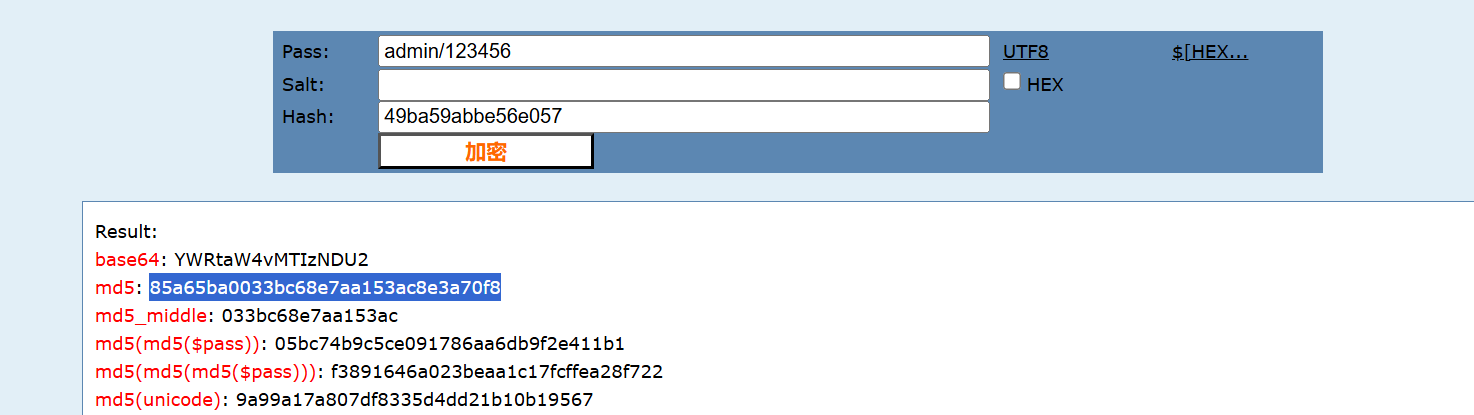

4.通过WIRESHARK软件分析数据包内的数据,找到黑客登陆网站后台所用的账号密码,将黑客使用的账号密码MD5加密后作为FLAG进行提交(如:root/123123)。

flag{85a65ba0033bc68e7aa153ac8e3a70f8}

5.通过WIRESHARK软件分析数据包内的数据,找到黑客上传到我们服务器上的一句话木马,并且将一句话木马的文件名称MD5加密后作为FLAG提交;

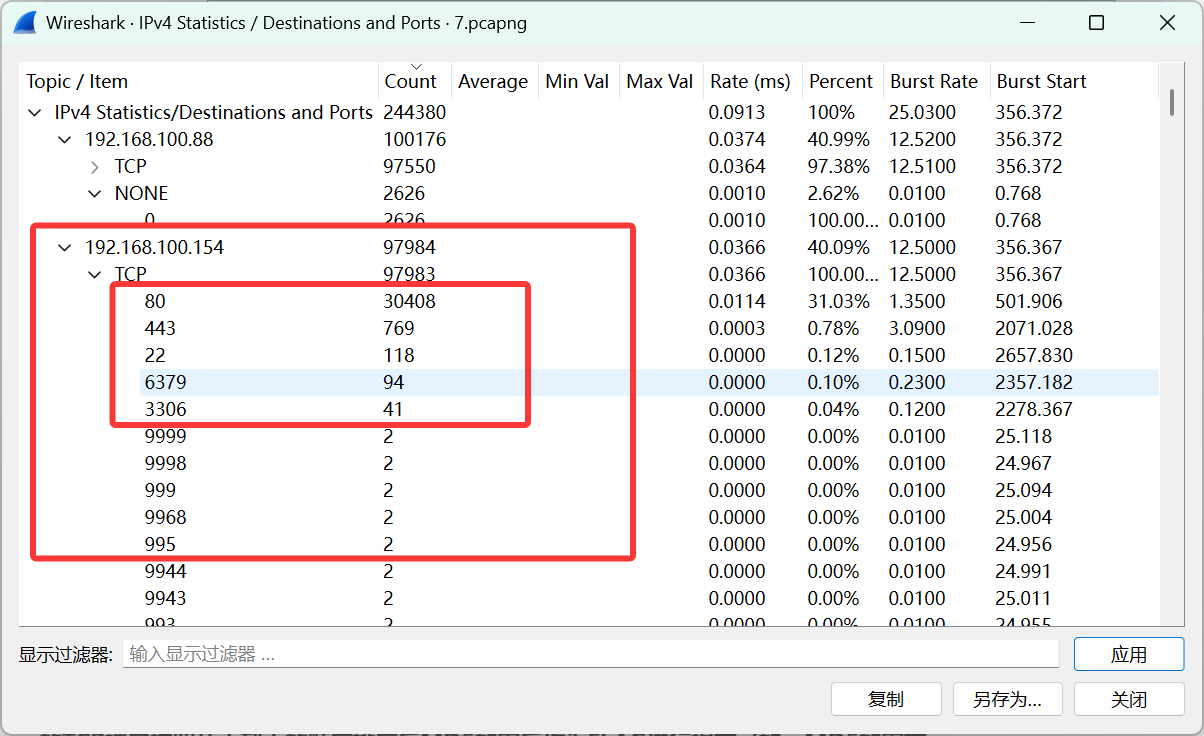

6.通过WIRESHARK软件分析数据包内的数据,找到黑客扫描我们服务器开放了哪些端口,将我们服务器中开放的TCP端口按照从小到大的顺序排序后MD5加密后作为FLAG进行提交(如:MD5加密前:21/22/23/24/25);

flag{22/80/443/3306/6379}

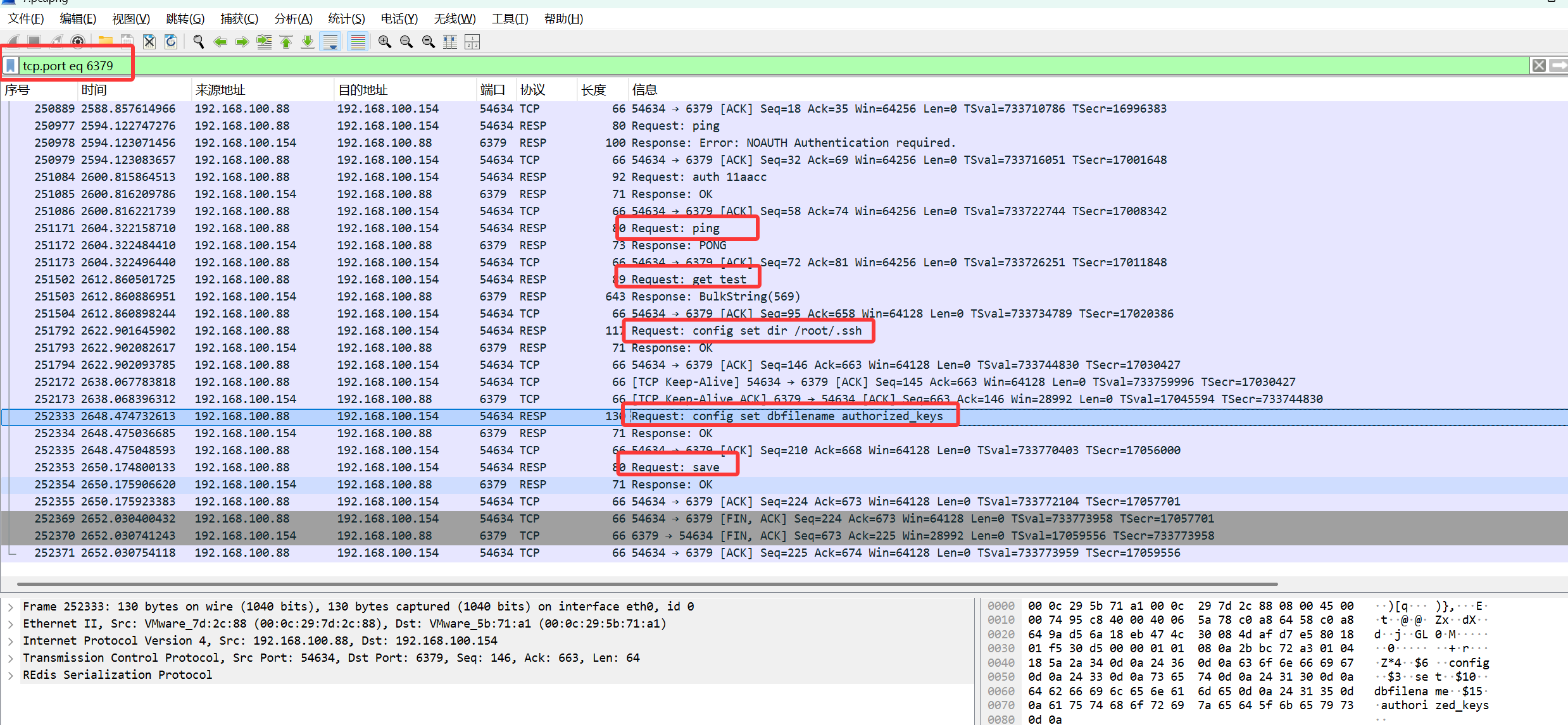

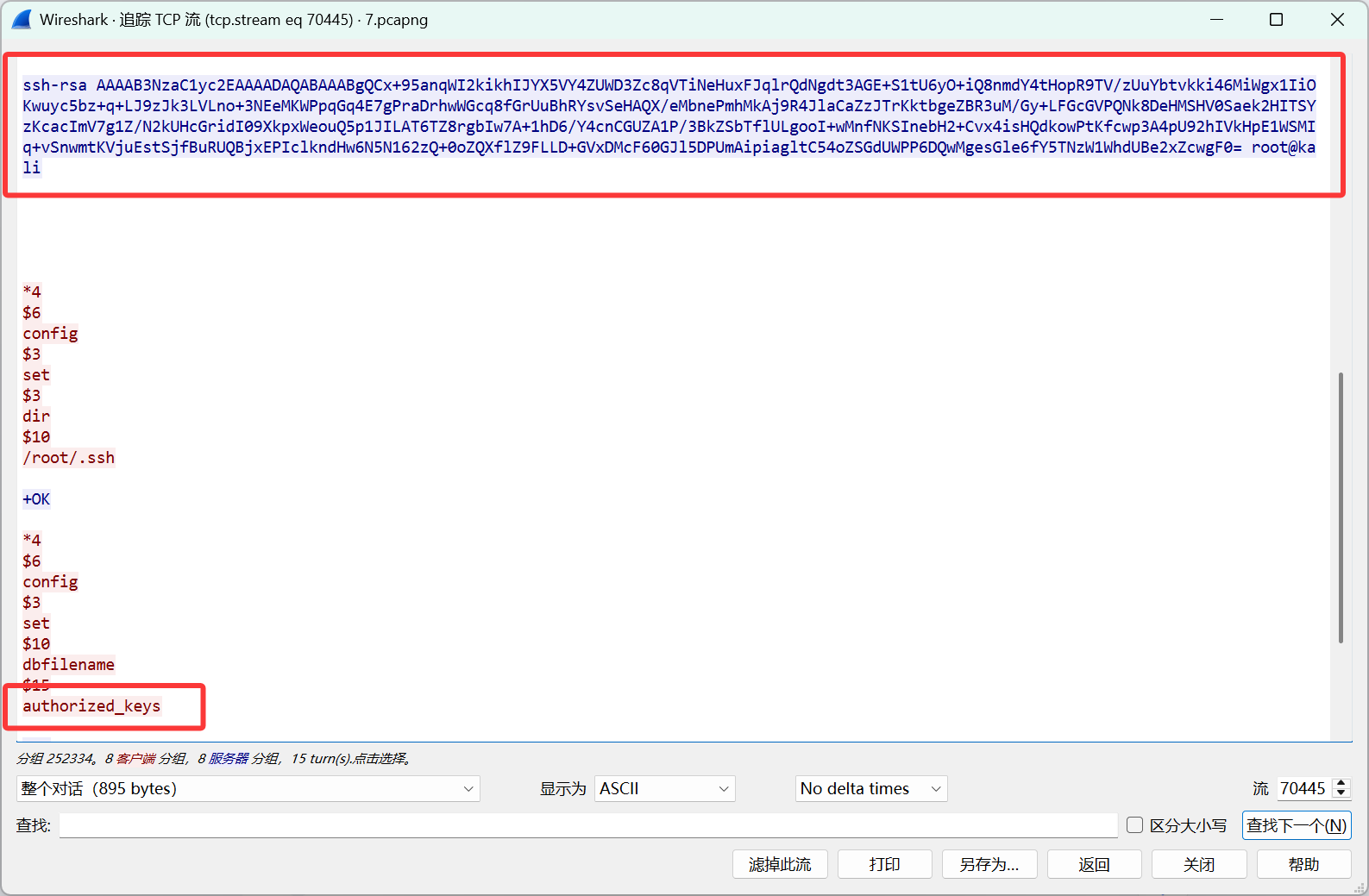

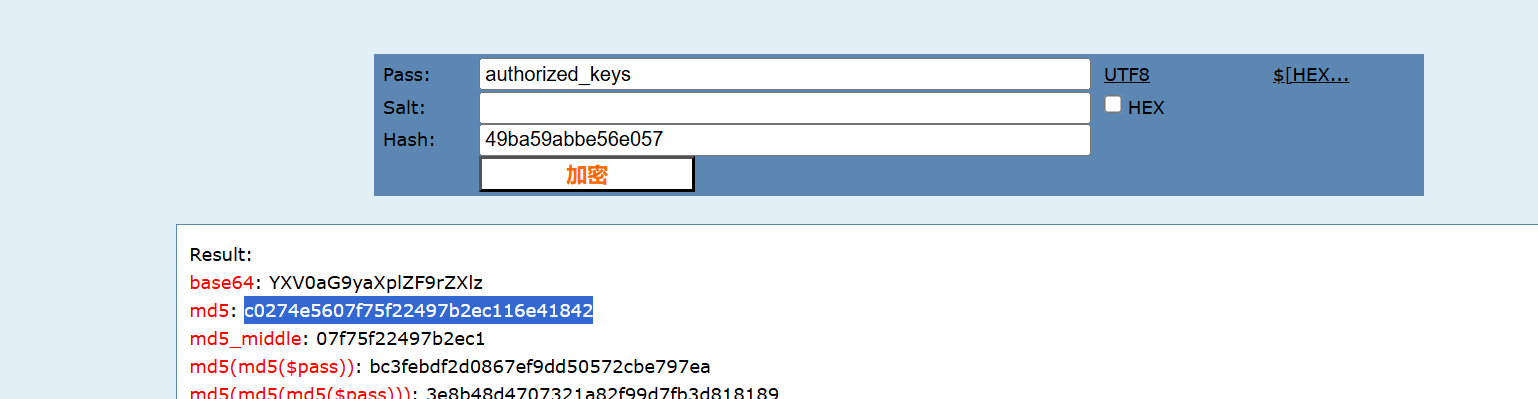

7.通过WIRESHARK软件分析数据包内的数据,找出黑客曾经利用服务器中最大的端口提权所保存的文件,将该文件名称MD5加密后作为FLAG提交。

有一个 Request:config set dbfilename authorized_keys,用于修改 ssh 的公钥文件

flag{c0274e5607f75f22497b2ec116e41842}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yang-yudeyoushang!