流量数据包-4

任务4_数据分析_3.使用 wireshark 分析 capture.pcapng 数据流量包,telnet 服务器 -CSDN博客

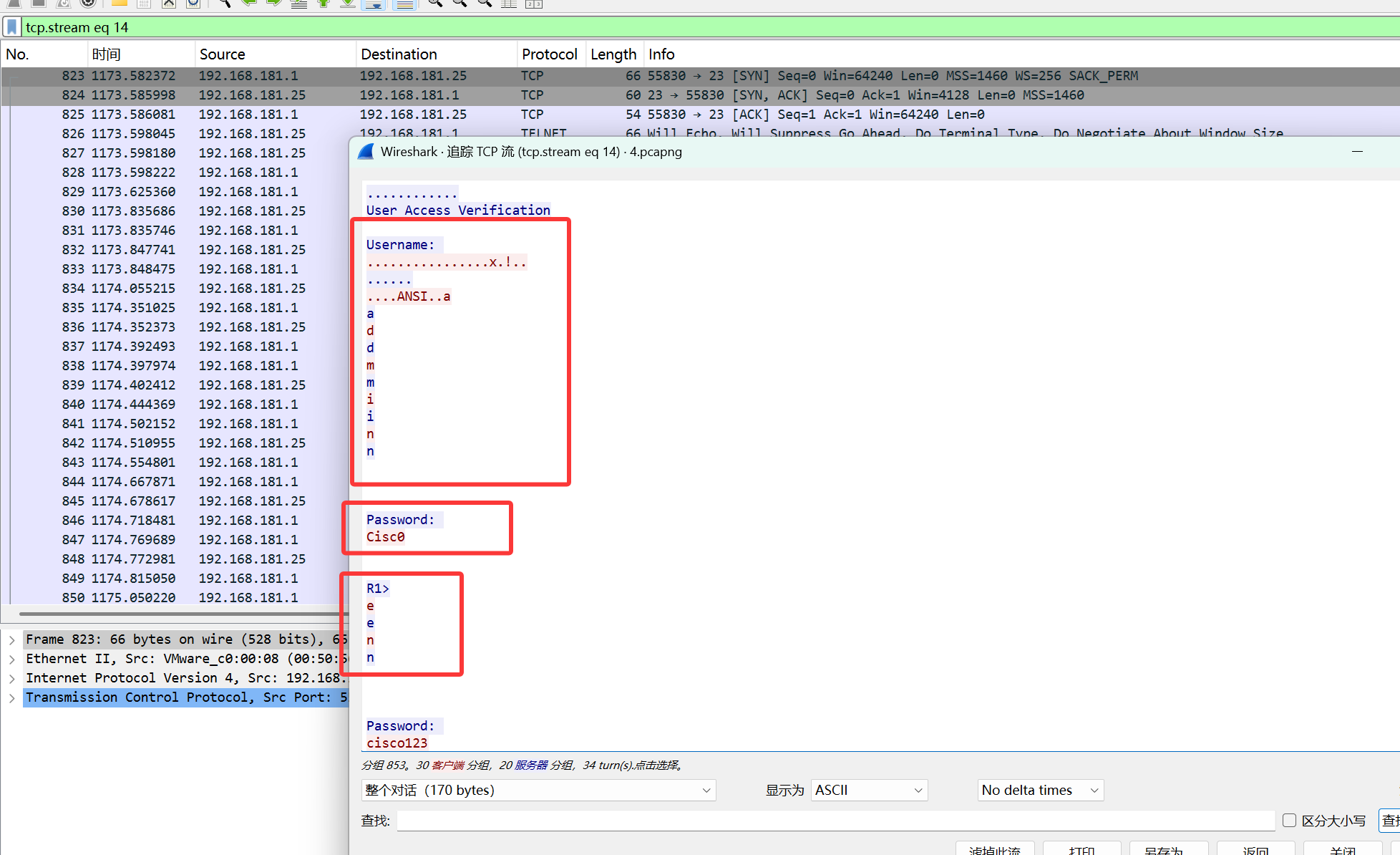

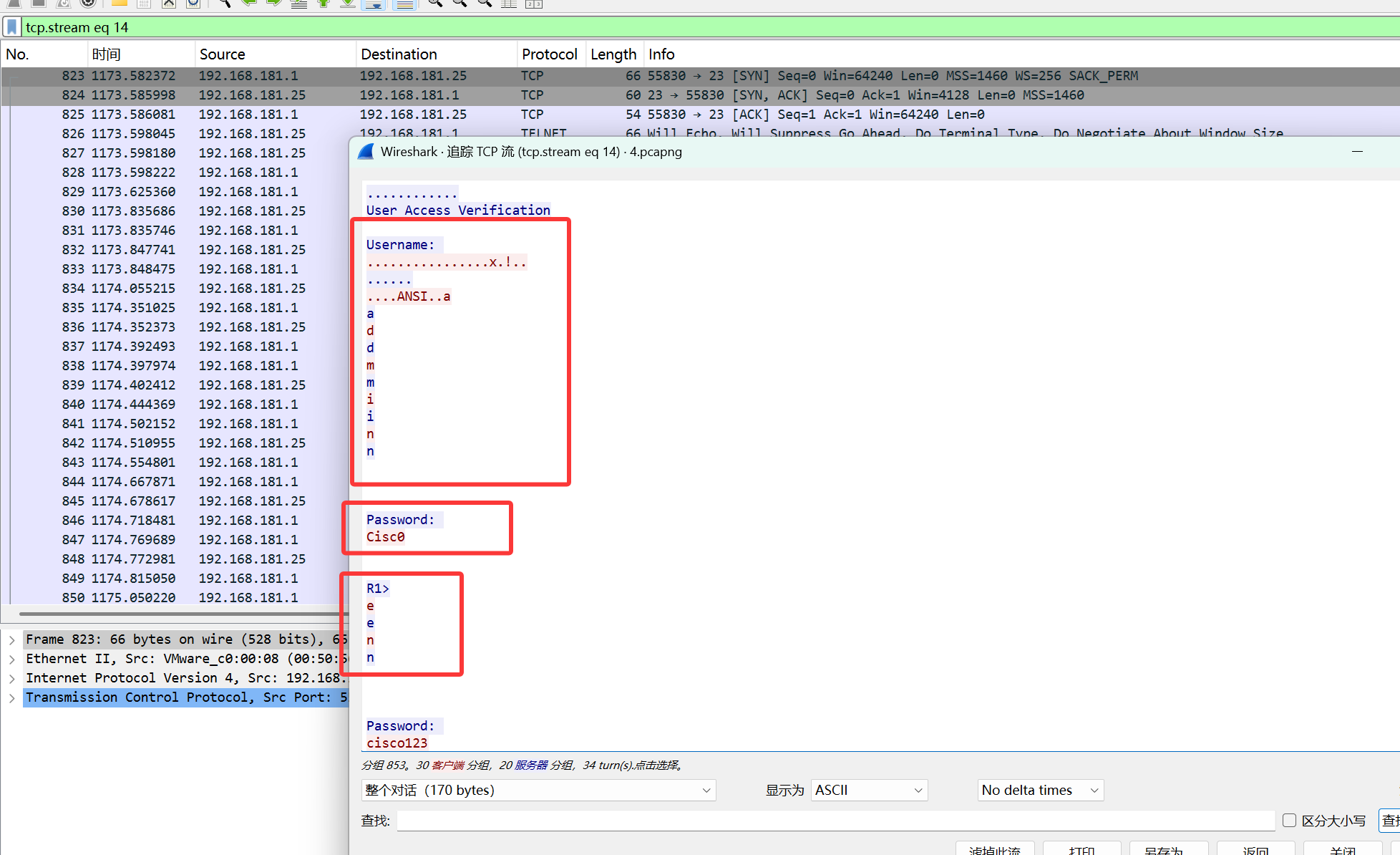

1.从使用Wireshark分析数据包找出telnet服务器 (路由器)的用户名和密码,并将密码作为Flag值提交。flag格 式:flag{密码}

tcp 数据流 823

flag{Cisc0}

2.使用Wireshark分析capture.pcapng数据流量包,telnet服务器是 一台路由器,找出此台路由器的特权密码,并将密码作为Flag值提交。flag格式:flag{密码}

flag{cisco123}

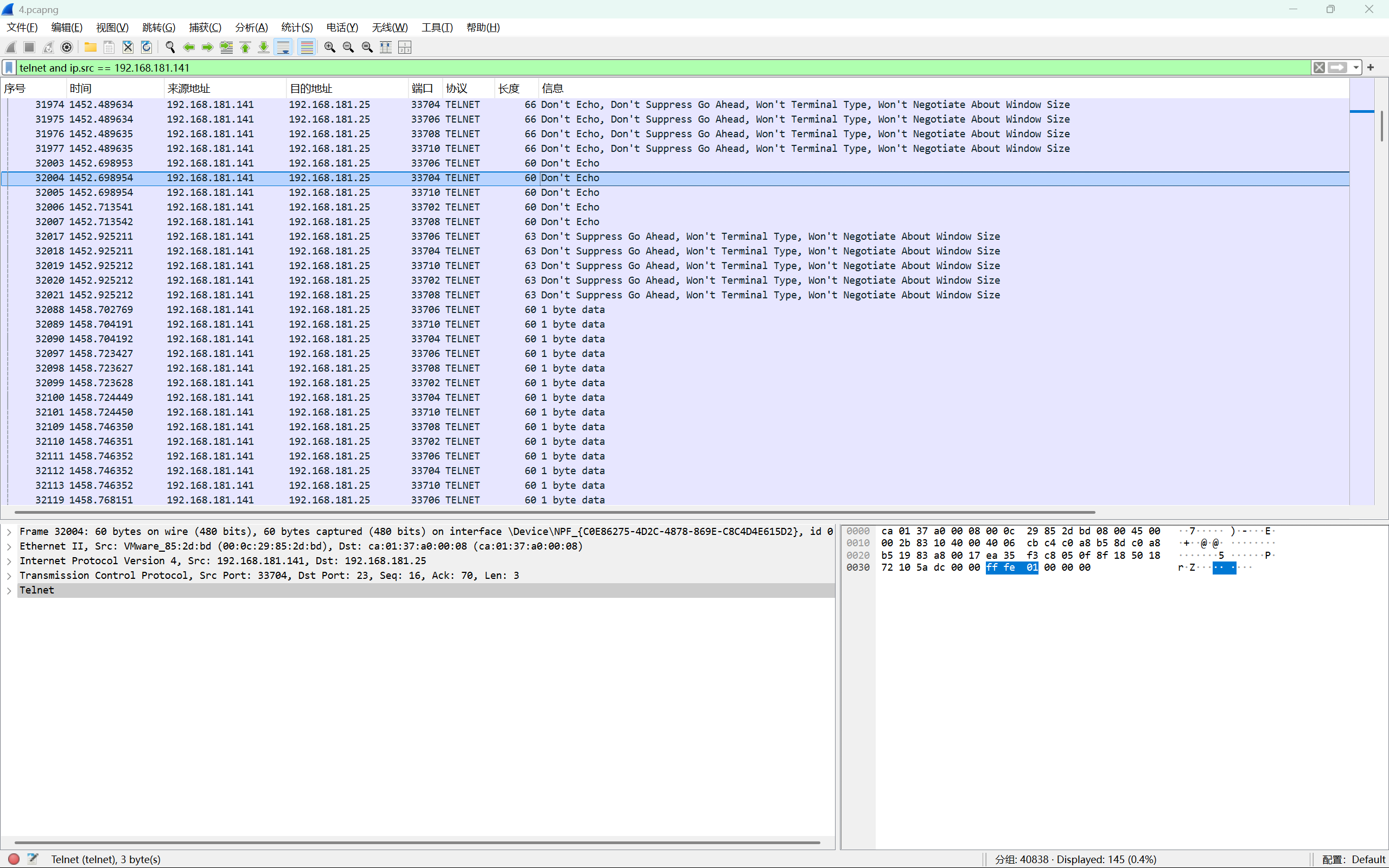

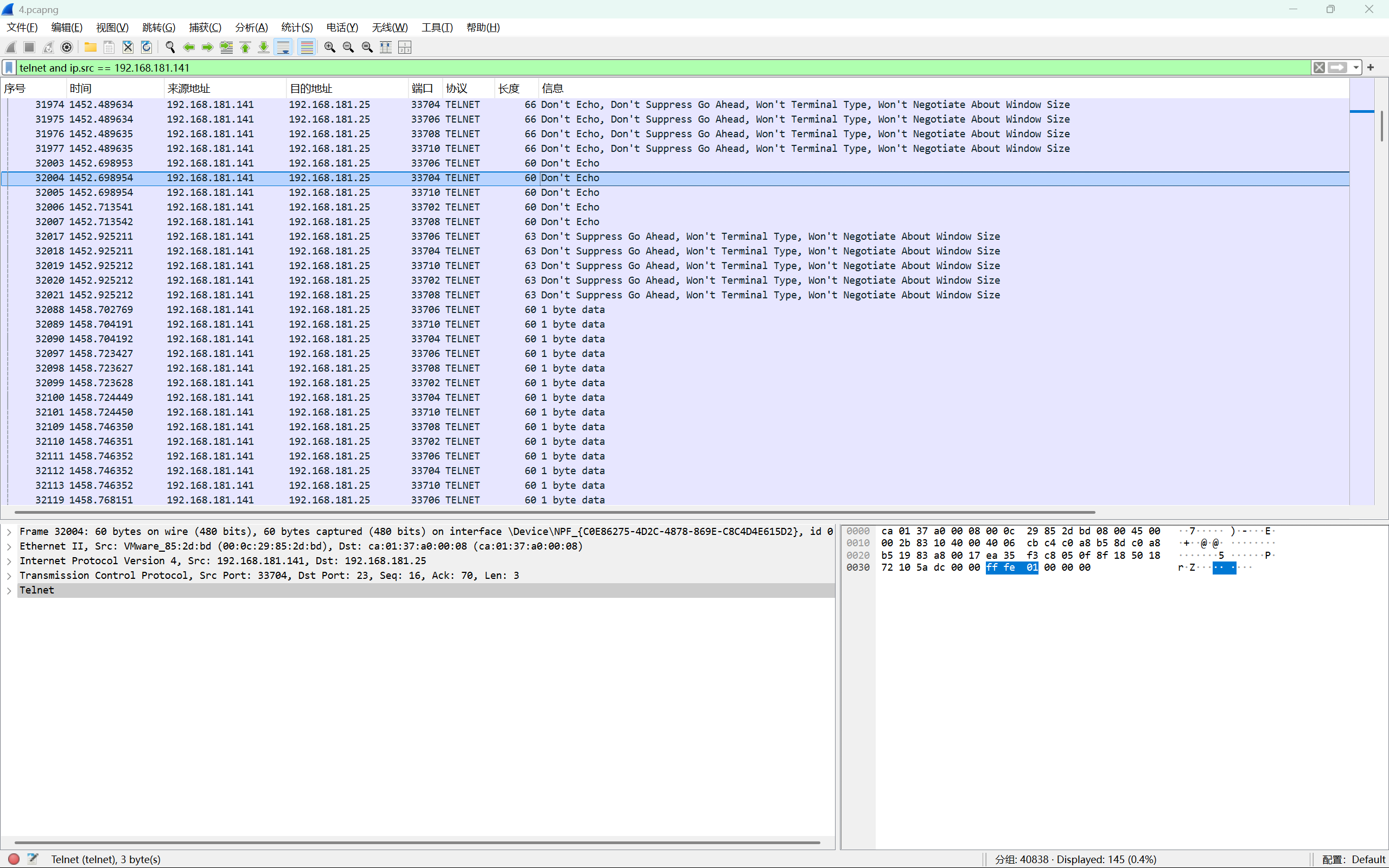

3.使用Wireshark分析capture.pcapng数据流量包,telnet服务器是一台路由器,正在被192.168.181.141这台主机进行密码爆破,将此主机进行密码爆破的次数作为Flag值提交。flag格式:flag{爆破次数}

根据题意我们可以先过滤telnet协议,然后过滤出关于 ip 192.168.181.141的数据包即可统计。telnet and ip.src == 192.168.181.141

flag{145}

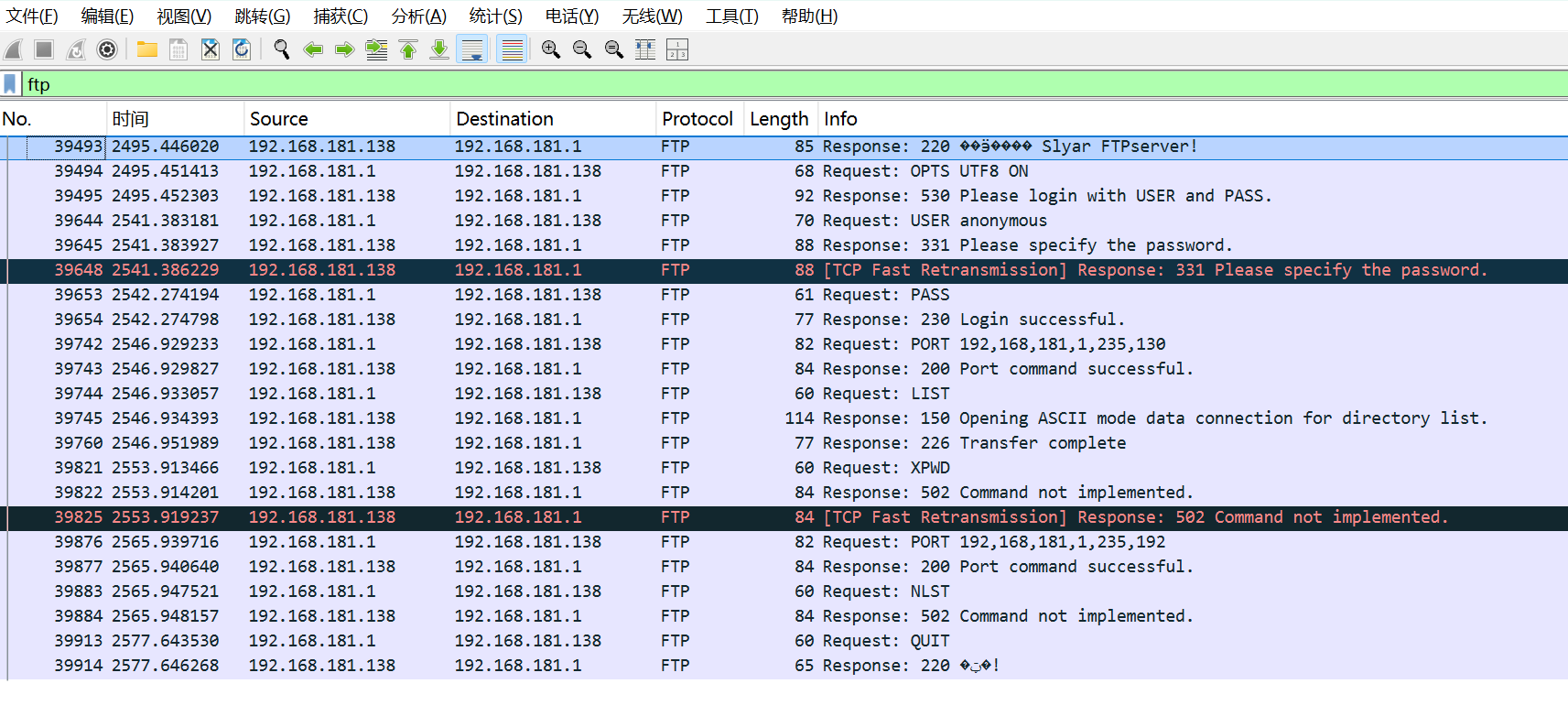

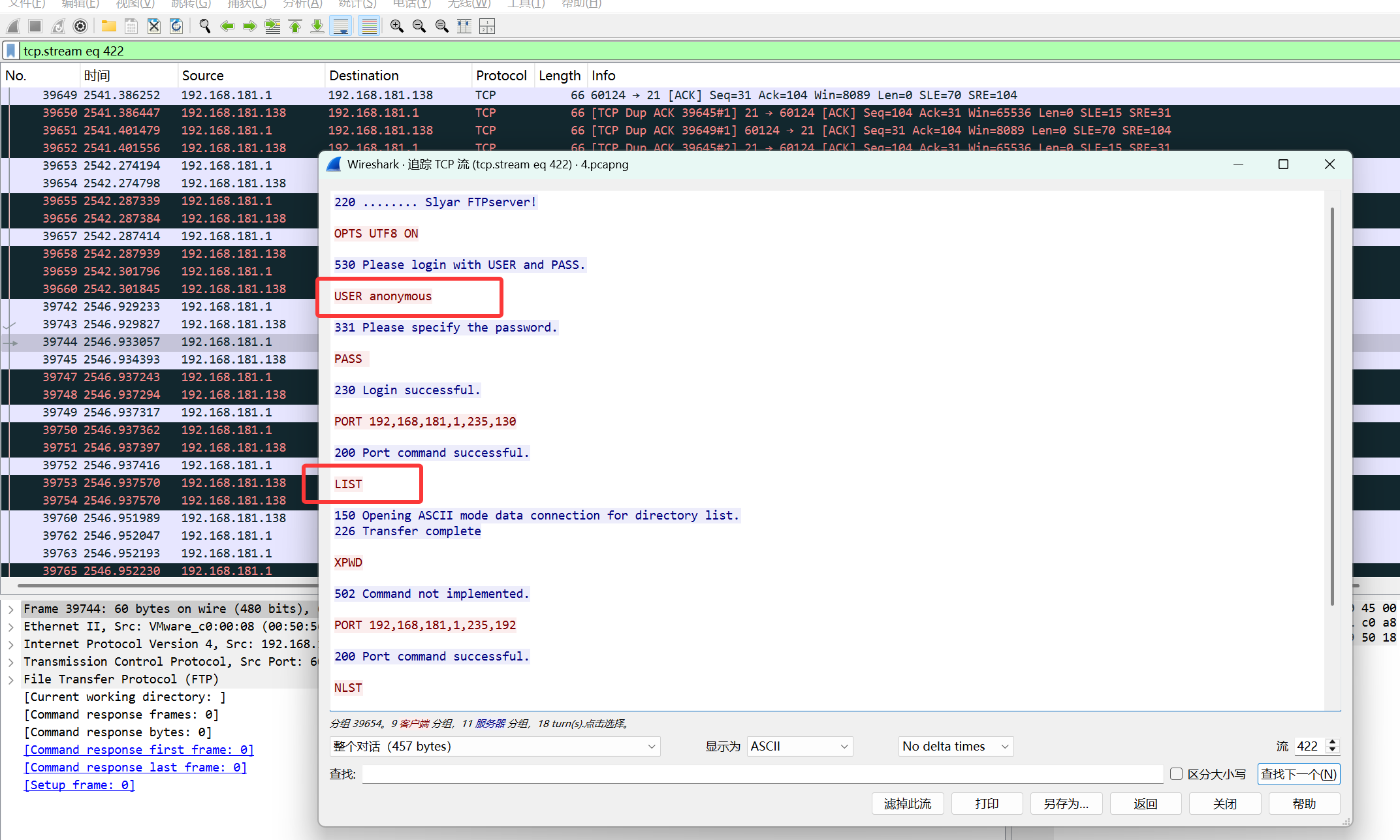

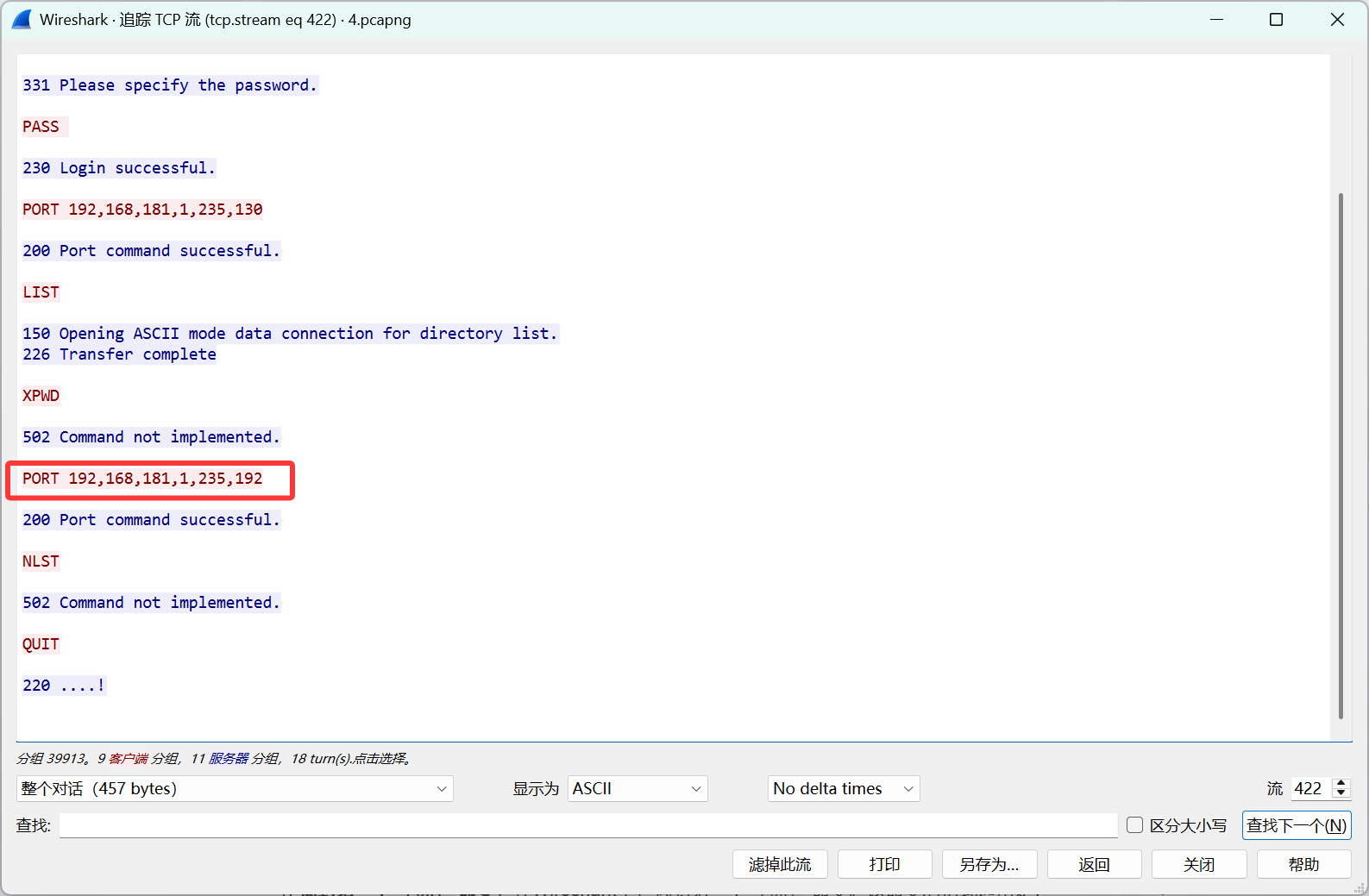

4.使用Wireshark分析capture.pcapng数据流量包,ftp服务器已经传输文件结束,将登陆服务器后的第一条指令作为Flag值提交。flag格式:flag{第一条指令}

过滤 ftp

flag{LIST}

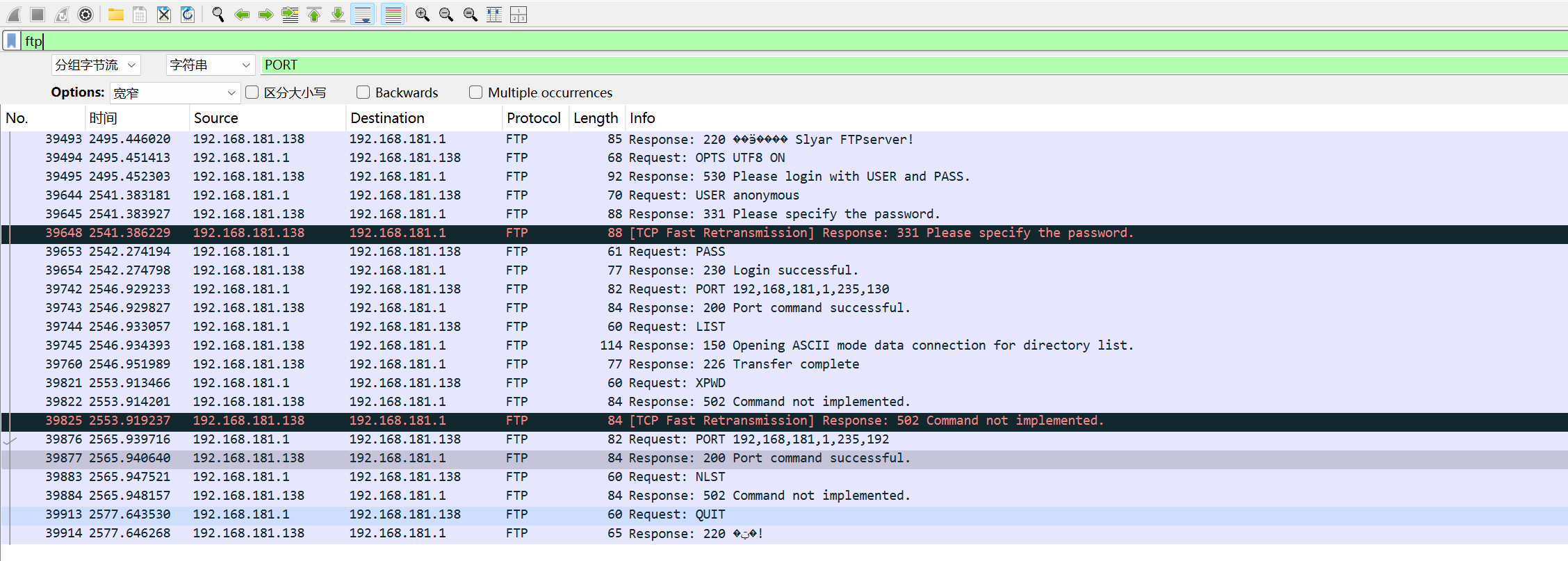

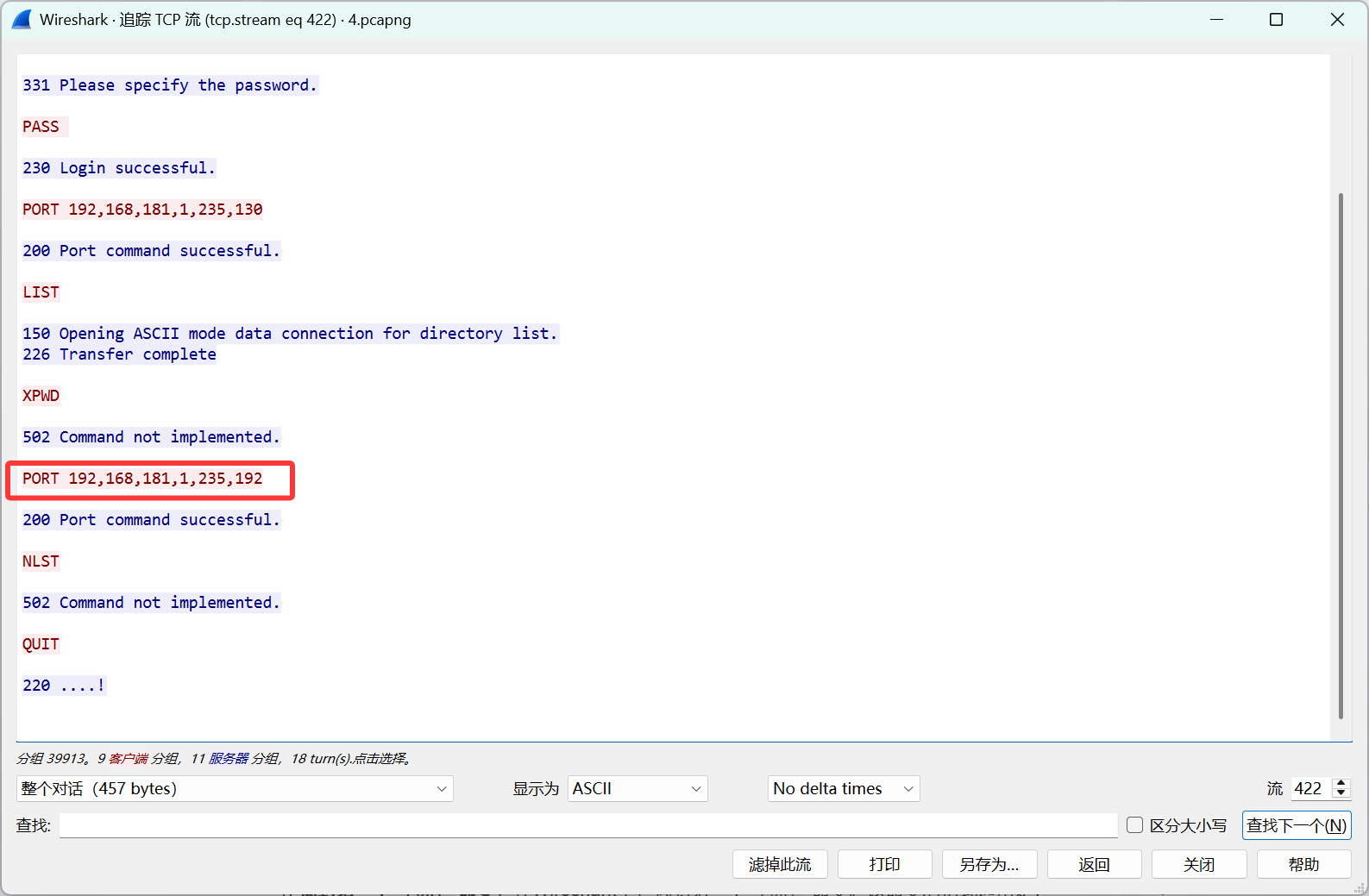

5.使用Wireshark分析capture.pcapng数据流量包,ftp服务器已经传输文件结束,将建立FTP服务器的数据连接的次数作为Flag值提交。flag格式:flag{连接次数}

flag{2}

6.使用Wireshark分析capture.pcapng数据流量包,ftp服务器已经传输文件结束,将登陆服务器后第一次使用数据连接的端口号作为Flag值提交。flag格式:flag{第一次连接端口}

:::info

PORT 192,168,181,1,235,130

PORT <IP地址>,<端口高位字节>,<端口低位字节>

:::

计算端口号:

端口号由<端口高位字节>和<端口低位字节>组成。

计算公式为:端口号 = <端口高位字节> * 256 + <端口低位字节>。

端口号为:235*256+130=60290。

那么端口号为:

235*256+130=60290

Flag值为:flag{60290}

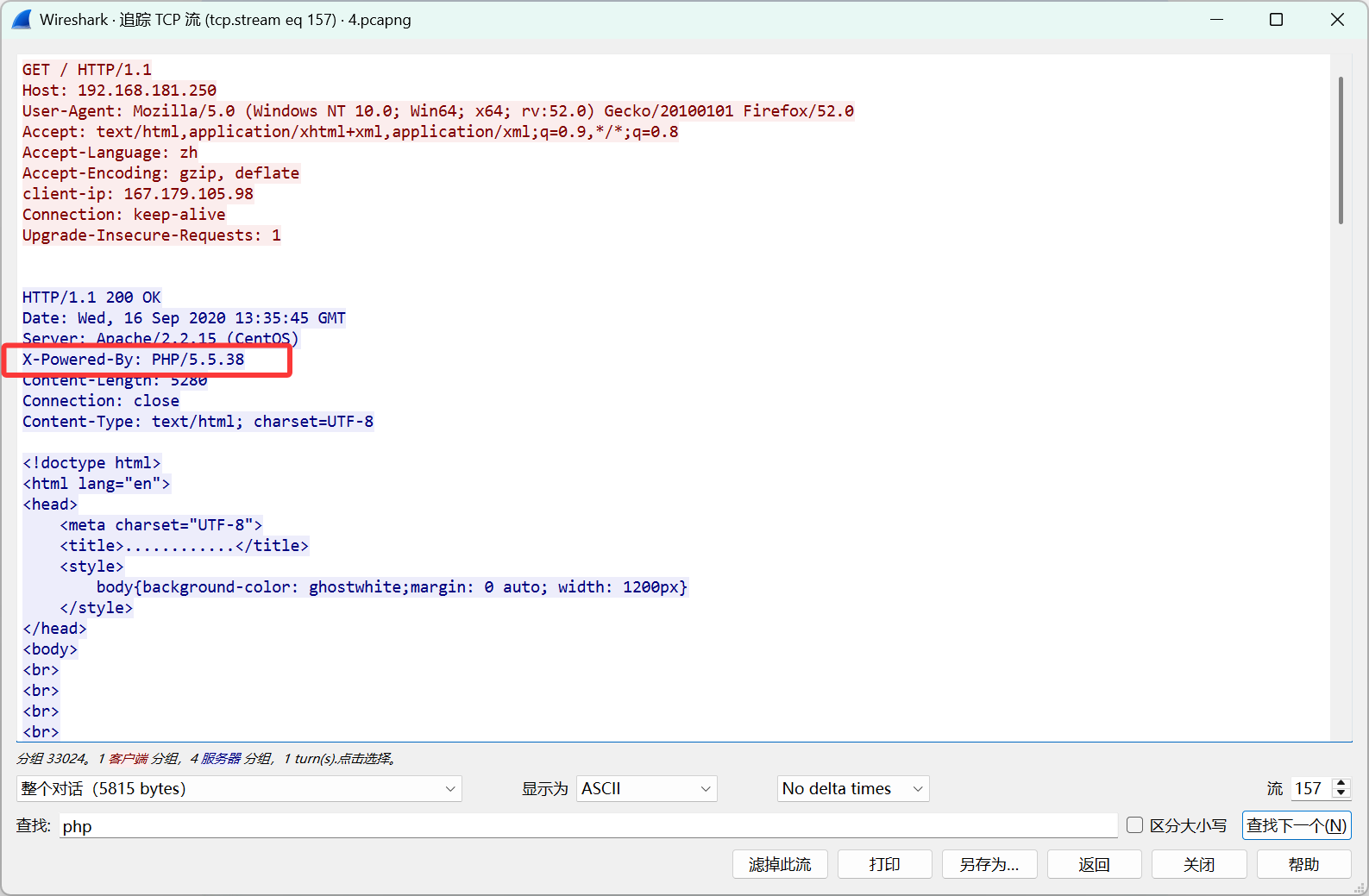

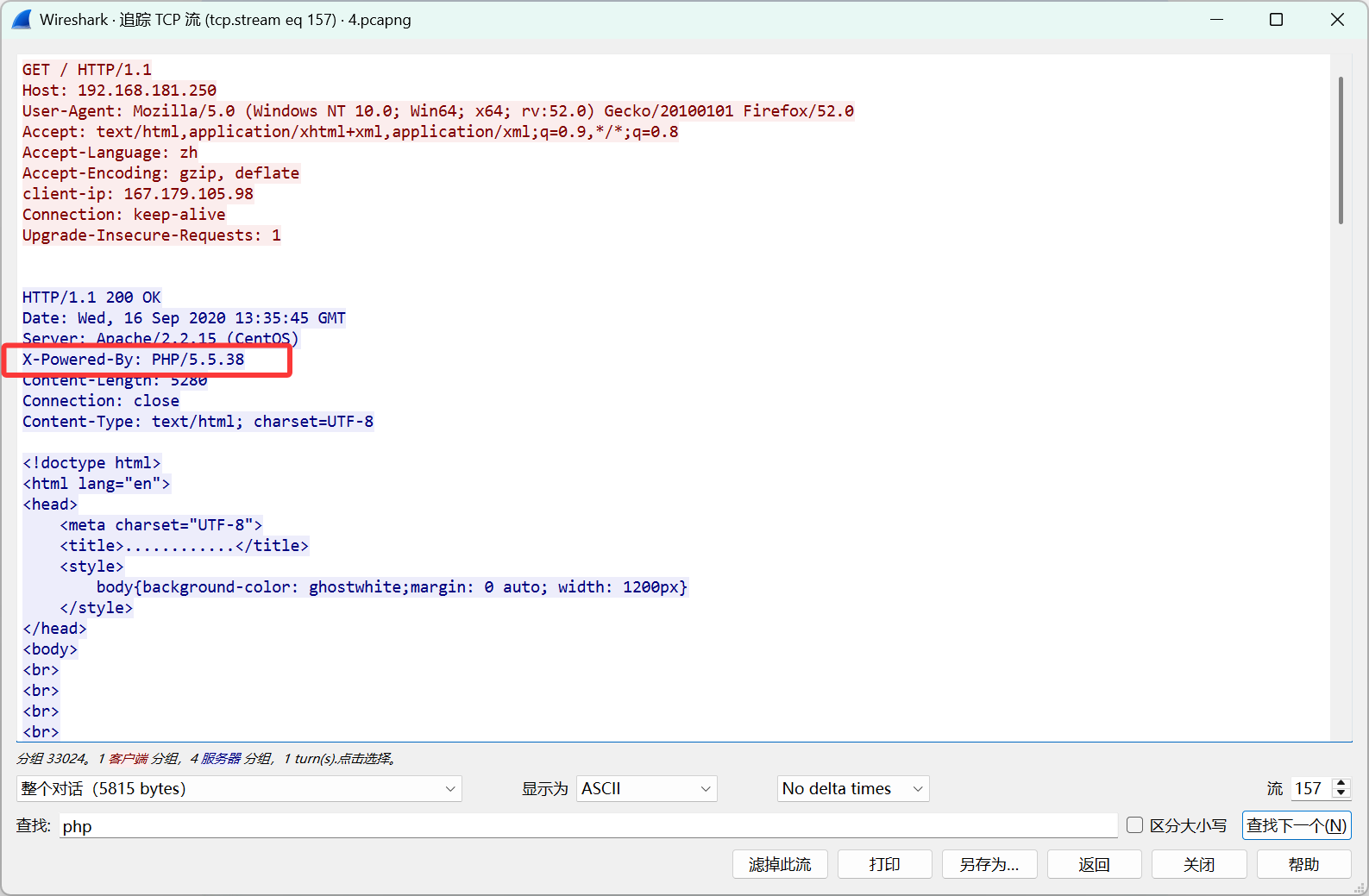

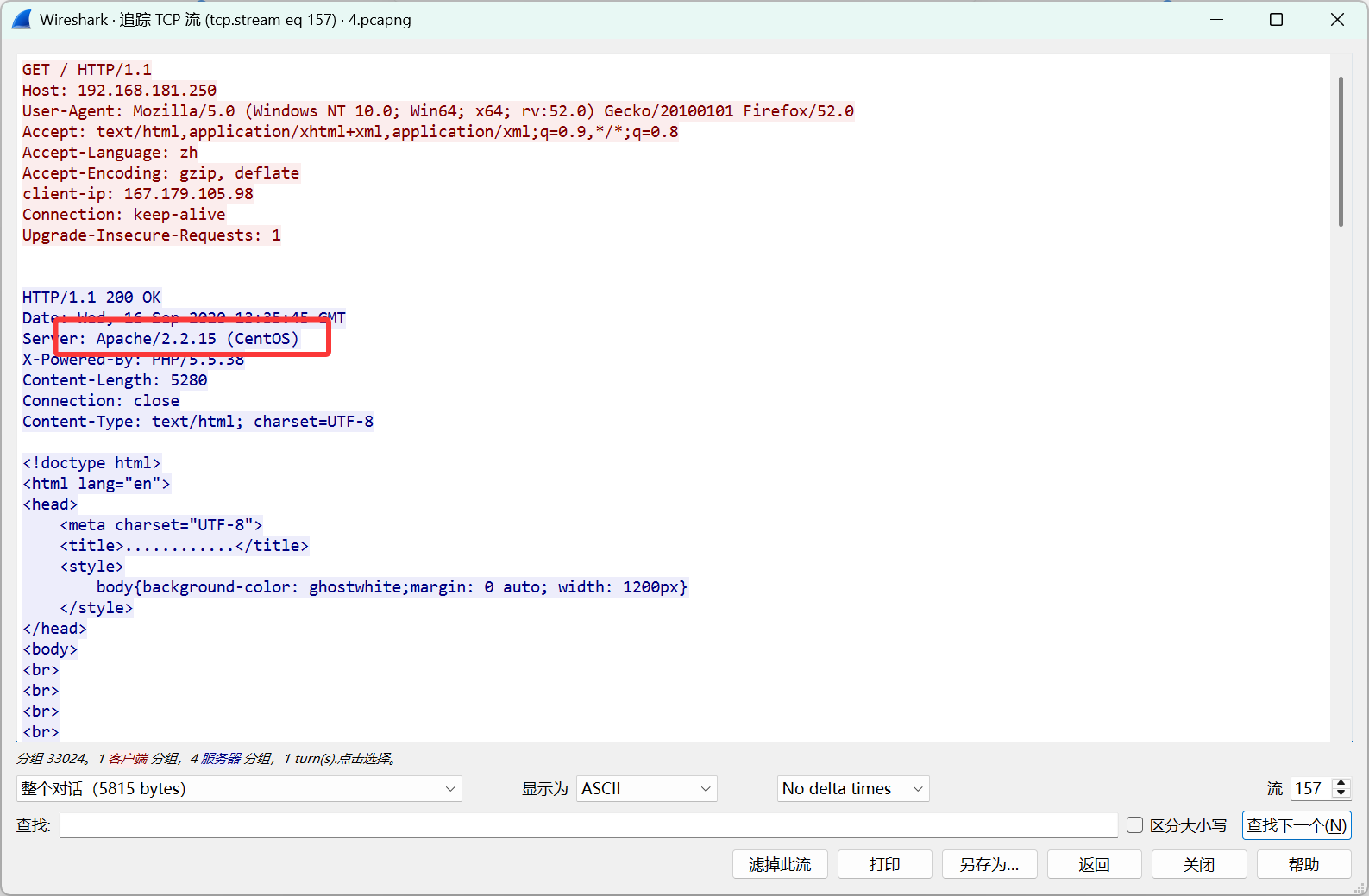

7.使用Wireshark分析capture.pcapng数据流量包,web服务器地址是192.168.181.250,其使用的脚本语言为php,将服务器使用php 的版本号作为Flag值提交。flag格式:flag{php版本号}

ip.addr == 192.168.181.250 && tcp.port == 80

flag{PHP/5.5.38}

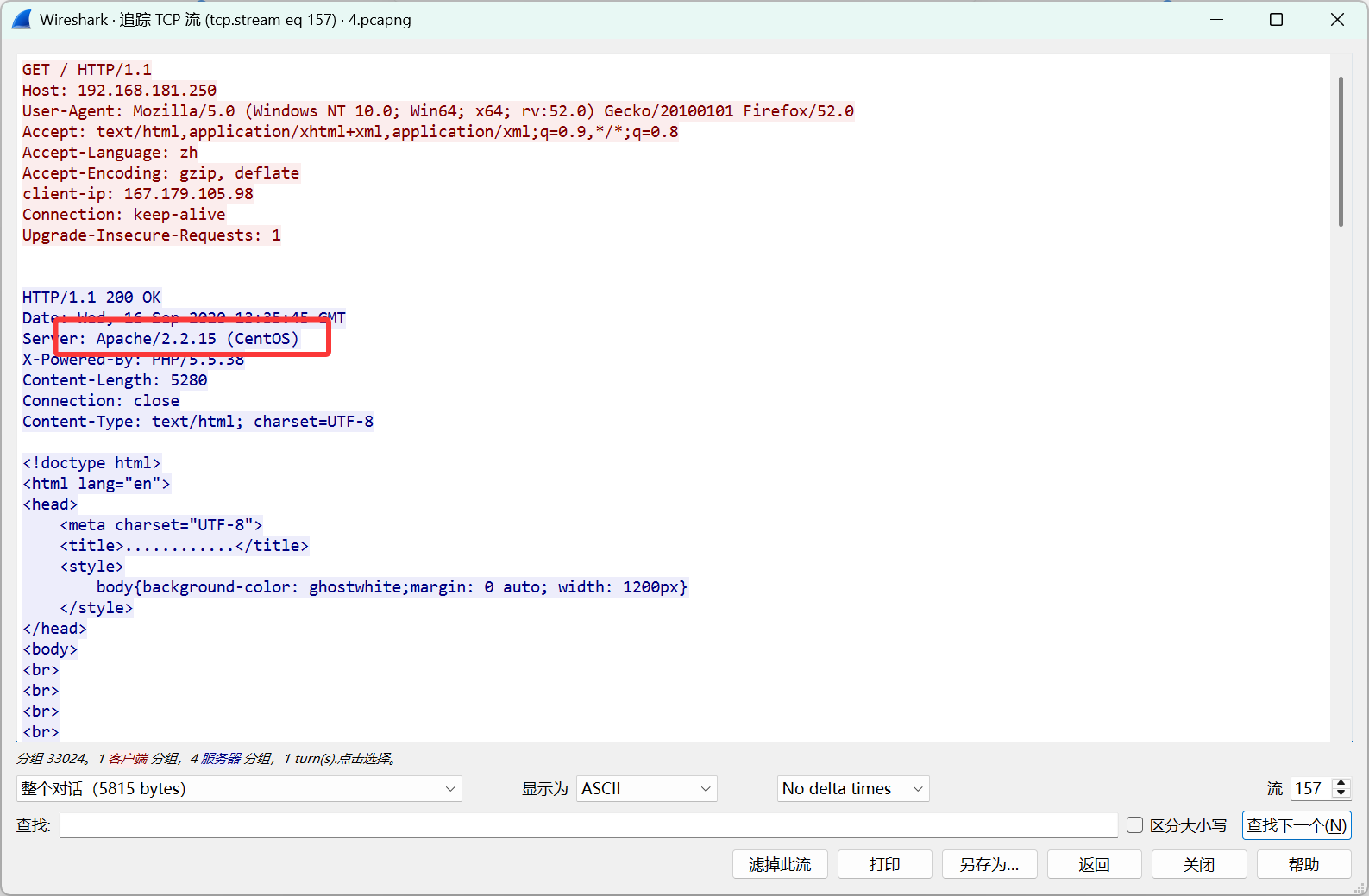

8.使用Wireshark分析capture.pcapng数据流量包,web服务器地址是192.168.181.250 ,将web 服务器软件的版本号作为Flag 值提 交。flag格式:flag{web软件版本号}

flag{Apache/2.2.15}

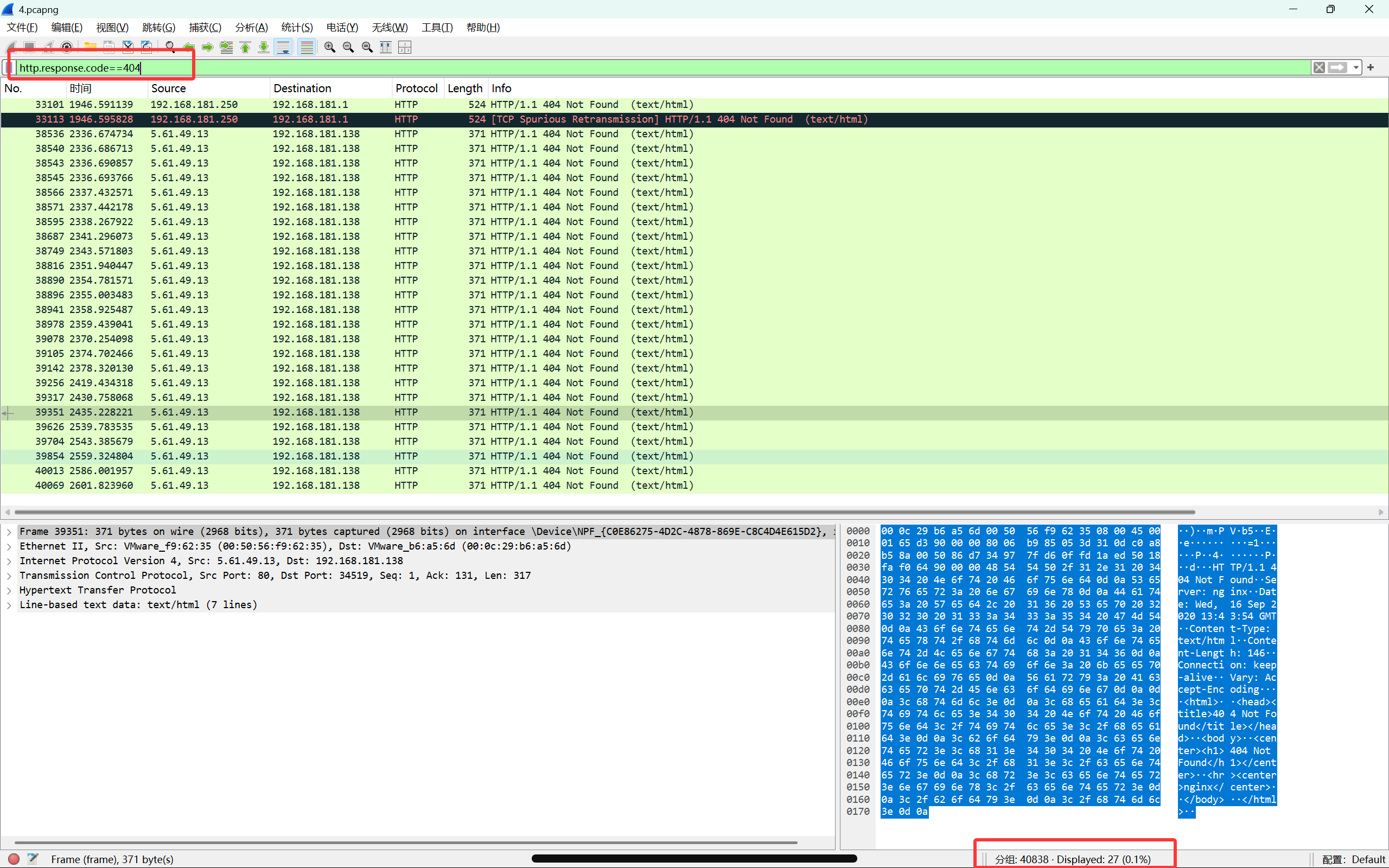

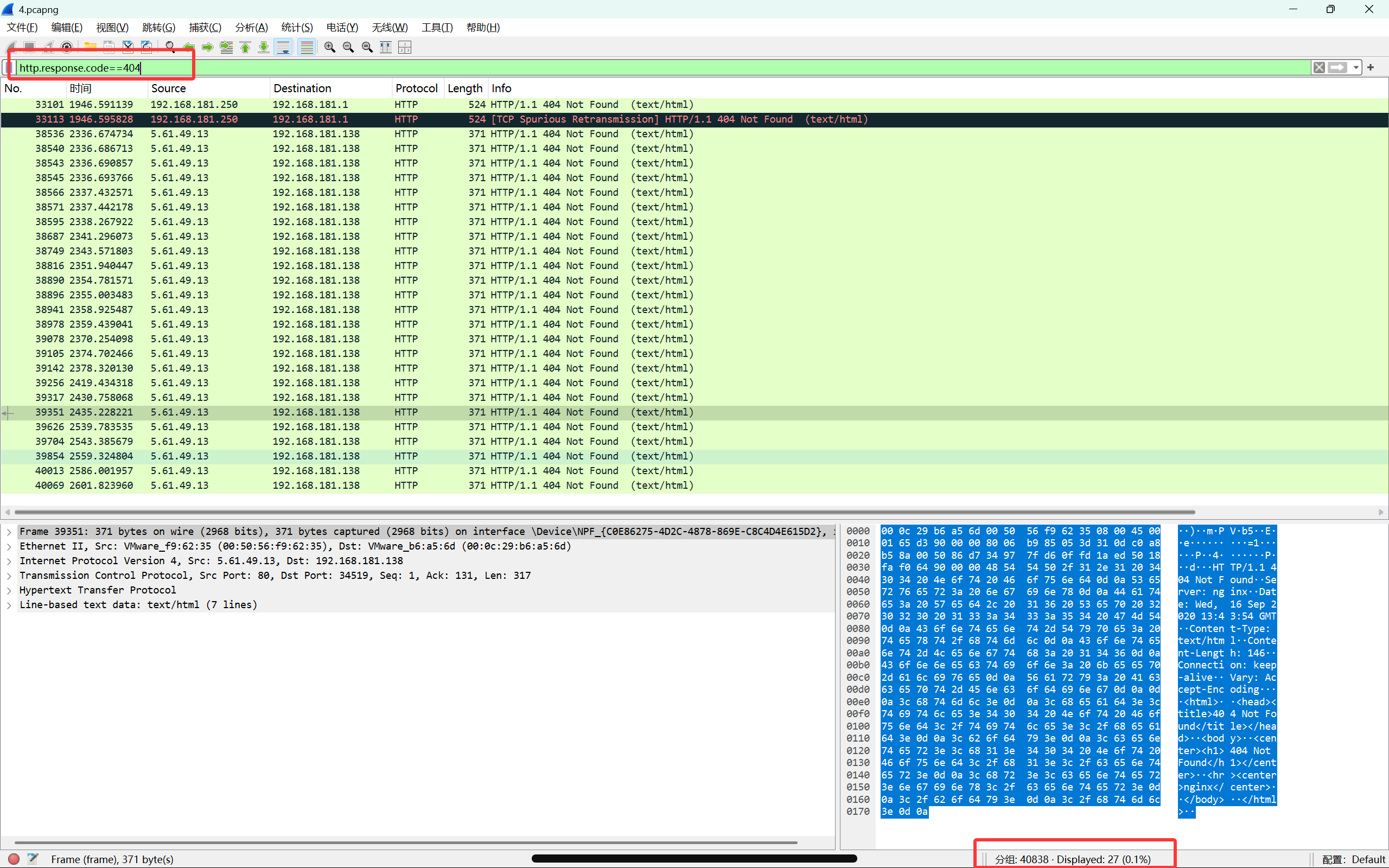

9.使用Wireshark分析capture.pcapng数据流量包,找出数据包当中所有HTTP状态码为404的报文,将这些报文的数量作为Flag值提 交。flag格式:flag{报文数量}

flag{27}

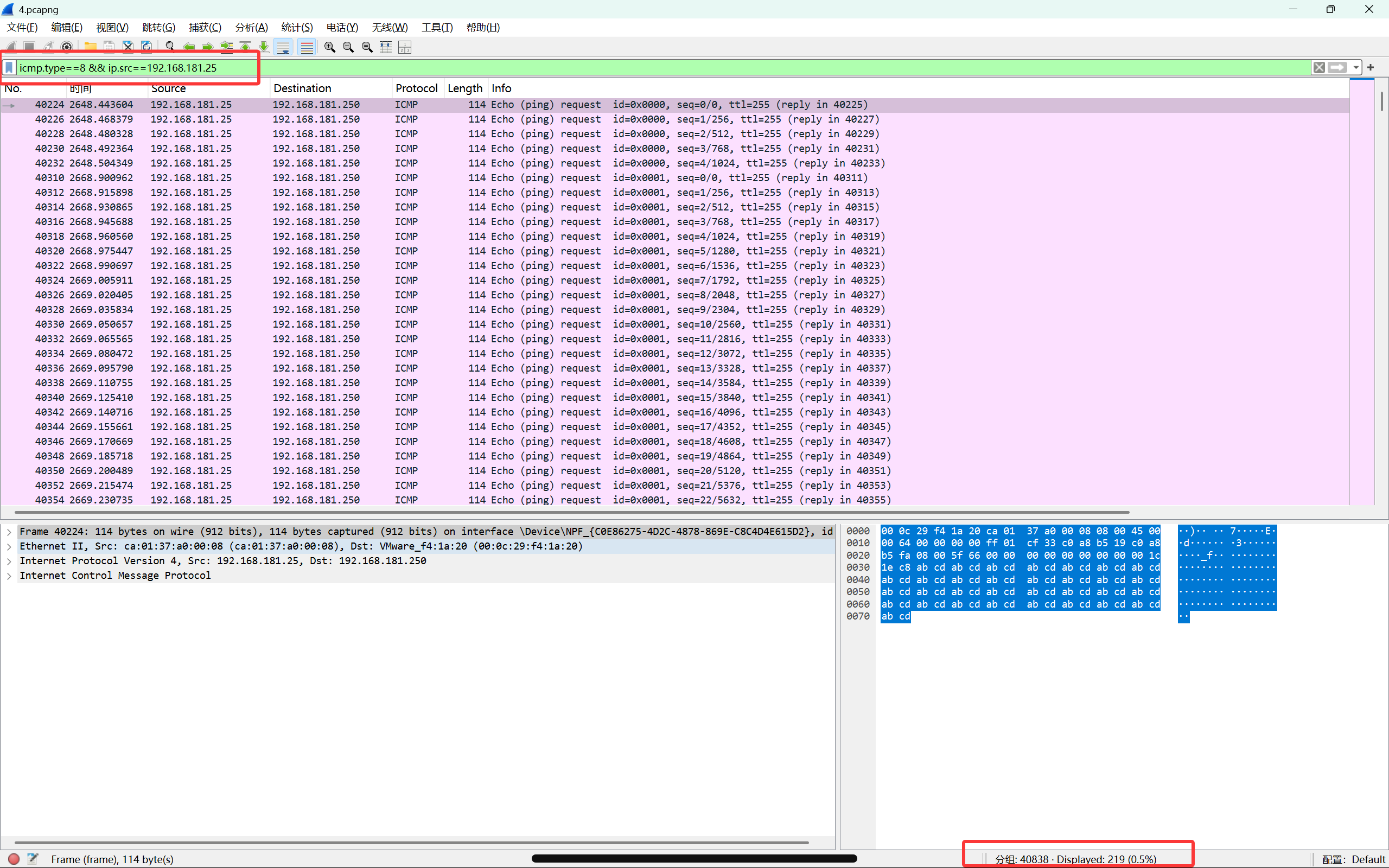

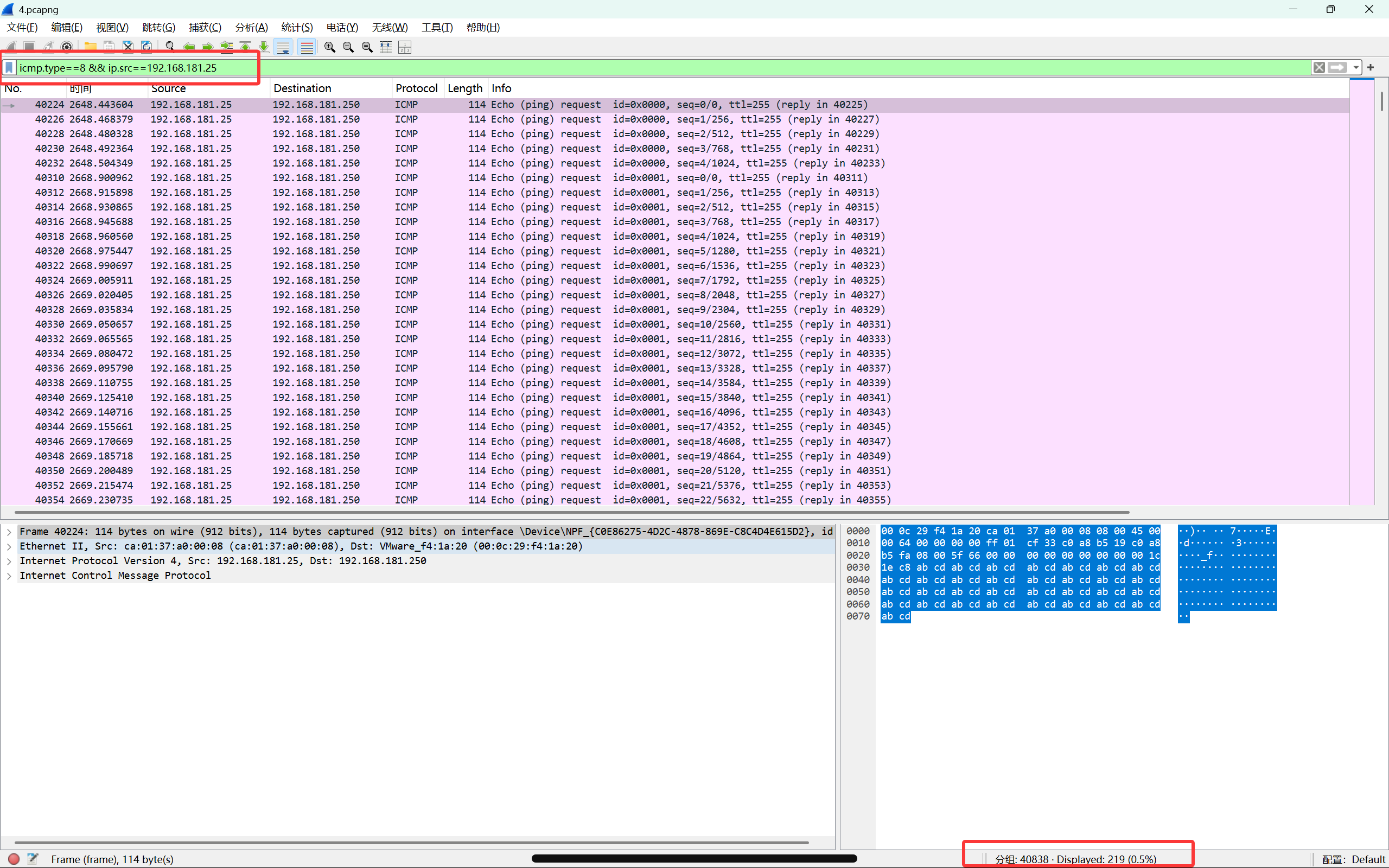

10.使用Wireshark分析capture.pcapng数据流量包,这些数据中有非常多的ICMP 报文,其中有一个设备是路由器,IP 地址为192.168.181.25 , 将路由器上主动发出的ping 请求的数量作为 Flag值提交。flag格式:flag{请求数量}

icmp.type==8代表ping包,后面筛选源ip,右下角查看个数

flag{219}

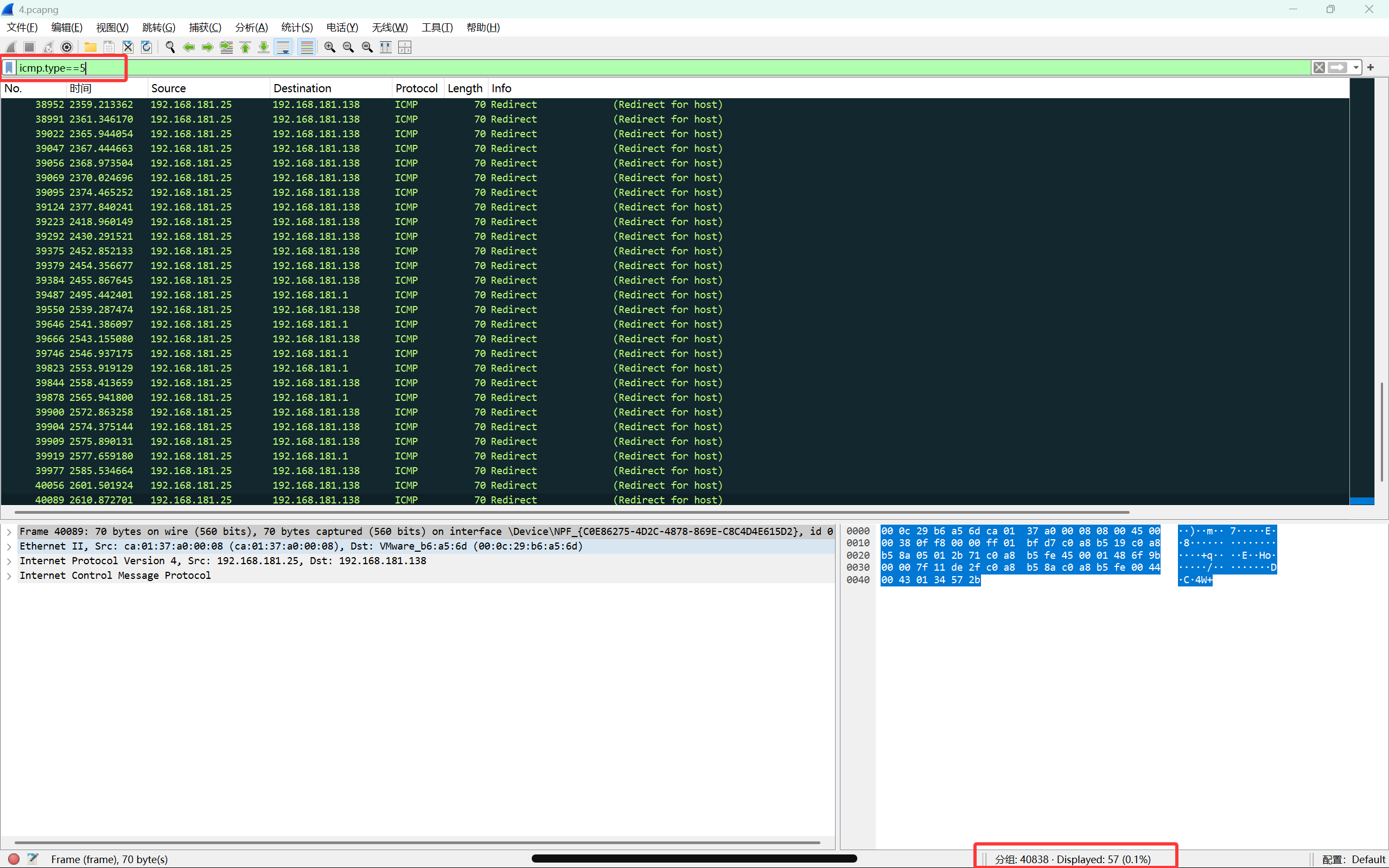

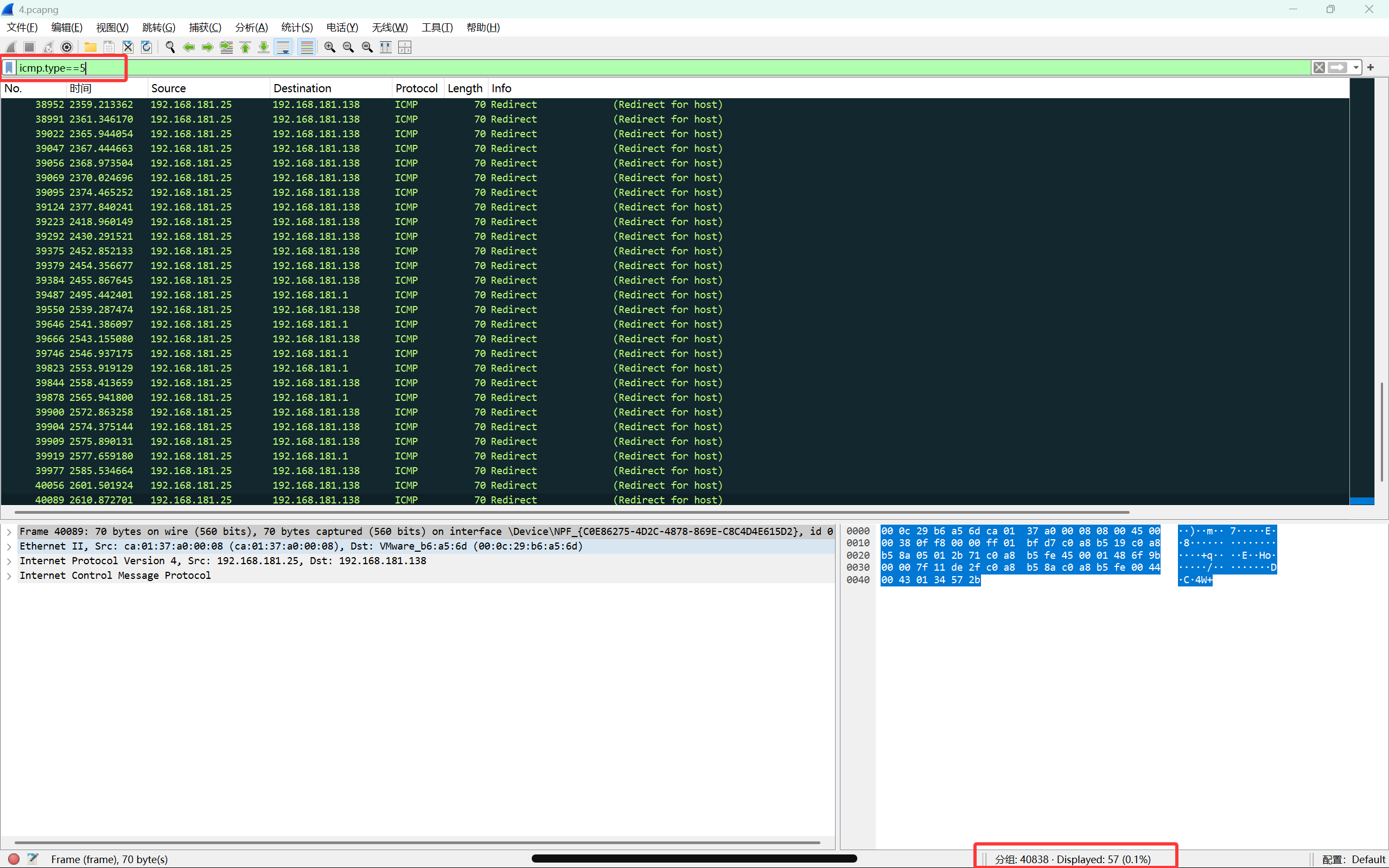

11.使用Wireshark分析capture.pcapng数据包文件,这些数据中有非常多的ICMP报文,这些报文中有大量的非正常ICMP报文,找出类型为重定向的所有报文,将报文重定向的数量作为Flag值提交。 flag格式:flag{重定向数量}

icmp返回值为5代表重定向的包

flag{57}

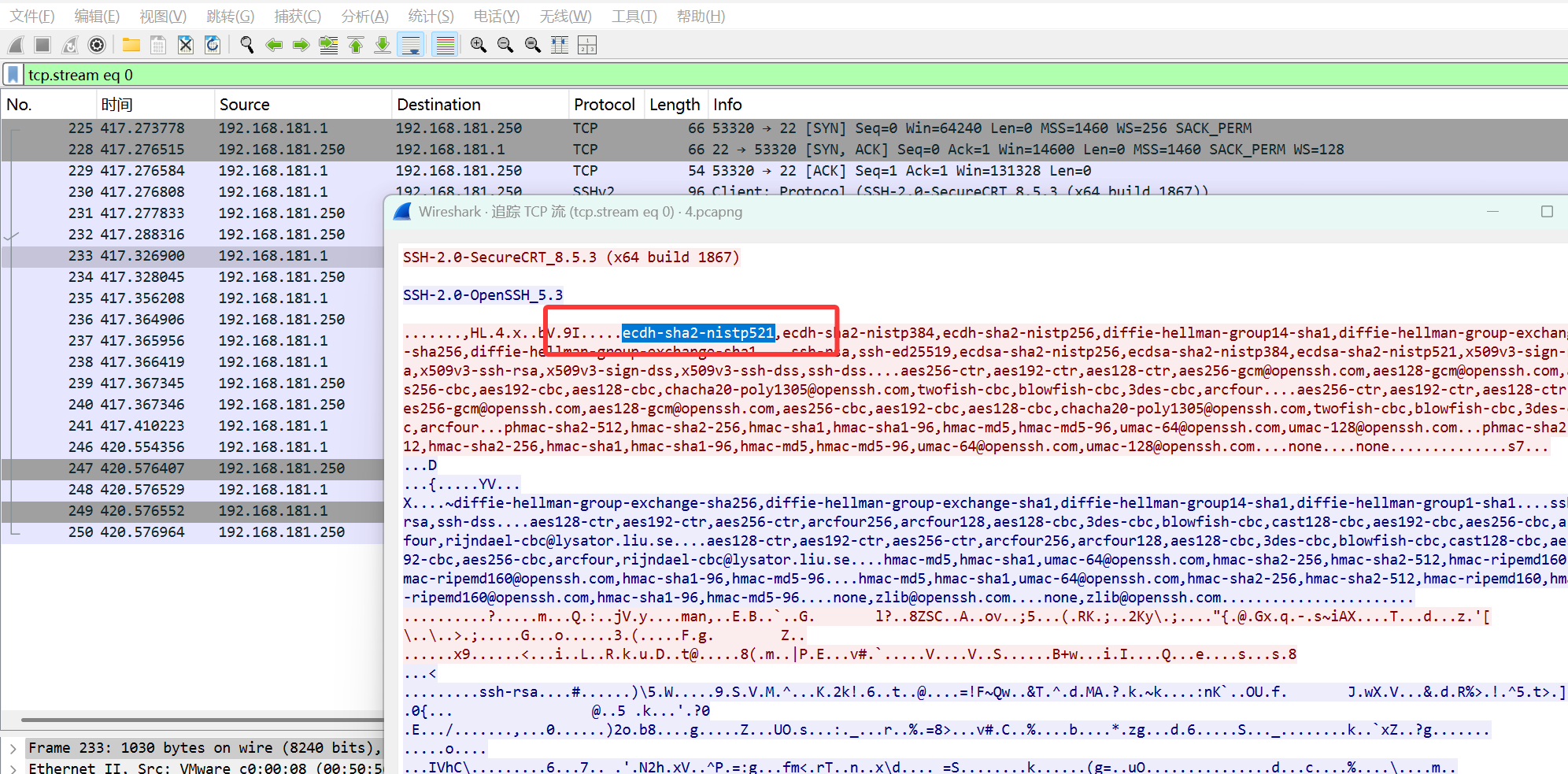

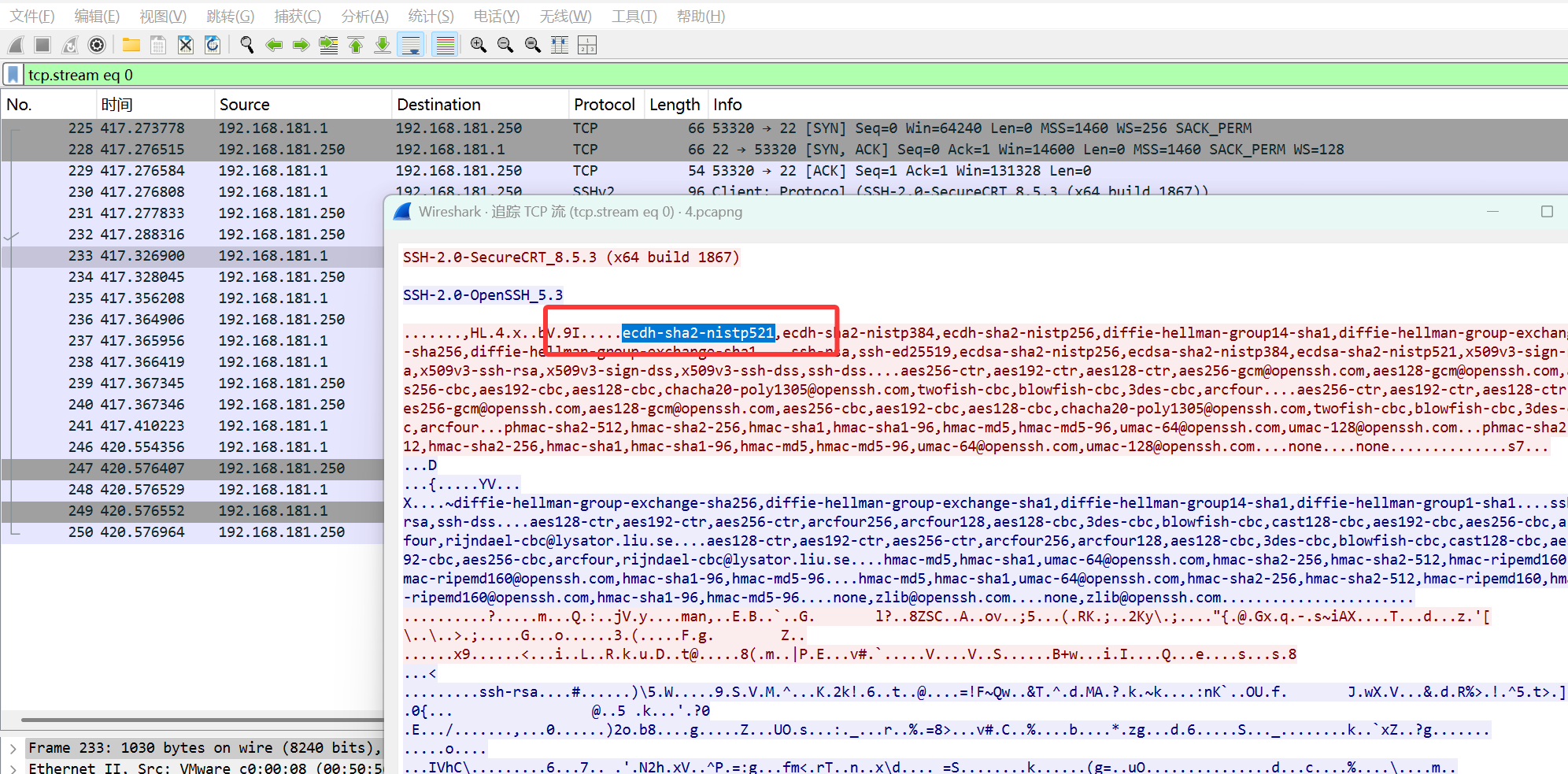

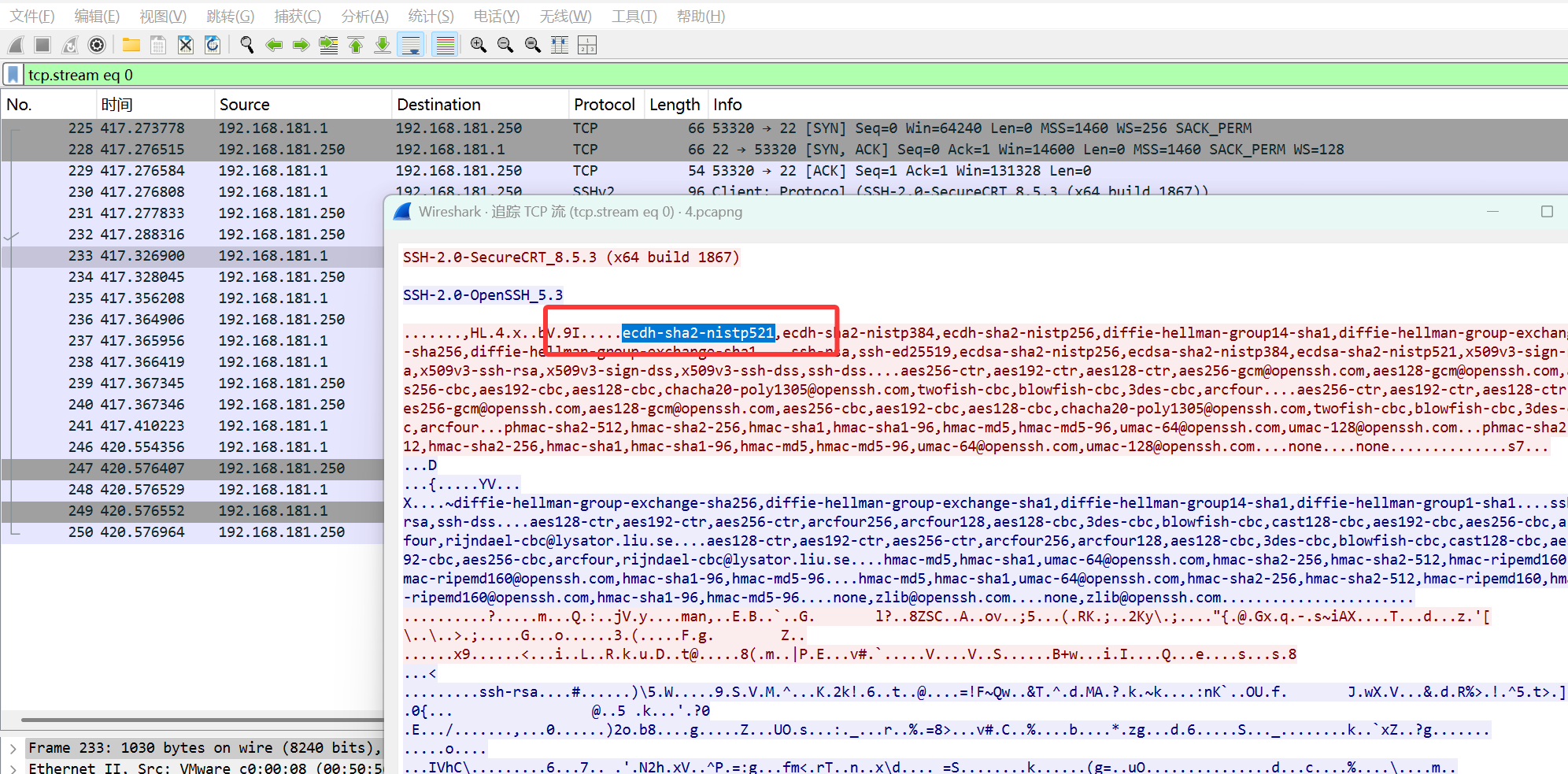

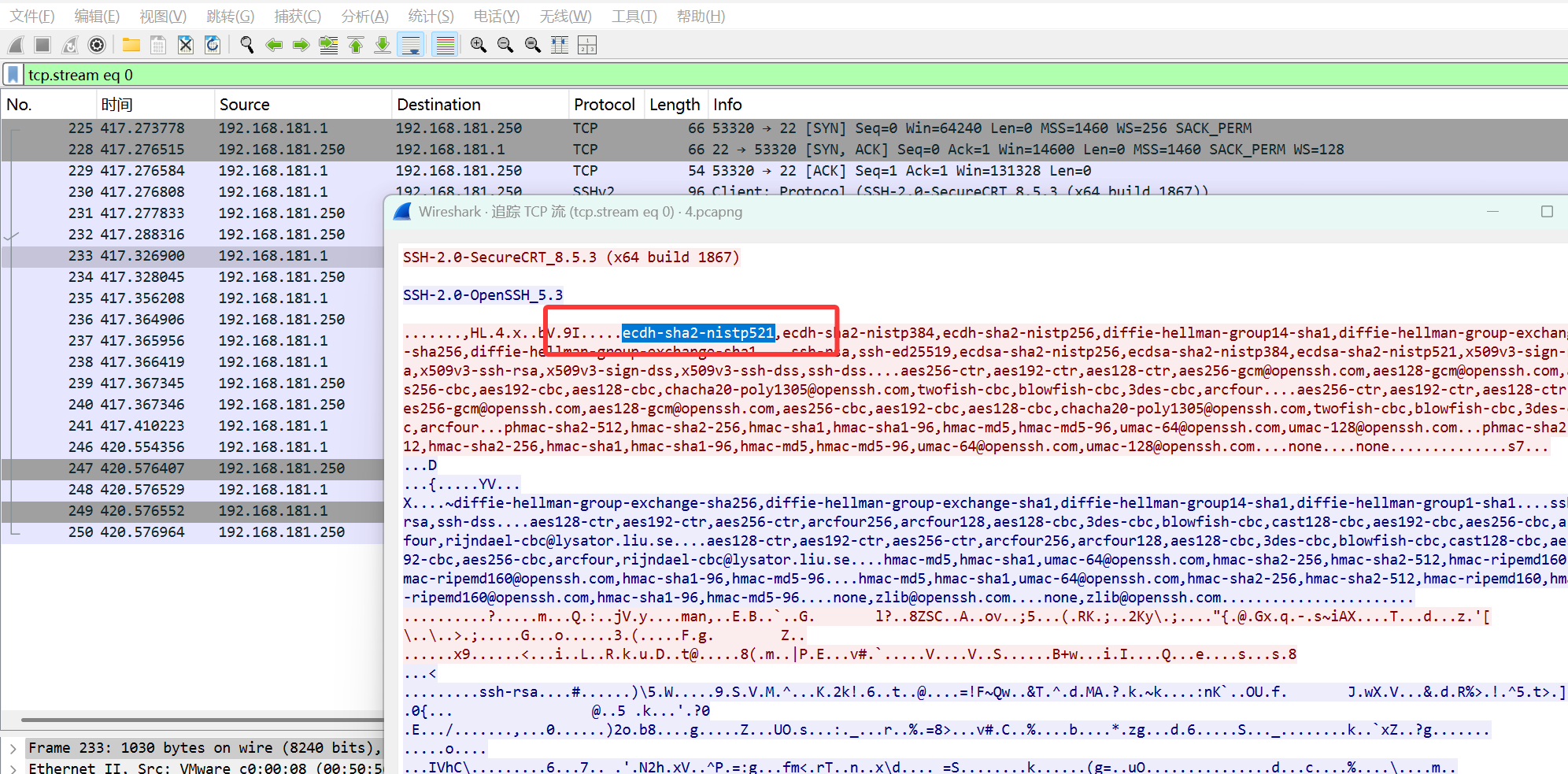

12.使用Wireshark分析capture.pcapng数据包文件,这些数据中有 ssh报文,由于ssh有加密功能,现需要将这些加密报文的算法分析出来,将ssh客户端支持的第一个算法的名称作为Flag值提交。 flag格式:flag{第一个算法名称}

过滤 ssh

flag{ecdh-sha2-nistp521}

13.使用Wireshark并分析capture.pcapng数据包文件,这些数据中有 ssh报文,由于ssh有加密功能,现需要将这些加密报文的算法分析出来,将ssh服务器支持的第一个算法的密钥长度作为Flag值提交。flag格式:flag{第一个算法密钥长度}

flag{512}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yang-yudeyoushang!