Where-1S-tHe-Hacker.md

练习地址:挑战 · 玄机 - EDISEC

场景描述:

韩一是划水通信公司的一名安服,某天在日常巡检的过程中发现客户网站被入侵并挂了黑页,他意识到自己需要应急哥的帮助,于是他毫不犹豫地给你打电话。请你找出攻击痕迹并还原攻击链。服务器已经处于网络隔离状态,排查出并清理攻击者留存的恶意文件,将web服务恢复正常,保证服务器不存在安全问题,在做应急处置、溯源的过程中请给发现存在的脆弱点加固建议。

靶机用户和密码

用户:admin

密码:Aa123456

WEB启动需进入靶机桌面后运行phpstudy开启相关服务,关闭实时保护即可。

#环境编号:应急靶机01

#环境名称:Where-1S-tHe-Hacker

通过本地 PC RDP到服务器并且找到黑客ID 为多少,将黑客ID 作为 FLAG 提交;

flag{X123567X}

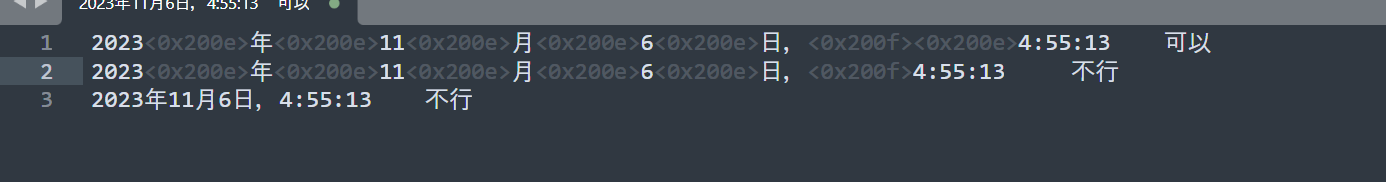

通过本地 PC RDP到服务器并且找到黑客在什么时间修改了网站主页,将黑客修改了网站主页的时间 作FLAG 提交(y-m-d-4:22:33);

flag{2023年11月6日,4:55:13}

通过本地 PC RDP到服务器并且找到黑客第一个webshell文件名是,将第一个webshell文件名 作为FLAG 提交;

flag{SystemConfig.php}

通过本地 PC RDP到服务器并且找到黑客第二个webshell文件名是,将第二个webshell文件名 作为FLAG 提交;

flag{syscon.php}

通过本地 PC RDP到服务器并且找到黑客第二个webshell的连接密码是,将第二个webshell的连接密码 作为FLAG 提交;

flag{pass}

通过本地 PC RDP到服务器并且找到黑客新建的隐藏账户,将新建的隐藏账户名字 作为FLAG 提交;

flag{admin$}

通过本地 PC RDP到服务器并且找到黑客隐藏账户创建时间是,将隐藏账户创建时间是 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

flag{2023/11/6 4:45:34}

通过本地 PC RDP到服务器并且找到黑客添加隐藏账户进管理员组的时间,将添加隐藏账户进管理员组的时间 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

flag{2023/11/6 4:46:07}

通过本地 PC RDP到服务器并且找到黑客在什么时间从文件中读取保留的密钥,将读取保留的密钥的时间 作为FLAG 提交(答案格式:2024/12/3 9:16:23);

flag{2023/11/6 4:46:58}

通过本地 PC RDP到服务器并且找到黑客通过隐藏账户通过(PTH)哈希传递攻击登录的时间是,将(PTH)哈希传递攻击登录的时间 作为FLAG 提交;

flag{2023/11/6 4:47:28}

通过本地 PC RDP到服务器并且找到黑客上传的两个CobaltStrike木马文件名,将上传的两个CobaltStrike木马文件名 作为FLAG 提交(答案格式:"A.exe,B.exe");

flag{SystemTemp.exe和SysnomT.exe}

过程:

看见是小皮搭建的网站,我们去看一下日志和网站主页,发现网站主页被更改成 ‘hacker by:X123567X’,‘X123567X’可能是黑客 id,尝试提交,答案正确为什么判断网站主页被修改了,因为‘www\index.php.bak’备份文件,和网站主页不一样

直接右键查看属性,查看修改时间:‘2023年11月6日,4:55:13’

备注:

问:为什么我复制红框中的日期时间粘贴到答题程序提交显示答案错误?

答:复制的字符串存在左至右标记字符(不可见)请尝试按住鼠标从左往右选中复制粘贴再提交

分别查看病毒文件创建时间,一个是 41 分,一个是 44 分

查看隐藏账户,发现‘admin$’

也可以去翻注册表,路径:

计算机\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

(备注:如果打不开 SAM 目录,就在‘编辑-权限-administrator 的权限’全部打钩,然后应用,然后刷新一下,就可以打开了)

在命令行输入‘net user admin$

注:复制上图红框提交第7题存在类似第2题的字符编码问题。

按Win+R键输入<font style="color:rgb(30, 107, 184);">eventvwr.msc</font>打开事件查看器

主要分析安全日志,根据上题掌握的时间线索筛选时间范围

1 | 4624 登录成功 |

然后过滤事件 ID 4720

然后过滤事件 ID 4732

然后过滤事件 ID5058

读取秘钥

写入秘钥

为什么不是下面‘2023/11/6 4:47:32’的时间,因为这个用户是‘NETWORK SERVICE’它不是一个人类用户账户,而是为服务和进程提供身份验证和授权,用于在网络上运行服务。

然后过滤时间和事假 ID4624。因为 PTH攻击通常用于网络攻击(即网络登录),所以登录类型通常是‘3’,

在 windows 自带的安全中心里,可以扫描一下,发现两个被系统认定为病毒的 exe 可执行文件,我们可以导出然后去沙箱里判断一下是否是病毒文件

并且这两个文件创建时间是黑客攻击成功之后创建的

发现确实是两个病毒,并且有 TCP 连接的行为